No último blogEm nosso blog, descrevemos um novo recurso no Couchbase Server 6.5 chamado grupos do Couchbase. Neste blog, falaremos sobre o novo recurso de grupo LDAP no Couchbase Server 6.5, juntamente com etapas fáceis de seguir para você começar. Com a integração LDAP no Couchbase Server, você pode aproveitar sua estrutura organizacional existente para gerenciar privilégios baseados em grupos por meio de funções RBAC.

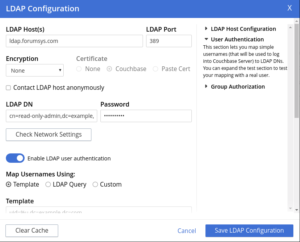

Os detalhes de instalação, execução e configuração dos servidores LDAP estão fora do escopo deste blog; no entanto, para demonstrar um exemplo funcional, usaremos o servidor de teste LDAP on-line (chamado ldap.forumsys.com) em nossas configurações.

Primeiro, o que é LDAP e grupos LDAP?

Se você é um administrador de sistemas, provavelmente já sabe o que significa LDAP, mas para aqueles que não estão familiarizados com LDAP, significa Lightweight Directory Access Protocol (Protocolo de acesso a diretórios leves) e gerencia uma organização hierárquica de Usuários, Grupose Unidades organizacionais. No diretório LDAP, cada objeto tem seu próprio caminho exclusivo, chamado de Nome diferenciadoou DN. Por exemplo, podemos ter os seguintes DNs para um usuário e um grupo, respectivamente -

cn=Perry,ou=Users,dc=example,dc=com

ou=chemists,dc=example,dc=com

Os grupos LDAP são usados para agrupar usuários LDAP a fim de simplificar o gerenciamento e a manutenção da segurança fora do Couchbase. Normalmente, um usuário no Couchbase pode executar várias ações em recursos com base nos privilégios RBAC atribuídos ao usuário. Por exemplo, um funcionário pode precisar de acesso SELECT em todos os buckets. Sem o suporte a grupos LDAP, a integração do usuário envolvia a criação de contas de usuário (domínio=externo) para cada funcionário e a atribuição individual do privilégio SELECT no bucket['*'].

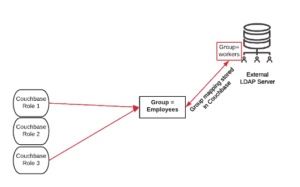

Com o Couchbase 6.5, os grupos LDAP podem ser criados para agrupar usuários com funções de trabalho semelhantes no servidor LDAP externo, e esses grupos LDAP externos podem ser mapeados no Couchbase Server para o grupo Couchbase. Além disso, os privilégios por meio de funções RBAC podem ser associados e herdados pelos usuários que são membros do grupo.

Por exemplo, conforme mostrado na imagem abaixo, os usuários pertencentes a Group=workers no servidor LDAP e, dentro do Couchbase Server, o grupo LDAP workers externo é mapeado para o grupo employees. As funções 1 e 3 do Couchbase são então atribuídas ao grupo de funcionários.

Figura: As funções fixas no Couchbase podem ser atribuídas a usuários individuais ou grupos

Consultas e configuração de LDAP

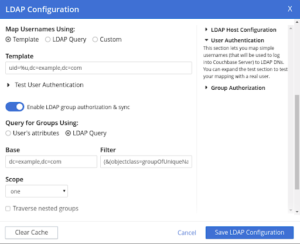

Uma consulta LDAP é um comando que solicita informações ao serviço de diretório LDAP. Por exemplo, se você quiser ver de quais grupos um determinado usuário faz parte, sua consulta será -

Base: dc=exemplo,dc=com

Filtro : (&(objectclass=groupOfUniqueNames)(uniquemember=uid=%u,dc=example,dc=com))

Além disso, para os outros campos LDAP, você pode usar os valores conforme mostrado abaixo -

| Para obter mais detalhes sobre as configurações de conexão, verifique aqui |

Usuários e grupos no Couchbase

Na UI de administração do Couchbase, agora é possível alternar entre a visualização de usuário e de grupo na guia de segurança. Você deve ser um administrador completo ou um administrador de segurança para poder acessar a guia de segurança.

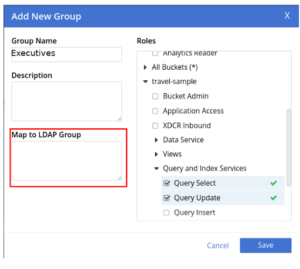

Criação de um grupo e seu mapeamento para o grupo LDAP

É fácil criar um grupo e atribuir funções a ele. Basta clicar em "Add Group" (Adicionar grupo) no canto superior direito da interface do usuário e escolher um nome de grupo juntamente com as funções a serem associadas ao grupo para criar um grupo. Se estiver trabalhando com um servidor LDAP externo, nesse caso, não se esqueça de mapear esse grupo para o grupo LDAP.

O mapa mostrado em vermelho espera um caminho para o nó do grupo LDAP. Por exemplo, se quisermos mapear isso para o grupo de cientistas em nosso servidor LDAP, a expressão do mapa seria -

ou=dev,ab=test

Observe que o mapeamento externo do grupo se refere a um caminho de nó LDAP (ou seja, químicos do grupo LDAP mapeados para o grupo Employee do Couchbase; cientistas do grupo LDAP mapeados para o grupo Executives do Couchbase e matemáticos do grupo LDAP mapeados para o grupo Manager do Couchbase).

Resumo do mapeamento de função de grupo

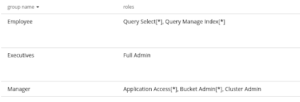

Aqui está um resumo rápido dos diferentes grupos e mapeamentos de funções com base em nossa configuração até o momento

Isso significa que -

1. O Executive é efetivamente um administrador pleno e tem todos os privilégios do Couchbase. Esse grupo é mapeado para o grupo LDAP de cientistas.

2. O Manager tem acesso total de leitura e gravação nos buckets, bem como privilégios de administrador de cluster e bucket. Ele não tem acesso às configurações de segurança. Esse grupo é mapeado para o grupo LDAP de matemáticos.

- O funcionário deve ser capaz de emitir apenas instruções N1QL SELECT para qualquer bucket e gerenciar índices. Esse grupo é mapeado para o grupo LDAP de químicos.

Como "Tesla": o cientista executivo

Observe que o usuário conectado é "tesla", que é mostrado no canto superior direito.

Observe que Tesla é administrador pleno no cluster do Couchbase

Como "Euclides": o Matemático Gerente

O usuário conectado é "euclid", que é mostrado no canto superior direito.

Observe que o Euclid não pode alterar as configurações de segurança, e a opção "segurança" não é exibida no menu à esquerda.

Como "Curie": o químico empregado

O usuário conectado é "curie", que é mostrado no canto superior direito.

Observe que o Curie pode emitir comandos select, mas não comandos insert.

Conclusão

O suporte a grupos LDAP é um recurso novo e interessante do Couchbase Server 6.5. Esperamos que tenha gostado deste blog e, como sempre, aguardamos seu feedback. Dê uma olhada no Couchbase Server e confira todos os novos recursos interessantes.

Recursos

Baixar

Faça o download do Couchbase Server 6.5

Documentação

Notas de versão do Couchbase Server 6.5

Couchbase Server 6.5 O que há de novo

Blogs

Blog: Anunciando o Couchbase Server 6.5 - O que há de novo e aprimorado

Blog: O Couchbase traz as transações ACID multi-documento distribuídas para o NoSQL

A guia Configurações do cliente permite que o administrador inclua dados de DNS, WINS e sufixo, além de controlar a reserva de senhas, nomes de clientes e a conduta do cliente NetExtender. Permitir criar perfil de conexão do cliente - O cliente NetExtender criará um perfil de associação registrando o nome do servidor VPN SSL, o nome do domínio e, alternativamente, o nome de usuário e a chave secreta. Você deve usar uma VPN de alta qualidade, como Circuito VPN Eles são fáceis de usar e baratos também para sua segurança.