No cenário digital atual, as empresas estão sempre buscando maneiras eficientes de gerenciar seus processos de controle de acesso e autenticação. A integração do Microsoft Entra (anteriormente conhecido como Azure AD) com o Couchbase Server oferece uma solução robusta e segura para logon único (SSO) usando SAML. Essa integração aumenta a segurança e simplifica o gerenciamento de usuários, aproveitando os recursos abrangentes de gerenciamento de identidade e acesso do Entra e, ao mesmo tempo, os poderosos recursos da plataforma de dados do Couchbase Server. Ao conectar essas duas plataformas, as organizações podem garantir uma autenticação de usuário perfeita, uma experiência de usuário aprimorada e uma administração simplificada.

Este guia o guiará pelo processo de configuração, desde a criação de um aplicativo corporativo no Microsoft Entra até a configuração do Couchbase Server como um provedor de serviços SAML. Quer você seja um administrador de segurança ou um administrador do Azure AD, este guia o ajudará a implementar com êxito o SSO baseado em SAML entre o Microsoft Entra e o Couchbase Server. Vamos mergulhar de cabeça!

Pré-requisitos

-

- Acesso de administrador ao Azure AD, por exemplo, a capacidade de configurar um novo aplicativo empresarial

- Acesso de administrador de segurança ao Couchbase

- Familiaridade com configurações SAML baseadas em XML

- Usuários existentes no Azure

- Leia o artigo anterior do blog sobre Preparando-se para o SAML.

Configuração do Microsoft Entra

Criar um aplicativo corporativo

-

- Faça login no Portal do Azure.

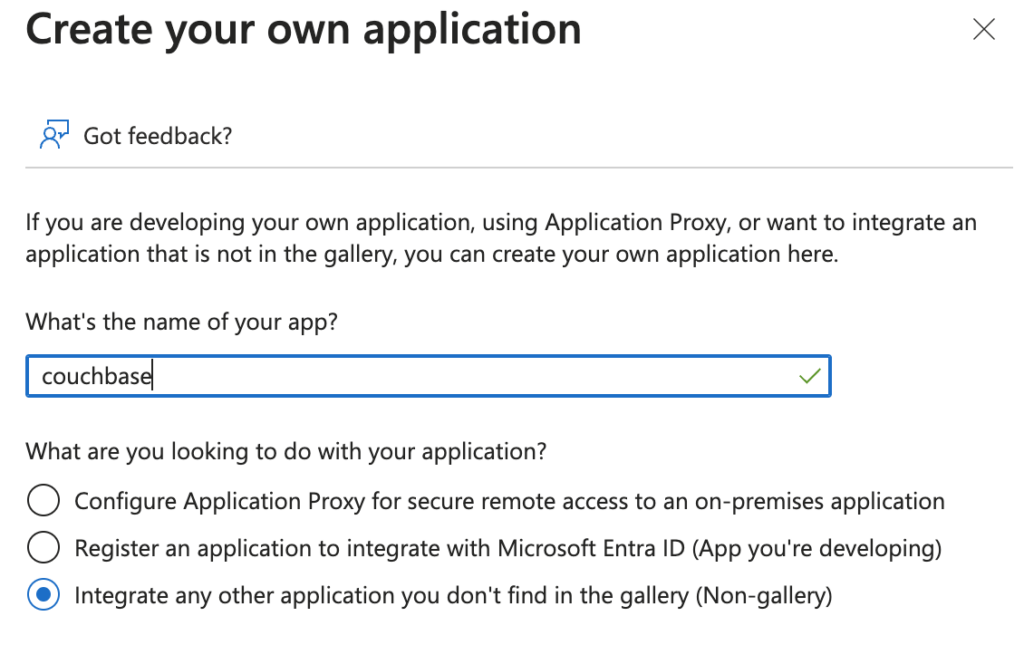

- Navegue até Microsoft Entra ID > Aplicativos corporativos > + Novo aplicativo.

- Clique em + Crie seu próprio aplicativo.

- Forneça um nome para seu aplicativo e selecione: Integre qualquer outro aplicativo que não esteja na galeria (não pertencente à galeria).

- Clique em CRIAR.

Observe: O Azure recomendará várias opções de galeria, como o Couchbase Capella. Para a edição no local, você precisará ignorar essa opção, pois ela só funciona com a nossa oferta Capella.

Configurar o logon único

-

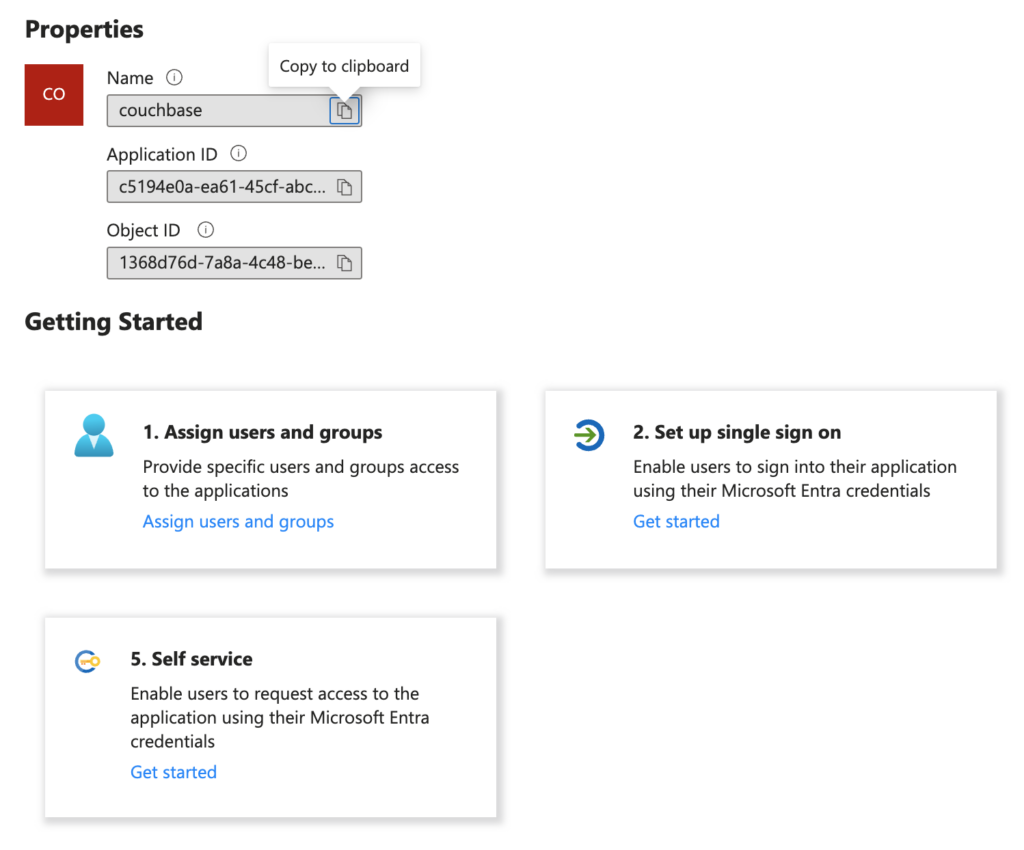

- O aplicativo recém-criado será aberto e, em seguida, clique no botão Configurar o logon único.

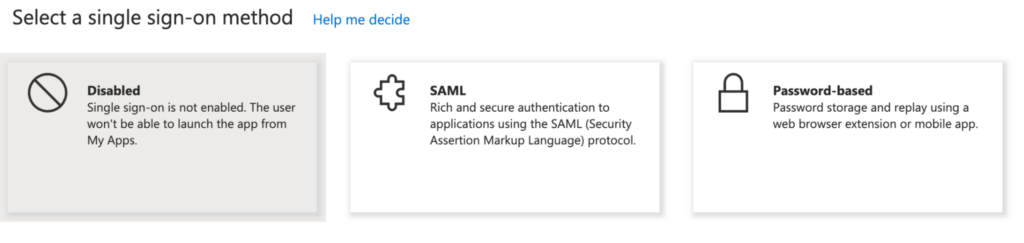

- Escolha o SAML na opção Selecione uma tela de método de logon único.

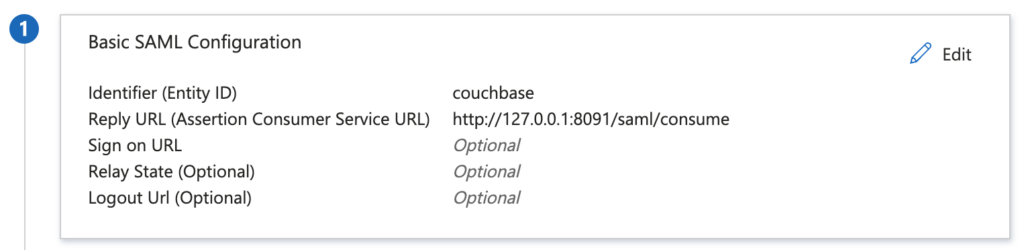

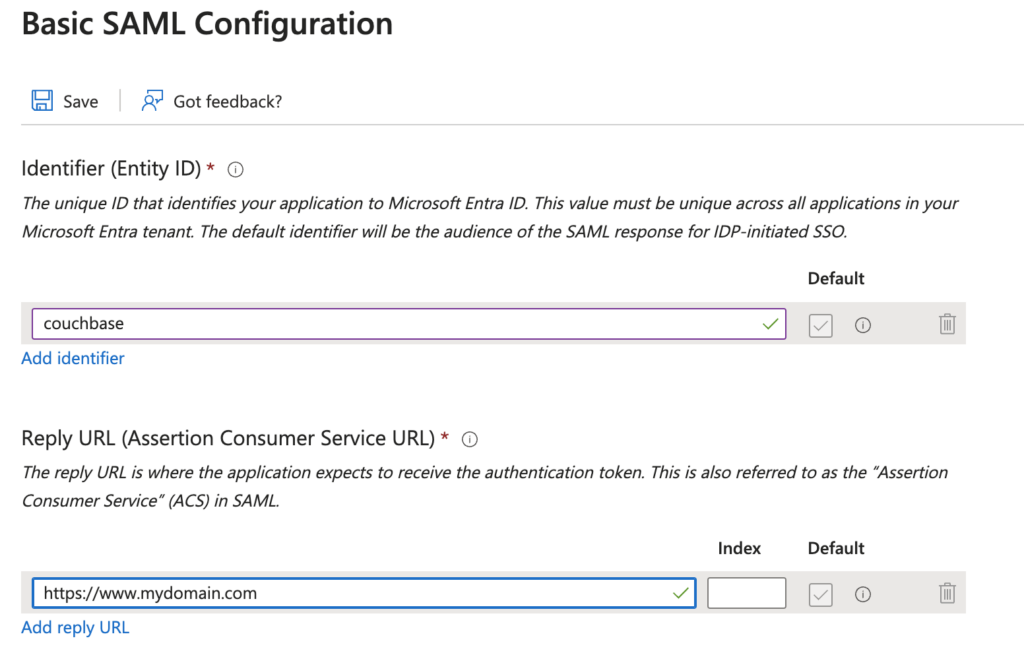

- Abaixo de Configuração básica de SAMLVocê precisará preencher os dados a seguir:

- Identificador (ID da entidade): A ID da entidade de seu provedor de serviços. Para fins ilustrativos, couchbase será usado como exemplo. No entanto, sinta-se à vontade para substituí-lo por qualquer identificador de sua escolha.

- URL de resposta (URL do serviço de consumidor de asserção): URL para onde as asserções SAML devem ser enviadas. Vou usar um espaço reservado aqui até que a segunda parte da configuração seja concluída: https://www.mydomain.com.

- Salvar suas alterações.

- O aplicativo recém-criado será aberto e, em seguida, clique no botão Configurar o logon único.

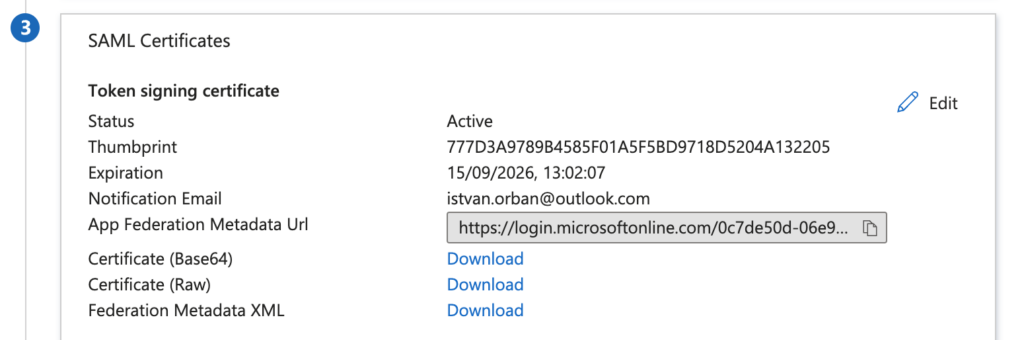

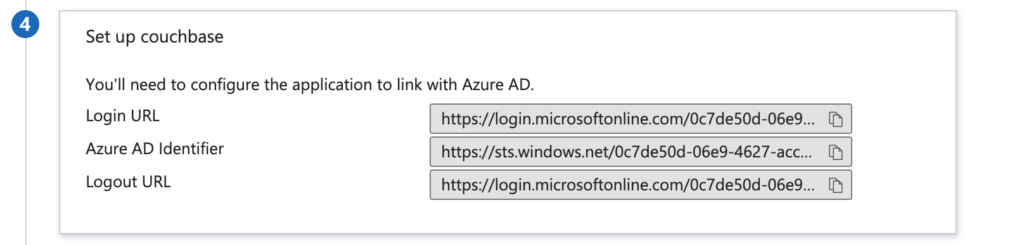

Coletar informações de SAML

Colete as seguintes informações:

Configuração do Couchbase como um SAML SP

Configuração do provedor de serviços

-

- Faça login na interface de usuário do Couchbase.

- Selecione Segurança na navegação do lado esquerdo:

- Clique no botão SAML na parte superior:

- Ativar SAML clicando na caixa de seleção.

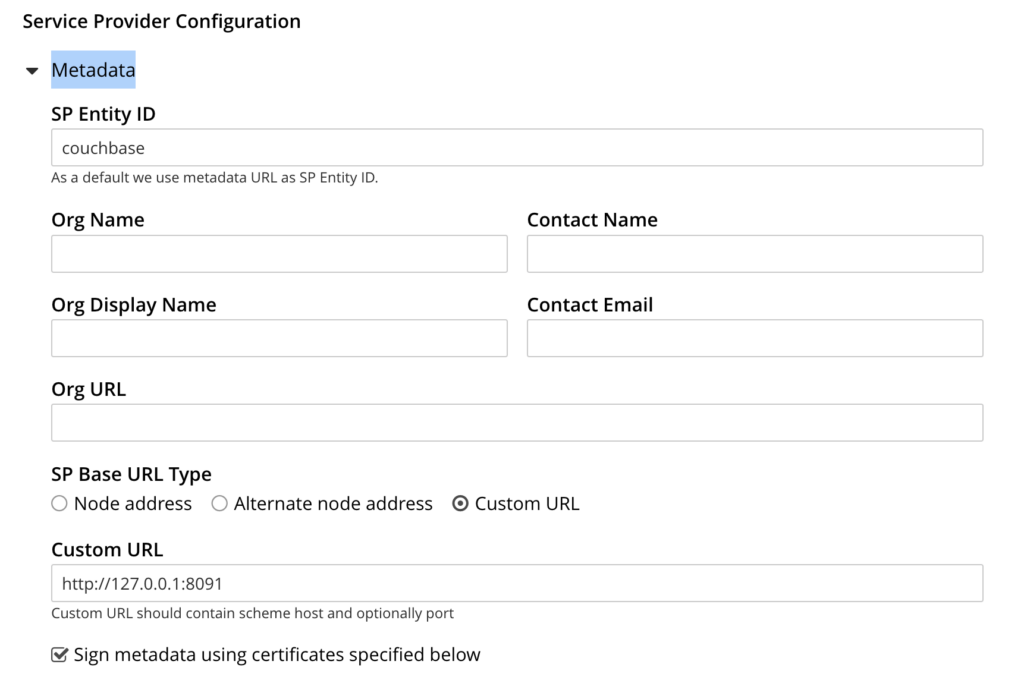

- Aberto Metadados No Configuração do provedor de serviços seção.

- Insira seu ID da entidade SP: (exemplo: couchbase).

- Selecione seu Tipo de URL de base do SP. Por exemplo URL personalizado > https://127.0.0.1:8091.

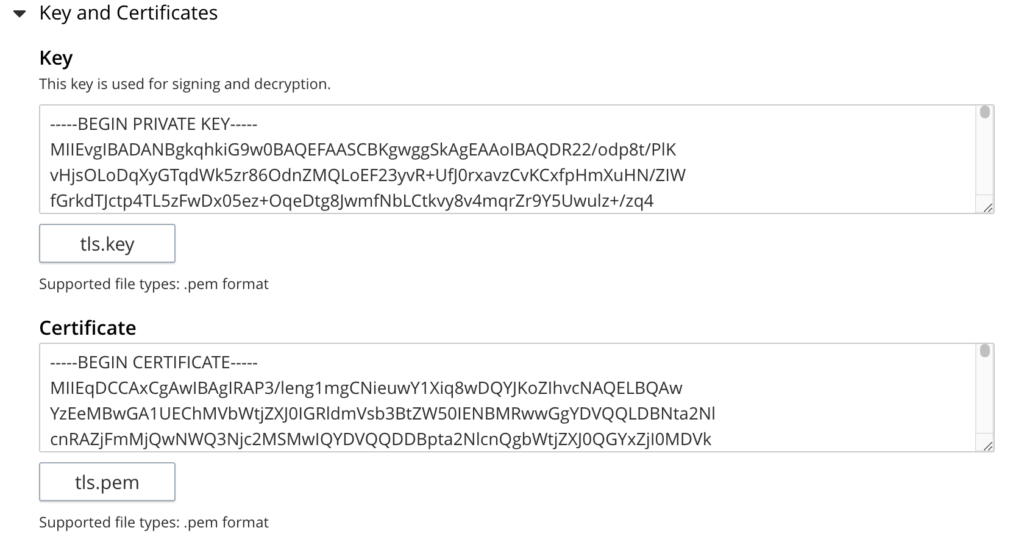

- Aberto Chave e certificados No Configuração do provedor de serviços seção.

- Carregar um Chave privada e um Certificado que será usado para assinar as Asserções SAML.

- Faça upload de quaisquer certificados intermediários (opcional) na seção Cadeia de certificados, se necessário. Eles serão passados para o IDP como metadados.

Configuração do provedor de identidade

-

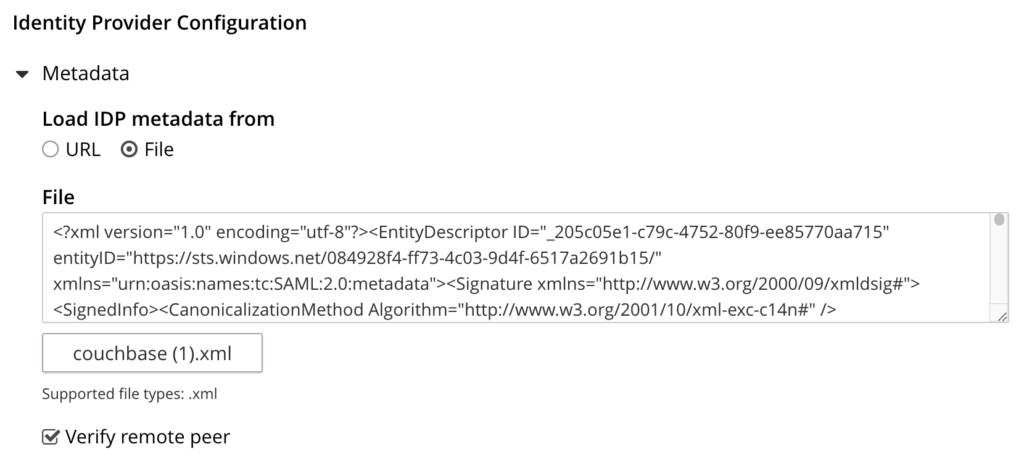

- Aberto Metadados no Configuração do provedor de identidade seção.

- Clique no botão Arquivo opção em Carregar metadados do IDP de opção.

- Clique em Selecionar arquivo e carregue o arquivo XML de metadados que você baixou na etapa anterior.

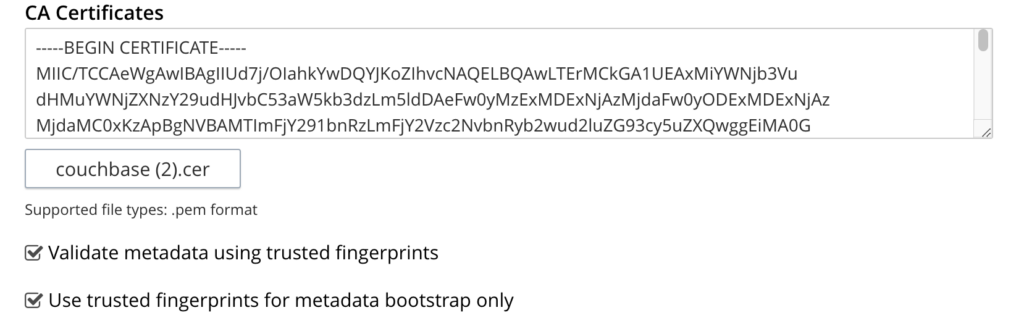

- Carregue também o certificado CA que você baixou anteriormente na opção CA Certificates (Certificados CA).

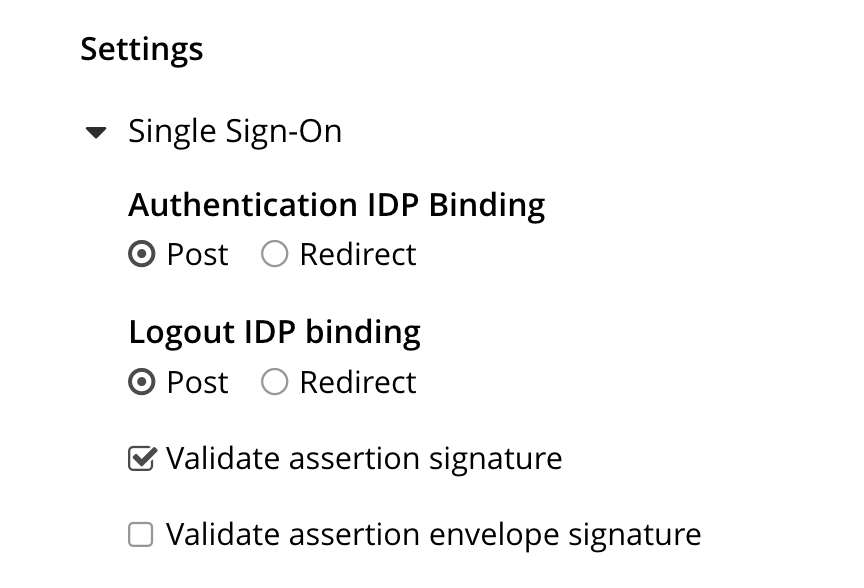

- Aberto Logon único na seção Configurações.

- Certifique-se de que a opção Validar assinatura de envelope de asserção esteja desmarcada (desligada).

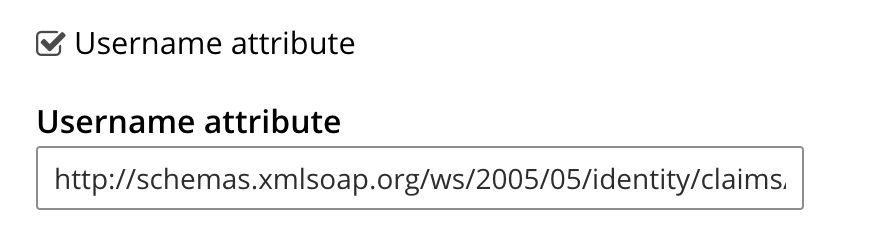

- Ativar Atributo de nome de usuário tratamento de reclamações, assinalando a opção Atributo de nome de usuário e preencha o seguinte nome de atributo:

1https://schemas.xmlsoap.org/ws/2005/05/identity/claims/name in order to use the email address of the Azure user inside Couchbase as a username

- Certifique-se de configurar também o tratamento de reclamações de grupos e funções; os detalhes exatos disso estão fora do escopo deste guia.

- Clique em SALVAR.

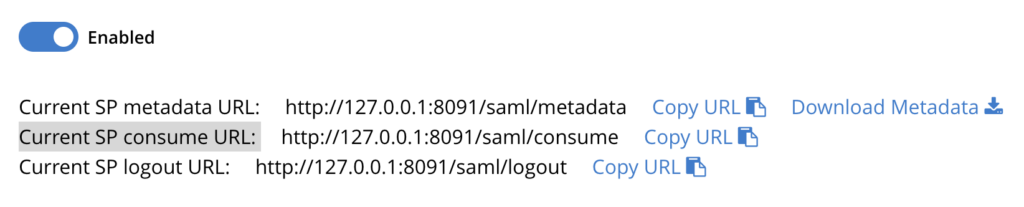

Coletar informações de metadados do SP

Depois de salvar as configurações de SAML com êxito, a próxima etapa é rolar para cima até a parte superior da janela Configuração de SAML e colete as seguintes informações:

-

- URL de consumo do SP atual: clique no Copiar URL link

Concluir a configuração do Microsoft Entra

Volte ao Azure e abra a seção Configurar logon único com SAML do aplicativo Enterprise que acabamos de criar.

-

- Abaixo de Configuração básica de SAMLVocê precisará alterar o seguinte:

- Certifique-se de atribuir usuários a esse aplicativo. É importante que você atribua usuários no aplicativo Microsoft Entra para que possa testar um login de usuário.

Mapeamento de usuários do Entra para usuários do Couchbase Server

Depois de configurar com êxito o Microsoft Entra como seu provedor de identidade (IdP) e o Couchbase Server como provedor de serviços (SP), a próxima etapa é garantir que os atributos do usuário sejam mapeados corretamente entre eles.

Mapeamento de usuário para usuário

A maneira mais simples de mapear usuários é criar usuários externos no Couchbase Server que correspondam aos usuários no Entra. Neste exemplo, fiz exatamente isso.

-

- Encontre um e-mail no Entra: Volte ao aplicativo Microsoft Entra e encontre o endereço de e-mail de um usuário que você atribuiu a esse aplicativo. Usaremos esse usuário mais tarde para testar a integração.

- Abra a interface do usuário do servidor Couchbase: Abra a interface do usuário do servidor Couchbase.

- Clique em Segurança: À esquerda, você pode encontrar o link de segurança.

- Abra a guia Usuários: Na parte superior, você encontrará o Usuários e grupos clique nela para listar os usuários no Couchbase Server.

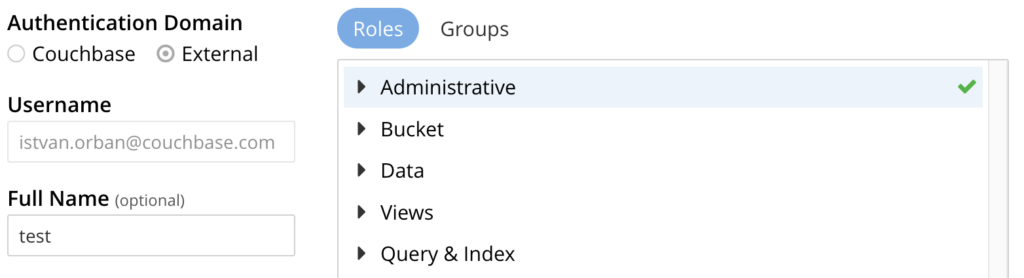

- Adicionar usuário: Clique no botão Adicionar usuário no canto superior direito.

- Usuário externo: Você precisa ter certeza de que configurou seu usuário como Externo - consulte nossa documentação para obter mais detalhes.

- Preencha o nome de usuário: Você copia o endereço de e-mail da Entra nesse campo.

- Definir funções: No lado direito, você precisa selecionar as funções exatas que o usuário deve ter.

- Configurar grupos: (Opcional) Você também pode adicionar o usuário externo a qualquer grupo do Couchbase Server especificado anteriormente.

Testes

Parabéns! Se você seguiu este guia abrangente, agora deve ter um Single Sign-On (SSO) baseado em SAML totalmente funcional entre o Microsoft Entra e o Couchbase Server.

Percorremos as etapas essenciais para configurar essa conexão e espero que este guia seja útil para você. Se encontrar algum desafio ou tiver outras dúvidas, sinta-se à vontade para entrar em contato por meio de nossos canais de suporte.

Solução de problemas

| Acesso negado para o usuário "username@domain.com": Permissões insuficientes | Isso significa que o usuário externo não tem nenhuma função no Couchbase. Você precisa mapear as reivindicações de grupos ou funções e configurar as funções no Couchbase ou, alternativamente, pode criar um usuário externo usando a interface do usuário do Couchbase e atribua funções a esse usuário manualmente. Consulte nossa documentação de segurança para obter mais detalhes. |