O Couchbase Server 7.1 apresenta uma série de aprimoramentos de segurança para certificados TLS. Eles são usados para criptografar e descriptografar dados transmitidos pela rede e também podem autenticar usuários.

Estamos entusiasmados em apresentar quatro aprimoramentos:

- Várias autoridades de certificação

- Chaves privadas TLS criptografadas

- Formatos adicionais de certificados TLS

- TLS versão 1.3 em todo o cluster

Várias autoridades de certificação

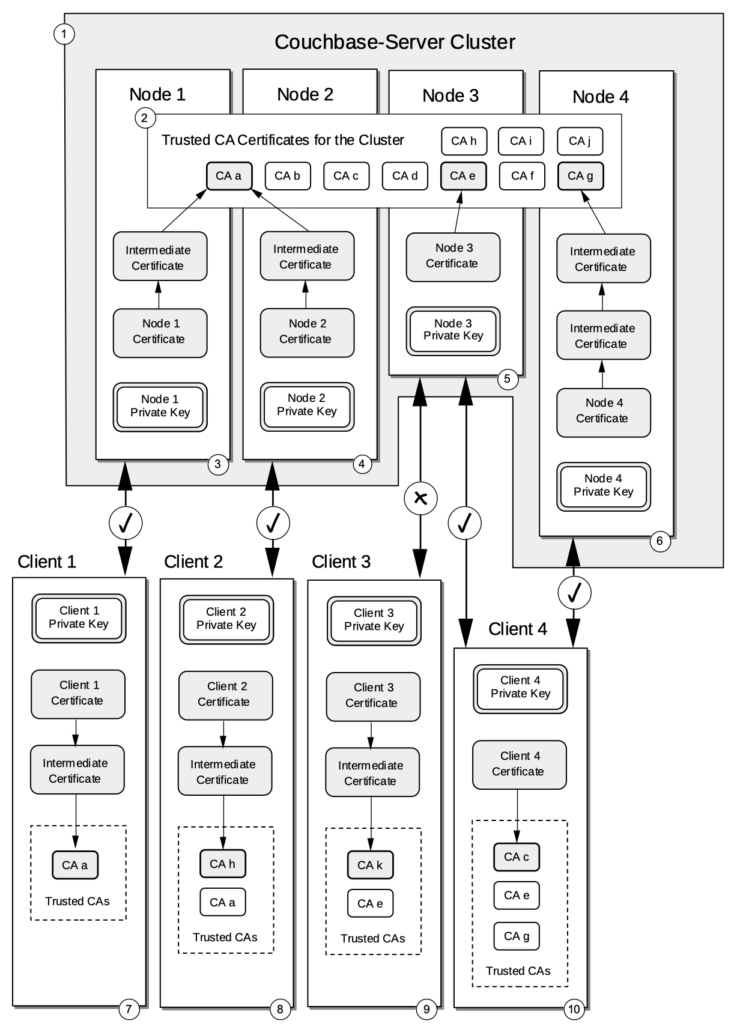

Antes do Couchbase Server 7.1, um cluster podia gerenciar apenas um certificado raiz. Todos os nós e clientes eram obrigados a confiar nessa única autoridade de certificação (CA). Isso não tinha a flexibilidade que queríamos para nossos clientes.

Temos o prazer de anunciar que o Couchbase Server 7.1.0 agora permite que vários certificados raiz sejam usados em um cluster. Isso permite que um nó individual use uma CA que também é usada por um ou mais outros nós ou uma CA usada por nenhum outro nó.

Isso pode ser usado durante a rotação do certificado da CA: uma nova CA é carregada, os certificados dos nós são alterados um a um e, por fim, a CA antiga é removida. Isso significa um tempo de atividade de 100% durante a troca de certificados CA.

Várias autoridades de certificação também permitem cadeias de certificados diferentes, uma ou mais para Aplicativo -> Cluster criptografia de rede e outro para autenticação de cliente.

Chaves privadas TLS criptografadas

A criptografia de rede TLS é executada usando um par de chaves, uma é uma chave pública e a outra é uma chave privada. Como você pode perceber pelo nome, a chave pública deve ser distribuída da forma mais ampla possível e não há necessidade de protegê-la. A chave privada, por outro lado, deve ser tratada como um segredo protegido. Um invasor que obtiver a chave privada poderá se passar por usuários e sistemas ou usá-la para descriptografar o tráfego de rede que foi criptografado usando a chave privada.

Com o Couchbase Server 7.1.0, permitimos que os administradores usem uma chave privada criptografada usando PKCS #5 v2 algoritmos como AES 256. Esse recurso impede o armazenamento da chave privada TLS sem criptografia no sistema. Se um invasor conseguir obter a chave privada, ele não poderá usá-la sem a frase secreta associada.

A frase secreta da chave privada é armazenada internamente com o recurso de gerenciamento de segredos do Couchbase Server. Ela também pode ser fornecida externamente, configurando o Couchbase Server para emitir uma chamada REST ou executar um script fornecido pelo cliente. Isso permite flexibilidade máxima para o gerenciamento de chaves.

Alguns exemplos de lojas de segredos que podem ser usadas:

- Gerentes de segredos

- CyberARK

- Cofre da Hashicorp

- Back-end na nuvem

- Gerenciamento de segredos da AWS

- Cofre de chaves do Azure

- Keystores de infraestrutura

- Segredos do Kubernetes

- Segredos do Docker

- Soluções de hardware

- Plataforma confiável (TPM)

- Módulo de segurança de hardware (HSM)

Formatos adicionais de certificados TLS

As versões anteriores do Couchbase Server suportam apenas os certificados do tipo Public Key Cryptography Standard #1 (PKCS #1).

O Couchbase Server 7.1.0 é compatível com o formato PKCS #8 e com o suporte beta para o formato PKCS #12. Isso reduz a necessidade de converter certificados antes de carregá-los no cluster.

O PKCS #8 é o padrão de sintaxe de informações de chave privada usado para chaves privadas criptografadas ou não criptografadas.

PKCS #12 é o padrão de sintaxe de troca de informações pessoais. É um formato de contêiner que contém vários objetos incorporados, como vários certificados.

TLS 1.3 em todo o cluster

Com o tempo, os algoritmos e protocolos de segurança são aprimorados, tornando-se mais seguros e acrescentando recursos adicionais para dificultar a interceptação ou a adulteração das comunicações.

A versão 1.3 do TLS foi introduzida no Couchbase Server 7.0, mas era uma solução incompleta, portanto, a configuração mínima de TLS em todo o cluster não pôde ser definida para exigir a versão 1.3 do TLS como o mínimo para todos os serviços.

Com o Couchbase Server 7.1.0, todos os serviços suportam o TLS versão 1.3 e, portanto, ele pode ser configurado como o nível mínimo obrigatório permitido de TLS. Isso fornece cifras mais seguras e também permite a criptografia e a descriptografia mais rápidas dos dados em comparação com as versões anteriores do TLS.

Mudanças notáveis no uso do TLS

Em um cluster do Couchbase Server 7.1.0, exigimos que os nós de entrada que estão sendo adicionados a um cluster tenham um certificado TLS confiável presente antes de serem adicionados. A adição do nó será então realizada por meio de uma conexão criptografada. Esse será um requisito obrigatório em clusters configurados para usar TLS com certificados gerenciados por CA.

Também restringimos a capacidade de alterar as configurações da autoridade de certificação. Somente os administradores de segurança em um host local de um nó no cluster existente podem fazer as alterações.