En el panorama digital actual, las empresas buscan continuamente formas eficientes de gestionar sus procesos de control de acceso y autenticación. La integración de Microsoft Entra (anteriormente conocido como Azure AD) con Couchbase Server ofrece una solución robusta y segura para el inicio de sesión único (SSO) utilizando SAML. Esta integración mejora la seguridad y agiliza la gestión de usuarios aprovechando las completas características de gestión de identidades y accesos de Entra, al tiempo que utiliza las potentes capacidades de la plataforma de datos de Couchbase Server. Al conectar estas dos plataformas, las organizaciones pueden garantizar una autenticación de usuarios sin fisuras, una experiencia de usuario mejorada y una administración simplificada.

Esta guía le guiará a través del proceso de configuración, desde la creación de una aplicación Enterprise en Microsoft Entra hasta la configuración de Couchbase Server como Proveedor de Servicio SAML. Si usted es un administrador de seguridad o un administrador de Azure AD, esta guía le ayudará a implementar con éxito el SSO basado en SAML entre Microsoft Entra y Couchbase Server. ¡Vamos a sumergirnos!

Requisitos previos

-

- Acceso de administrador a Azure AD, por ejemplo, la capacidad de configurar una nueva aplicación Enterprise.

- Seguridad Acceso de administrador a Couchbase

- Familiaridad con las configuraciones SAML basadas en XML

- Usuarios existentes en Azure

- Lea el anterior artículo del blog sobre Preparación para SAML.

Configuración de Microsoft Entra

Crear una aplicación empresarial

-

- Inicie sesión en el Portal Azure.

- Vaya a Microsoft Entra ID > Aplicaciones empresariales > + Nueva solicitud.

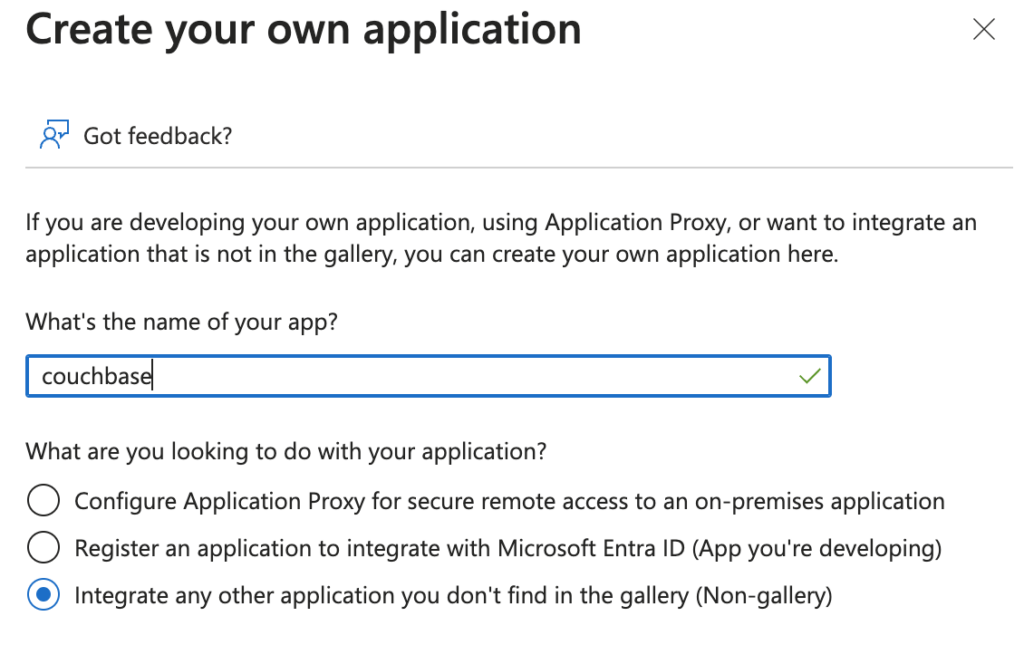

- Haga clic en + Cree su propia aplicación.

- Proporcione un nombre para su aplicación y seleccione: Integre cualquier otra aplicación que no encuentre en la galería (No galería).

- Haga clic en CREAR.

Tenga en cuenta lo siguiente: Azure recomendará varias opciones de galería como Couchbase Capella. Para la edición local, tendrá que ignorarla, ya que esa opción solo funciona con nuestra oferta de Capella.

Configurar el inicio de sesión único

-

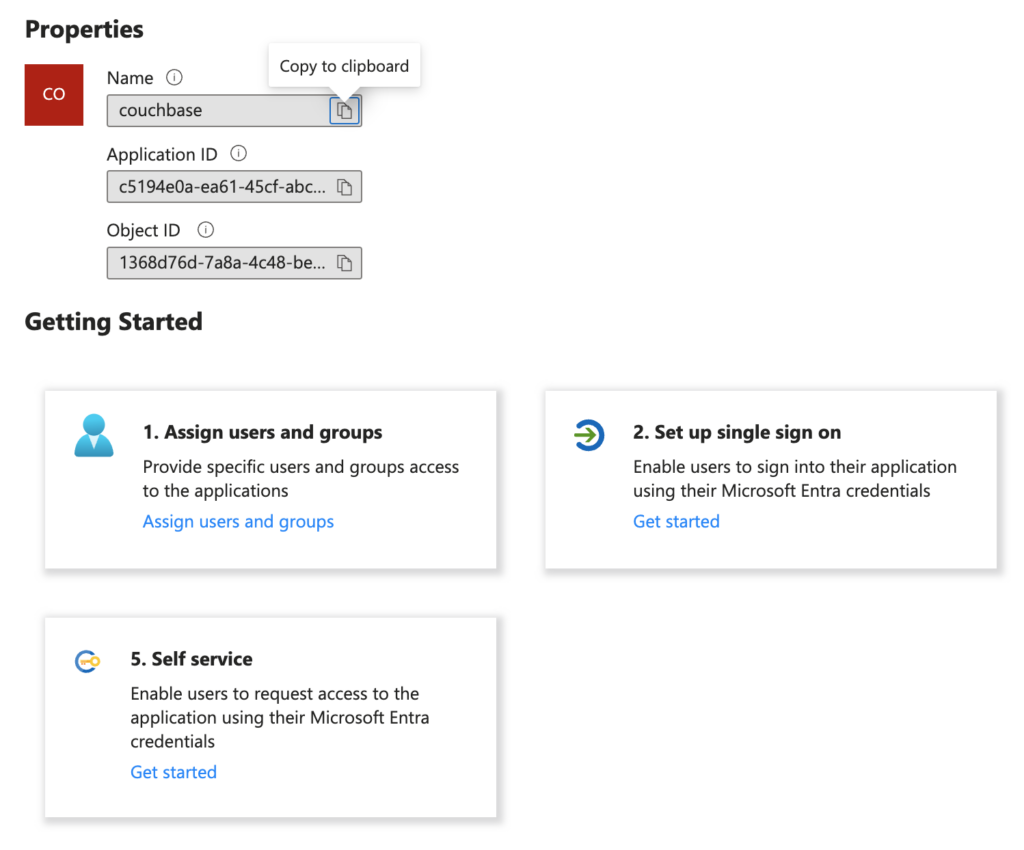

- Se abrirá la aplicación recién creada y, a continuación, haga clic en el botón Configurar el inicio de sesión único.

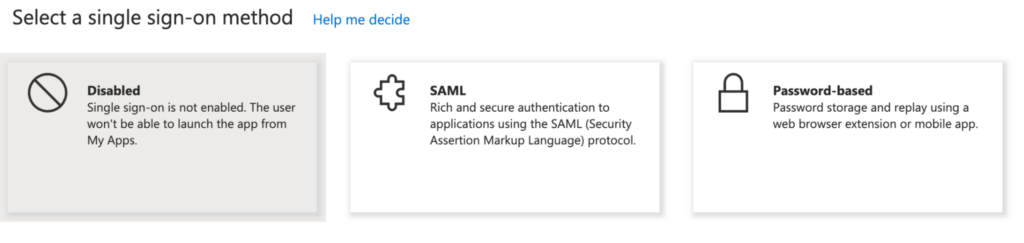

- Elija el SAML en el Seleccione una pantalla de método de inicio de sesión único.

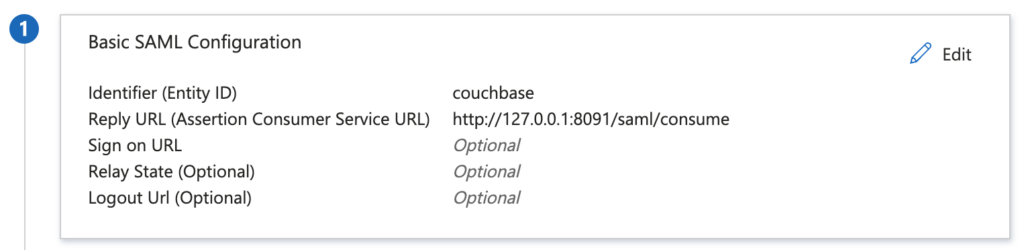

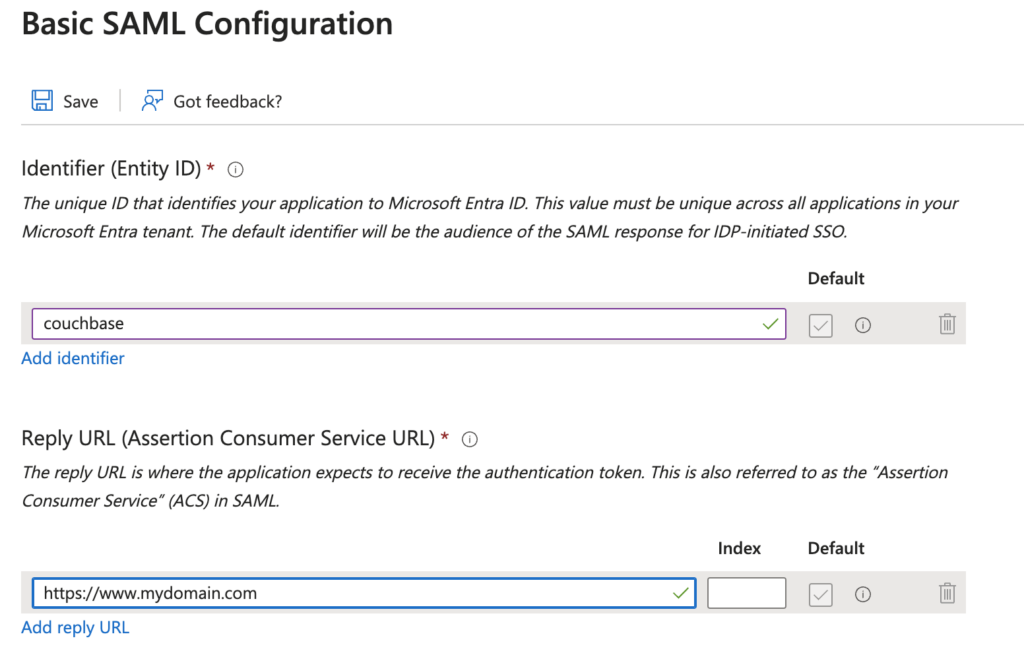

- En Configuración básica de SAMLtendrá que rellenar lo siguiente:

- Identificador (ID de entidad): El ID de entidad de su proveedor de servicios. A título ilustrativo, couchbase como ejemplo. No obstante, siéntase libre de sustituirlo por cualquier identificador de su elección.

- Responder URL (URL del servicio consumidor de aserciones): URL donde se deben enviar las aserciones SAML. Voy a utilizar un marcador de posición aquí hasta que se complete la segunda parte de la configuración: https://www.mydomain.com.

- Guardar tus cambios.

- Se abrirá la aplicación recién creada y, a continuación, haga clic en el botón Configurar el inicio de sesión único.

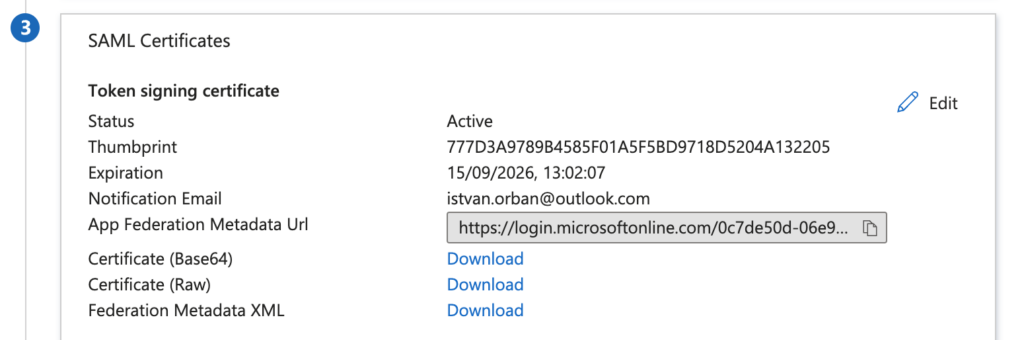

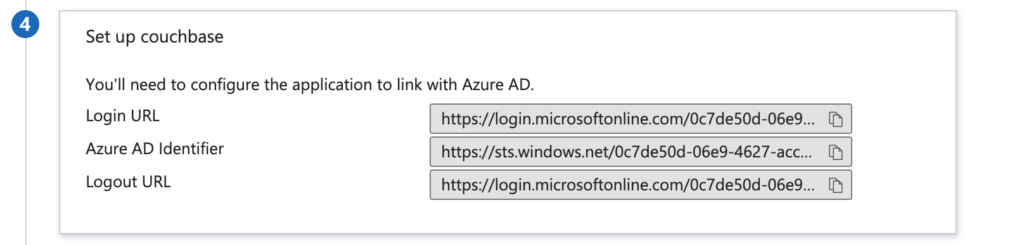

Recopilar información SAML

Recopila la siguiente información:

Configuración de Couchbase como SP SAML

Configuración del proveedor de servicios

-

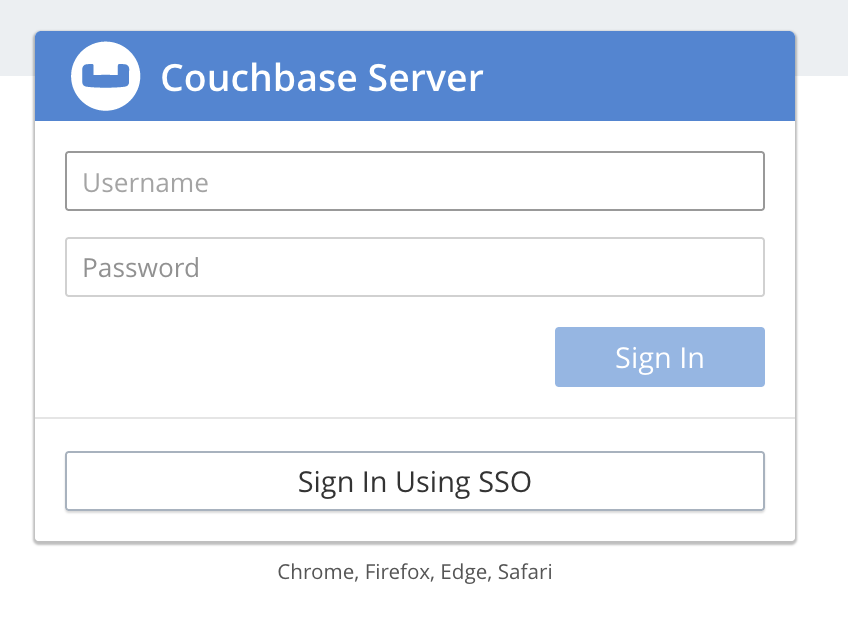

- Inicie sesión en su Couchbase UI.

- Seleccione Seguridad en el menú de navegación de la izquierda:

- Haga clic en el botón SAML en la parte superior:

- Activar SAML haciendo clic en la casilla.

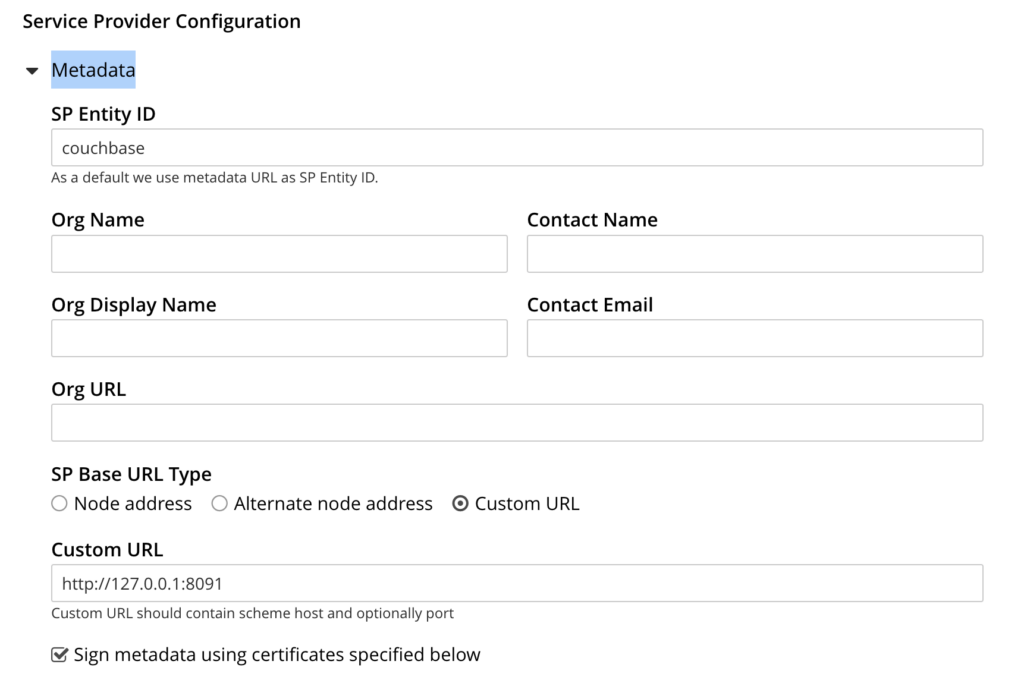

- Abrir Metadatos En el Servicio Proporcionar Configuración sección.

- Introduzca su ID de la entidad SP: (ejemplo: couchbase).

- Seleccione su SP Tipo de URL base. Por ejemplo URL personalizada > http://127.0.0.1:8091.

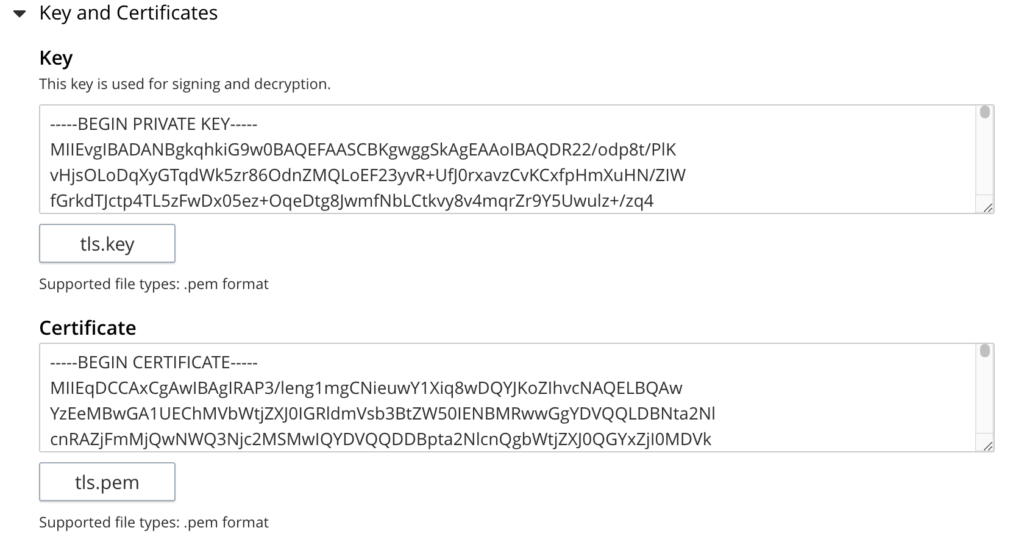

- Abrir Claves y certificados En el Servicio Proporcionar Configuración sección.

- Cargar un Clave privada y un Certificado que se utilizará para firmar las aserciones SAML.

- Si es necesario, cargue los certificados intermedios (opcional) en la sección Cadena de certificados. Se pasarán al IDP como metadatos.

Configuración del proveedor de identidades

-

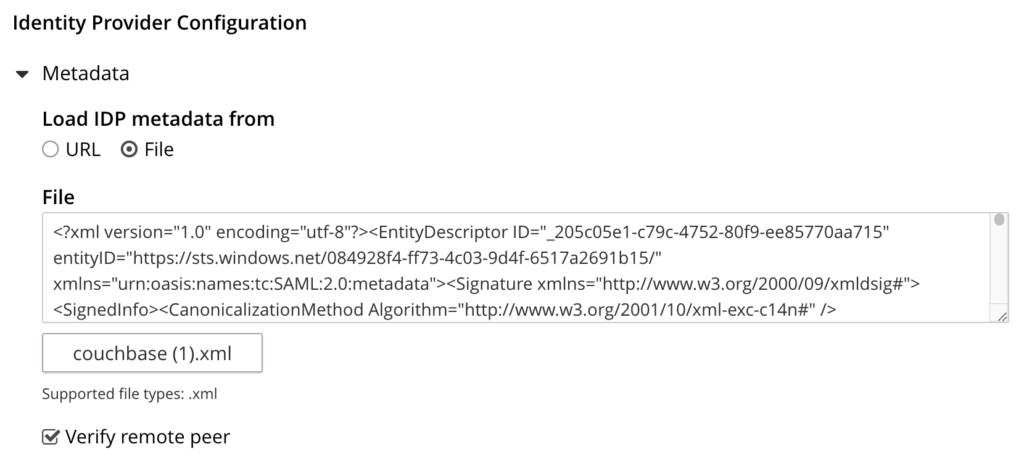

- Abrir Metadatos en el Configuración del proveedor de identidades sección.

- Haga clic en el botón Archivo opción en Cargar metadatos IDP desde opción.

- Haga clic en Seleccionar archivo y cargue el archivo XML de metadatos que descargó en el paso anterior.

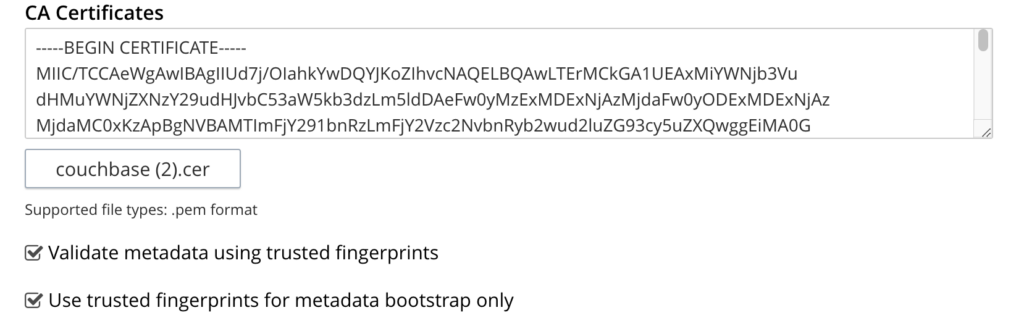

- Cargue también el certificado CA que descargó anteriormente en la opción Certificados CA.

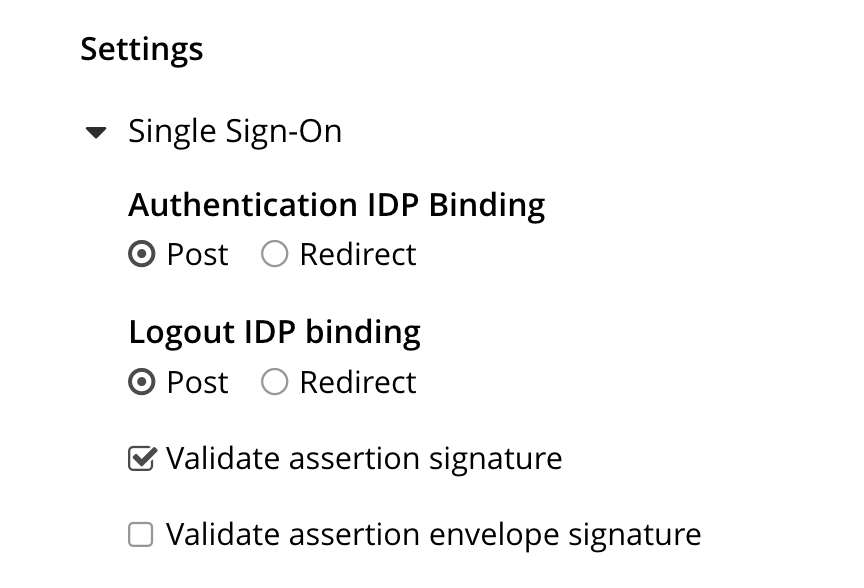

- Abrir Inicio de sesión único en la sección Configuración.

- Asegúrese de que la opción Validar firma de sobre de aserción no está marcada (desactivada).

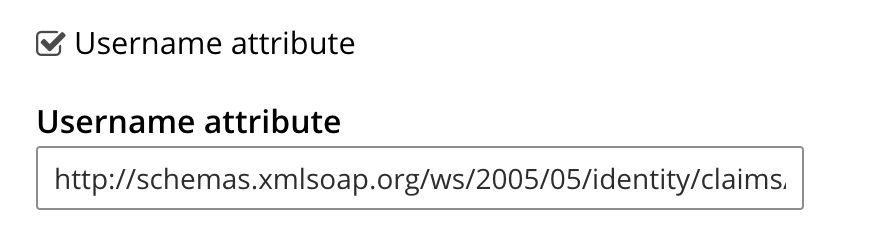

- Activar Nombre de usuario gestión de reclamaciones marcando la casilla Nombre de usuario e introduzca el siguiente nombre de atributo:

1http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name para utilizar la dirección de correo electrónico del usuario Azure dentro de Couchbase como nombre de usuario.

- Asegúrese de configurar también la gestión de reclamaciones de grupos y roles, los detalles exactos de esto están fuera del alcance de esta guía.

- Haga clic en GUARDAR.

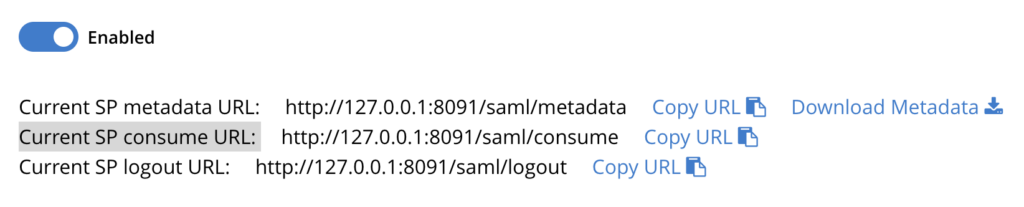

Recopilar información de metadatos del PE

Una vez guardada correctamente la configuración SAML, el siguiente paso es desplazarse hasta la parte superior de la pantalla Configuración de SAML y recoja la siguiente información:

-

- URL actual de consumo de SP: haga clic en Copiar URL enlace

Finalizar la configuración de Microsoft Entra

Vuelve a Azure y abre la sección Set up Single Sign-on with SAML de la aplicación Enterprise que acabamos de crear.

-

- En Configuración básica de SAMLtendrás que cambiar lo siguiente:

- Asegúrese de asignar Usuarios a esta aplicación. Es importante que asigne usuarios en la aplicación Microsoft Entra para que pueda probar el inicio de sesión de un usuario.

Asignación de usuarios de Entra a usuarios de Couchbase Server

Después de configurar con éxito Microsoft Entra como su Proveedor de Identidad (IdP) y Couchbase Server como el Proveedor de Servicio (SP), el siguiente paso es asegurarse de que los atributos de usuario están correctamente mapeados entre ellos.

Asignación de usuario a usuario

La forma más simple de mapear usuarios es crear usuarios externos en Couchbase Server que coincidan con los usuarios en Entra. En este ejemplo hice justamente eso.

-

- Buscar un correo electrónico en Entra: Vuelva a su aplicación Microsoft Entra y encuentre la dirección de correo electrónico de un usuario que asignó a esta aplicación. Vamos a utilizar este usuario más adelante para probar la integración.

- Abrir la interfaz de usuario de Couchbase Server: Abrir Couchbase Server UI.

- Haga clic en Seguridad: A la izquierda encontrará el enlace de seguridad.

- Abrir la pestaña Usuarios: En la parte superior encontrará el Usuarios y grupos haga clic en esa pestaña para listar los usuarios en Couchbase Server.

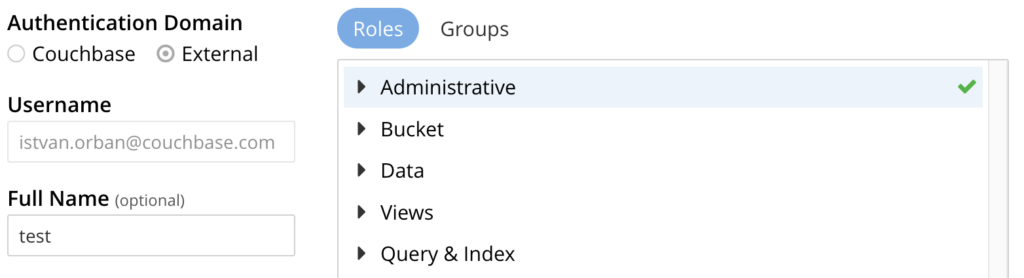

- Añadir usuario: Haga clic en el botón Añadir usuario en la esquina superior derecha.

- Usuario externo: Debes asegurarte de configurar tu usuario como Exterior - consulte nuestra documentación para más detalles.

- Rellena el nombre de usuario: Copie la dirección de correo electrónico de Entra en este campo.

- Establecer roles: En la parte derecha debe seleccionar las funciones exactas que debe tener su usuario.

- Crear grupos: (Opcional) También puede añadir su usuario externo a cualquier grupo de Couchbase Server que haya especificado anteriormente.

Pruebas

¡Enhorabuena! Si has seguido a lo largo de esta guía completa, ahora deberías tener un Single Sign-On (SSO) basado en SAML completamente funcional entre Microsoft Entra y Couchbase Server.

Hemos recorrido los pasos esenciales para configurar esta conexión, y espero que esta guía te resulte útil. Si te encuentras con algún problema o tienes más preguntas, no dudes en ponerte en contacto con nosotros a través de nuestros canales de asistencia.

Solución de problemas

| Acceso denegado para el usuario "username@domain.com": Permisos insuficientes | Esto significa que el usuario externo no tiene ningún rol en Couchbase. Es necesario asignar reclamaciones de grupos o roles y configurar los roles en Couchbase o, alternativamente, puede crear un usuario externo usando el UI de Couchbase y asignar roles a ese usuario manualmente. Consulte nuestra documentación sobre seguridad para obtener más detalles. |