마지막 블로그에서 Couchbase Server 6.5의 새로운 기능인 Couchbase 그룹에 대해 설명했습니다. 이 블로그에서는 Couchbase Server 6.5의 새로운 LDAP 그룹 기능과 함께 쉽게 시작할 수 있는 단계에 대해 설명합니다. Couchbase Server의 LDAP 통합을 통해 기존 조직 구조를 활용하여 RBAC 역할을 통해 그룹 기반 권한을 관리할 수 있습니다.

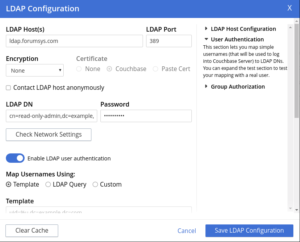

LDAP 서버 설치, 실행 및 구성에 대한 자세한 내용은 이 블로그의 범위를 벗어나지만, 작동하는 예제를 보여주기 위해 온라인 LDAP 테스트 서버( ldap.forumsys.com)를 설정할 수 있습니다.

먼저, LDAP 및 LDAP 그룹이란 무엇인가요?

시스템 관리자라면 LDAP의 약자를 이미 알고 있을 테지만, LDAP에 익숙하지 않은 분들을 위해 설명하자면, 경량 디렉토리 액세스 프로토콜을 의미하며 다음과 같은 계층적 조직을 관리합니다. 사용자, 그룹및 조직 단위. LDAP 디렉터리에서 모든 객체에는 고유한 경로가 있습니다. 고유 이름또는 DN. 예를 들어 사용자와 그룹에 대해 각각 다음과 같은 DN이 있을 수 있습니다.

cn=페리,ou=사용자,dc=예제,dc=컴

ou=화학자,dc=예제,dc=com

LDAP 그룹은 Couchbase 외부의 보안 관리 및 유지 관리를 간소화하기 위해 LDAP 사용자를 함께 그룹화하는 데 사용됩니다. 일반적으로 Couchbase의 사용자는 사용자에게 할당된 RBAC 권한에 따라 리소스에 대해 여러 가지 작업을 수행할 수 있습니다. 예를 들어, 직원에게 모든 버킷에 대한 SELECT 액세스 권한이 필요할 수 있습니다. LDAP 그룹 지원이 없는 경우, 사용자 온보딩에는 모든 직원에 대해 사용자 계정(도메인=외부)을 만들고 bucket['*']에 대한 SELECT 권한을 개별적으로 할당하는 작업이 포함되었습니다.

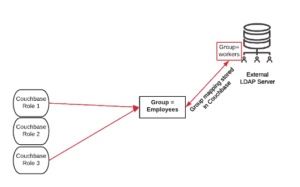

Couchbase 6.5에서는 외부 LDAP 서버에서 유사한 작업 역할을 가진 사용자를 함께 묶는 LDAP 그룹을 생성할 수 있으며, 이러한 외부 LDAP 그룹은 Couchbase Server에서 Couchbase 그룹에 매핑할 수 있습니다. 또한 RBAC 역할을 통해 권한을 연결하고 해당 그룹의 구성원인 사용자로부터 권한을 상속받을 수 있습니다.

예를 들어 아래 이미지에서 볼 수 있듯이 LDAP 서버에서 Group=workers에 속하는 사용자는 Couchbase Server 내부에서 외부 LDAP 작업자 그룹이 직원 그룹에 매핑됩니다. 그런 다음 Couchbase 역할 1과 3이 직원 그룹에 할당됩니다.

그림 : 카우치베이스의 고정 역할은 개별 사용자 또는 그룹에 할당할 수 있습니다.

LDAP 쿼리 및 구성

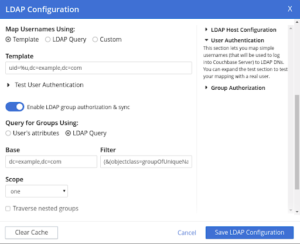

LDAP 쿼리는 LDAP 디렉토리 서비스에 정보를 요청하는 명령입니다. 예를 들어 특정 사용자가 어떤 그룹에 속해 있는지 확인하려는 경우 쿼리는 다음과 같습니다.

Base: DC=예제,DC=컴

필터 : (&(objectclass=groupOfUniqueNames)(uniquemember=uid=%u,dc=example,dc=com))

또한 다른 LDAP 필드의 경우 아래와 같은 값을 사용할 수 있습니다.

| 연결 설정에 대한 자세한 내용은 다음을 확인하세요. 여기 |

카우치베이스의 사용자 및 그룹

이제 카우치베이스의 관리자 UI에서 보안 탭에서 사용자 보기와 그룹 보기를 전환할 수 있습니다. 보안 탭에 액세스하려면 전체 관리자 또는 보안 관리자 권한이 있어야 합니다.

그룹 만들기 및 LDAP 그룹에 매핑하기

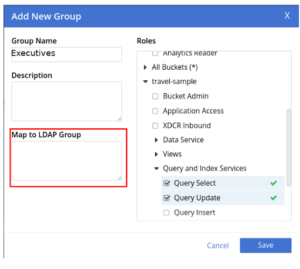

그룹을 만들고 그룹에 역할을 할당하는 방법은 간단합니다. UI의 오른쪽 상단에 있는 '그룹 추가'를 클릭하고 그룹 이름과 그룹에 연결할 역할을 선택하기만 하면 그룹을 만들 수 있습니다. 이 경우 외부 LDAP 서버로 작업하는 경우 이 그룹을 LDAP 그룹에 매핑하는 것을 잊지 마세요.

빨간색으로 표시된 맵은 LDAP 그룹 노드에 대한 경로를 예상합니다. 예를 들어 LDAP 서버의 과학자 그룹에 매핑하려는 경우 맵 표현식은 -입니다.

ou=개발,ab=테스트

그룹에 대한 외부 매핑은 LDAP 노드 경로를 참조합니다(예: LDAP 그룹 화학자는 CouchBase 그룹 Employee에 매핑되고, LDAP 그룹 과학자는 CouchBase 그룹 Executives에 매핑되고, LDAP 그룹 수학자는 CouchBase 그룹 Manager에 매핑됨).

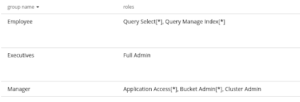

그룹-역할 매핑 요약

다음은 지금까지의 설정에 따른 다양한 그룹 및 역할 매핑에 대한 간략한 요약입니다.

이는 다음을 의미합니다.

1. 경영진은 사실상 전체 관리자이며 Couchbase의 모든 권한을 갖습니다. 이 그룹은 과학자 LDAP 그룹에 매핑됩니다.

2. 관리자는 버킷에 대한 전체 읽기-쓰기 권한과 클러스터 및 버킷 관리자 권한을 가집니다. 보안 설정에는 액세스할 수 없습니다. 이 그룹은 수학자 LDAP 그룹에 매핑됩니다.

- 직원은 모든 버킷에 대해 N1QL SELECT 문만 실행하고 인덱스를 관리할 수 있어야 합니다. 이 그룹은 화학자 LDAP 그룹에 매핑됩니다.

'테슬라'로서: 수석 과학자

로그인한 사용자가 오른쪽 상단에 표시된 'tesla'인 것을 확인할 수 있습니다.

Tesla가 Couchbase 클러스터의 전체 관리자임을 확인합니다.

'유클리드' 역: 매니저 수학자

로그인한 사용자는 오른쪽 상단에 표시된 'euclid'입니다.

유클리드에서는 보안 설정을 변경할 수 없으며 왼쪽 메뉴에 '보안' 옵션이 표시되지 않습니다.

'퀴리' 역할: 직원 화학자

로그인한 사용자는 오른쪽 상단에 표시된 'curie'입니다.

큐리는 선택 문을 발행할 수 있지만 삽입 문은 발행할 수 없습니다.

결론

LDAP 그룹 지원은 Couchbase Server 6.5의 흥미로운 새 기능입니다. 이 블로그가 도움이 되셨기를 바라며, 언제나 그렇듯이 여러분의 피드백을 기다리겠습니다. Couchbase Server를 직접 사용해 보시고 새로운 멋진 기능들을 모두 확인해 보세요.

리소스

다운로드

문서

블로그

블로그 Couchbase Server 6.5 발표 - 새로운 기능 및 개선 사항

클라이언트 설정 탭에서 관리자는 DNS, WINS 및 접미사 데이터를 포함할 수 있으며 비밀번호, 클라이언트 이름 및 NetExtender 클라이언트의 수행을 추가로 제어할 수 있습니다. 클라이언트 연결 프로필 생성 권한 부여 - NetExtender 고객은 SSL VPN 서버 이름, 도메인 이름, 또는 사용자 이름과 비밀 키를 기록하는 연결 프로필을 생성합니다. 다음과 같은 고품질 VPN을 사용해야 합니다. 서킷 VPN 사용하기 쉽고 저렴하여 보안 금고로 사용하기에도 좋습니다.