Couchbase Server 7.1 introduce una serie de mejoras de seguridad para los certificados TLS. Estos se utilizan para cifrar y descifrar datos transmitidos a través de la red y también pueden autenticar usuarios.

Nos complace presentar cuatro mejoras:

- Varias autoridades de certificación

- Claves privadas TLS cifradas

- Formatos adicionales de certificados TLS

- TLS versión 1.3 para todo el clúster

Varias autoridades de certificación

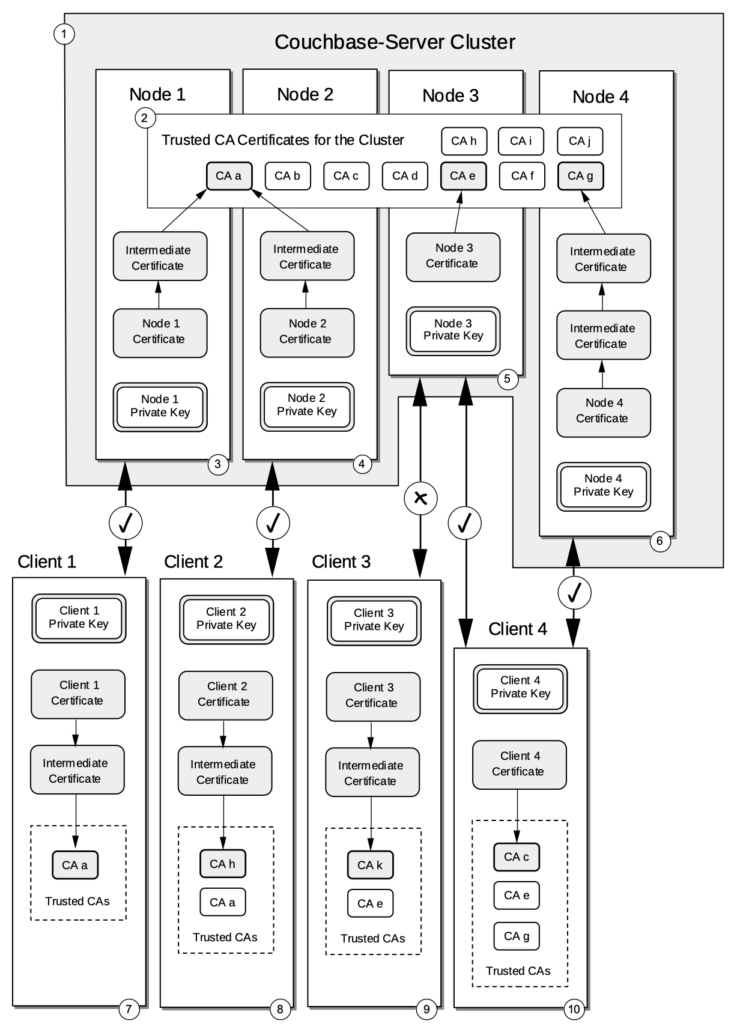

Antes de Couchbase Server 7.1, un cluster sólo podía gestionar un certificado raíz. Todos los nodos y clientes estaban obligados a confiar en esta única autoridad de certificación (CA). Esto no tenía la flexibilidad que queríamos para nuestros clientes.

Nos complace anunciar que Couchbase Server 7.1.0 ahora permite el uso de múltiples certificados raíz en un clúster. Esto permite a un nodo individual utilizar una CA que también es utilizada por uno o más nodos o una CA utilizada por ningún otro nodo.

Puede utilizarse durante la rotación de certificados de CA: se carga una nueva CA, se cambian los certificados de los nodos uno a uno y, por último, se elimina la CA antigua. Esto significa 100% de tiempo de actividad mientras se cambian los certificados CA.

Múltiples autoridades de certificación también permiten diferentes cadenas de certificados, una o más para Aplicación -> Cluster cifrado de la red y otro para la autenticación del cliente.

Claves privadas TLS cifradas

El cifrado de red TLS se realiza mediante un par de claves, una pública y otra privada. Como se puede deducir por el nombre, la clave pública está pensada para ser distribuida lo más ampliamente posible y no hay necesidad de protegerla. En cambio, la clave privada debe tratarse como un secreto guardado. Un atacante que se haga con la clave privada puede hacerse pasar por usuarios y sistemas o utilizarla para descifrar el tráfico de red cifrado con la clave privada.

Con Couchbase Server 7.1.0, permitimos a los administradores utilizar una clave privada encriptada utilizando PKCS #5 v2 algoritmos como AES 256. Esta función impide almacenar la clave privada TLS sin cifrar en el sistema. Si un atacante pudiera hacerse con la clave privada, no podría utilizarla sin la frase de contraseña asociada.

La frase de contraseña de la clave privada se almacena internamente con la capacidad de gestión de secretos del servidor Couchbase. También se puede proporcionar externamente configurando Couchbase Server para emitir una llamada REST o ejecutando un script proporcionado por el cliente. Esto permite la máxima flexibilidad para la gestión de claves.

Algunos ejemplos de tiendas de secretos que pueden utilizarse:

- Gestores de secretos

- CyberARK

- Bóveda de Hashicorp

- Nube Backend

- Administración de secretos de AWS

- Bóveda de claves Azure

- Infraestructura Almacenes de claves

- Secretos de Kubernetes

- Secretos de Docker

- Soluciones de hardware

- Plataforma de confianza (TPM)

- Módulo de seguridad de hardware (HSM)

Formatos adicionales de certificados TLS

Las versiones anteriores de Couchbase Server sólo admiten certificados del tipo Public Key Cryptography Standard #1 (PKCS #1).

Couchbase Server 7.1.0 soporta el formato PKCS #8 y soporte beta para el formato PKCS #12. Esto reduce la necesidad de convertir certificados antes de cargarlos en el clúster.

El PKCS #8 es el Estándar de Sintaxis de Información de Claves Privadas utilizado para claves privadas encriptadas o sin encriptar.

PKCS #12 es la Norma de Sintaxis de Intercambio de Información Personal. Es un formato contenedor que contiene múltiples objetos incrustados, como múltiples certificados.

TLS 1.3 para todo el clúster

Con el tiempo, los algoritmos y protocolos de seguridad mejoran, haciéndose más seguros y añadiendo funciones adicionales para dificultar la interceptación o manipulación de las comunicaciones.

TLS versión 1.3 fue introducido en Couchbase Server 7.0, pero era una solución incompleta, por lo que la configuración mínima de TLS a nivel de cluster no podía ser establecida para requerir TLS versión 1.3 como mínimo para todos los servicios.

Con Couchbase Server 7.1.0, todos los servicios soportan TLS versión 1.3 y por tanto puede ser configurado como el nivel mínimo obligatorio permitido de TLS. Esto proporciona cifrados más seguros, y también permite tanto el cifrado como el descifrado de datos más rápido en comparación con las versiones anteriores de TLS.

Cambios notables en el uso de TLS

En un cluster de Couchbase Server 7.1.0, requerimos que los nodos entrantes que se añadan a un cluster tengan un certificado TLS de confianza presente antes de ser añadidos. La adición de nodos se realizará a través de una conexión encriptada. Esto será un requisito obligatorio en clusters configurados para usar TLS con certificados gestionados por CA.

También restringimos la posibilidad de cambiar la configuración de la Autoridad de Certificación. Solo los administradores de seguridad en un localhost de un nodo del clúster existente pueden realizar los cambios.