Com a segurança na mente de todos, as organizações precisam executar cargas de trabalho confidenciais sob padrões rigorosos de segurança e conformidade. A versão prévia do Couchbase 6.5 traz vários novos recursos de segurança, e a criptografia nó a nó tem sido um dos principais itens da lista de desejos de muitos clientes.

Neste blog, forneceremos uma visão geral rápida do novo recurso de criptografia nó a nó, juntamente com etapas fáceis de seguir para ajudá-lo a começar.

O que é criptografia nó a nó?

Em uma plataforma de dados distribuída, como o Couchbase Server, há basicamente dois tipos de informações trocadas entre os nós

1. Informações de controle que incluem metadados de cluster, configurações, etc.

2. Dados do usuário, incluindo documentos JSON

Nas versões anteriores do Couchbase Server, a criptografia estava disponível entre o cliente e o servidor e para proteger o tráfego XDCR entre os data centers. Na ausência de um controle de segurança compensatório, como o IPSec em toda a rede, era possível que um invasor detectasse informações no fio, desde que o acesso à rede estivesse disponível. No entanto, alguns desses controles de compensação eram difíceis de configurar ou implementar em escala.

Com o novo recurso de criptografia nó a nó no Couchbase 6.5, as informações que estão fluindo entre os nós são criptografadas nativamente pelo Couchbase, sem a necessidade de instalar nenhum software de terceiros. Os níveis de criptografia permitem criptografar apenas o tráfego do plano de controle ou todos (controle e dados) entre os nós. Isso proporciona flexibilidade aos clientes para que eles possam escolher o nível de criptografia adequado ao seu caso de uso, mantendo o desempenho em mente.

Isso não significa que a criptografia nó a nó resolva tudo. A criptografia nó a nó ainda complementa os controles de segurança existentes, incluindo a criptografia cliente a servidor, a criptografia sobre XDCR, a criptografia em repouso e a segurança e o isolamento em nível de rede baseados em nuvem privada virtual (VPC). Quanto mais camadas de proteção você adicionar ao seu sistema, mais difícil será para um invasor comprometê-lo.

De nó para nó, não dentro de um nó

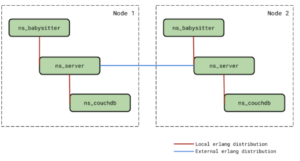

Com base no feedback dos clientes, o recurso de criptografia nó a nó foi adicionado à versão 6.5. Esse recurso levou vários meses para ser desenvolvido, embora possa parecer que ele aplica um TLS geral em todos os nós do cluster. A imagem a seguir mostra algumas das alterações feitas no gerenciador de clusters do Couchbase -

A linha vermelha indica o local interações que existem entre os diferentes processos no mesmo nó físico - VMs ns_babysitter, ns_server e ns_couchdb. A linha azul indica a externo interações entre VMs ns_server em execução em diferentes nós do cluster. As interações mostradas em vermelho sempre permaneceriam não criptografadas, independentemente de a criptografia do cluster estar ativada ou não. Isso ocorre porque não queremos sobrecarregar desnecessariamente os processos em execução com criptografia. Por outro lado, as interações externas (mostradas em azul) são criptografadas quando a criptografia de cluster está ativada.

Como configurar a criptografia nó a nó?

Configurar a criptografia nó a nó é fácil e, nesta seção, descreveremos as instruções passo a passo que você pode seguir para configurá-la.

Etapa 1: Instalar o Couchbase Server 6.5 em 2 nós. Vamos chamar esses nós de nó-1 e nó-2.

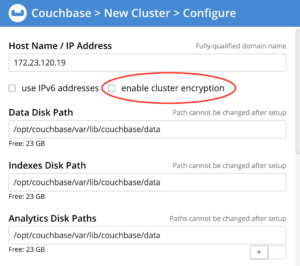

Etapa 2: Se este for um cluster totalmente novo, durante a configuração gráfica dos nós, você será solicitado a selecionar se a criptografia nó a nó está ativada ou não. Por padrão, a criptografia de nó não está ativada.

Marque a opção "enable cluster encryption" (ativar criptografia de cluster) na caixa de diálogo e prossiga.

Essa configuração só é aplicável se todos os nós do cluster forem da versão 6.5 ou superior. Se este for um novo cluster 6.5, todos os novos nós que ingressarem no cluster herdarão essa configuração.

No caso de um cluster existente atualizado para a versão 6.5 ou de um novo cluster, essa operação também pode ser feita usando o comando CLI, conforme mostrado abaixo -

| $> ./couchbase-cli criptografia de nó para nó -c localhost:8091 -u -p -habilitado |

Etapa 3: Verifique a configuração para garantir que a criptografia do cluster esteja ativada

| ./couchbase-cli configuração de segurança -get -c localhost:8091 -u -p

{"disableUIOverHttp": false, "disableUIOverHttps": false, "clusterEncryptionLevel": "control"} |

Observe que, por padrão, o nível de criptografia do cluster é definido como controle. Isso significa que os dados entre os nós ainda não são criptografados, mas o plano de controle é criptografado.

Etapa 4: Usando o netstat para verificar as portas abertas em nó-1 de saída para nó-2. Quando há sem criptografia em vigor, as portas 21100 a 21299 são usadas para troca de dados. Para Nas conexões TLS entre os nós, sempre usamos a porta 21150.

Você precisará usar o sudo como 'root' para executar esse comando -

| $> netstat -atep -numeric-ports | grep 'beam.smp' | grep 'node-2' |

Saída:

tcp 0 0 node-1.us-central:59586 nó-2.us-central:11209 ESTABLISHED couchbase 26650 3953/beam.smp

tcp 0 0 node-1.us-central:21150 nó-2.us-central:48498 ESTABLISHED couchbase 24960 3953/beam.smp

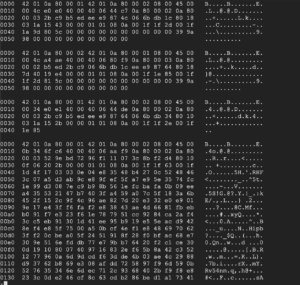

Etapa 5: Se você for corajoso o suficiente, poderá dar um passo adiante usando o pacote tshark (wireshark) e capturar pacotes TCP. Esta é a aparência da saída

| $> tshark -P -i eth0 -f tcp -w /tmp/eth0.pcap

$> tshark -x -r /tmp/eth0.pcap | Menos |

Saída criptografada, como mostrado abaixo -

Certificados rotativos

Como parte da higiene de segurança regular, espera-se que os certificados instalados sejam renovados periodicamente. Para garantir operações contínuas do cluster, o fluxo de trabalho compatível seria desativar o modo de criptografia, carregar os certificados mais recentes em todos os nós do cluster e ativar a criptografia novamente. A seguir, estão os comandos que o administrador deverá executar para alternar os certificados:

1. Verifique o nível de criptografia do cluster -

| ./couchbase-cli configuração de segurança -get -c localhost:8091 -u -p

{"disableUIOverHttp": false, "disableUIOverHttps": false, "clusterEncryptionLevel": "all"} |

Se o nível for "all", conforme mostrado, será necessário alterá-lo para "control" usando o comando couchbase-cli setting-security set.

- Desative a criptografia de cluster usando o comando "change-cluster-encryption" da CLI.

| $> couchbase-cli node-to-node-encryptionchange-cluster-encryption

-c localhost:8091 -u -p -disable |

- Copie todos os certificados de nó mais recentes para o diretório caixa de entrada em todos os nós do cluster e diga ao cluster para recarregar os certificados.

Se também for necessário renovar o certificado raiz, carregue o novo certificado raiz no cluster usando o comando -upload-cluster-ca Comando CLI.

| $> couchbase-cli gerenciamento de ssl

-cluster : -upload-cluster-ca |

Em seguida, execute o -set-node-certificate Comando CLI para recarregar os certificados de nó mais recentes em todos os nós do cluster

| $> couchbase-cli gerenciamento de ssl

-cluster : -set-node-certificate |

- Ative a criptografia do cluster usando o comando da CLI "change-cluster-encryption" Recursos

$> couchbase-cli criptografia de nó para nóalterar a criptografia do cluster

-c localhost:8091

-u

-p

-habilitado

Conclusão

Estamos muito animados com os novos recursos de segurança do Couchbase Server 6.5, pois eles atenderão a muitas solicitações dos nossos clientes. Como sempre, aguardamos seu feedback sobre nossos novos recursos e esperamos que tenha a chance de experimentar a versão prévia do Couchbase Server 6.5.

Recursos

Baixar

Faça o download do Couchbase Server 6.5

Documentação

Notas de versão do Couchbase Server 6.5

Couchbase Server 6.5 O que há de novo

Blogs

Blog: Anunciando o Couchbase Server 6.5 - O que há de novo e aprimorado

Blog: O Couchbase traz as transações ACID multi-documento distribuídas para o NoSQL