오늘날의 디지털 환경에서 기업은 액세스 제어 및 인증 프로세스를 효율적으로 관리할 수 있는 방법을 지속적으로 모색하고 있습니다. Microsoft Entra(이전의 Azure AD)를 Couchbase Server와 통합하면 SAML을 사용하는 싱글 사인온(SSO)을 위한 강력하고 안전한 솔루션을 제공합니다. 이 통합은 Entra의 포괄적인 ID 및 액세스 관리 기능을 활용하는 동시에 Couchbase Server의 강력한 데이터 플랫폼 기능을 활용함으로써 보안을 강화하고 사용자 관리를 간소화합니다. 이 두 플랫폼을 연결함으로써 조직은 원활한 사용자 인증, 향상된 사용자 경험, 간소화된 관리를 보장할 수 있습니다.

이 가이드는 Microsoft Entra에서 엔터프라이즈 애플리케이션을 만드는 것부터 Couchbase Server를 SAML 서비스 공급자로 구성하는 것까지 설정 프로세스를 안내합니다. 보안 관리자이든 Azure AD 관리자이든 이 가이드는 Microsoft Entra와 Couchbase Server 간에 SAML 기반 SSO를 성공적으로 구현하는 데 도움이 될 것입니다. 시작해 보겠습니다!

전제 조건

-

- Azure AD에 대한 관리자 액세스(예: 새 엔터프라이즈 애플리케이션을 설정하는 기능)

- 카우치베이스에 대한 보안 관리자 액세스

- XML 기반 SAML 구성에 익숙함

- Azure의 기존 사용자

- 이전 블로그 글 읽기 SAML 준비하기.

Microsoft Entra 설정

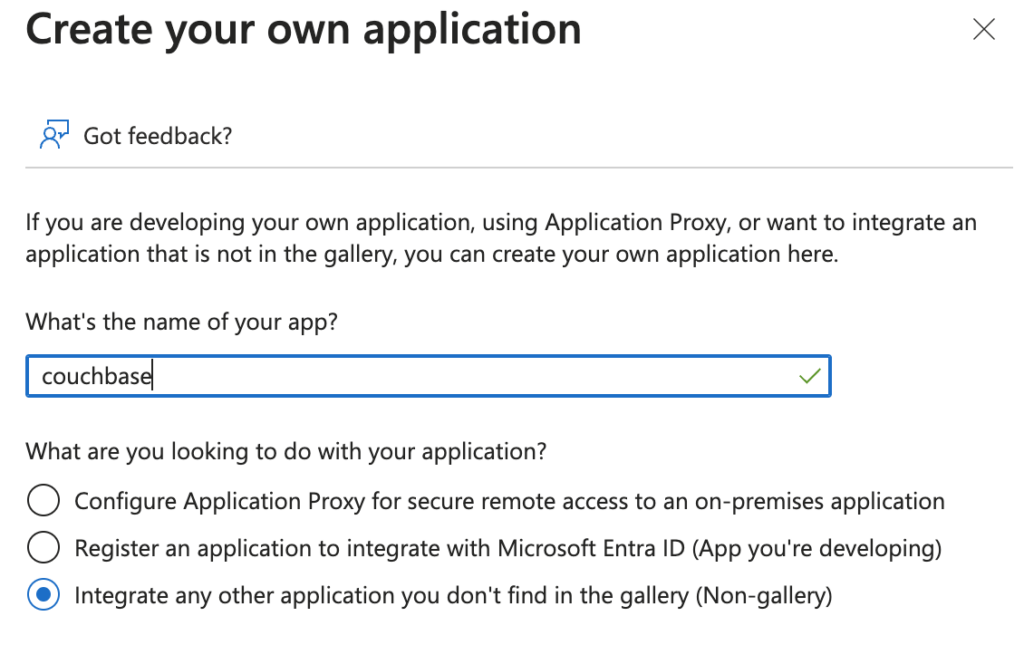

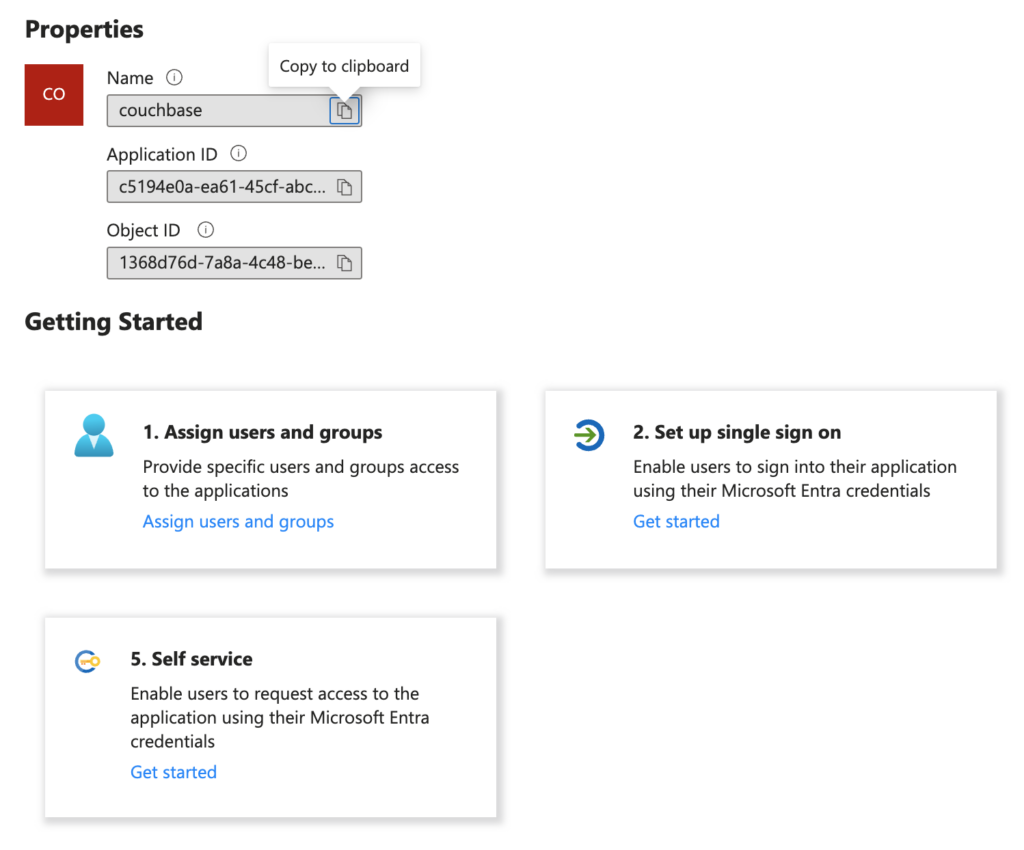

엔터프라이즈 애플리케이션 만들기

참고하세요: Azure는 다음과 같은 여러 갤러리 옵션을 추천합니다(예: Couchbase Capella). 온-프레미스 에디션의 경우 해당 옵션은 Capella 제품에서만 작동하므로 이를 무시해야 합니다.

통합 인증 구성

-

- 새로 생성된 애플리케이션이 열리면 다음을 클릭합니다. 싱글 사인온 설정.

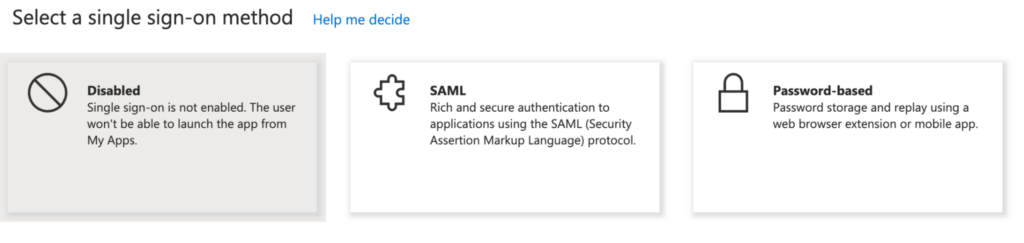

- 를 선택하고 SAML 옵션의 통합 인증 방법 화면을 선택합니다.

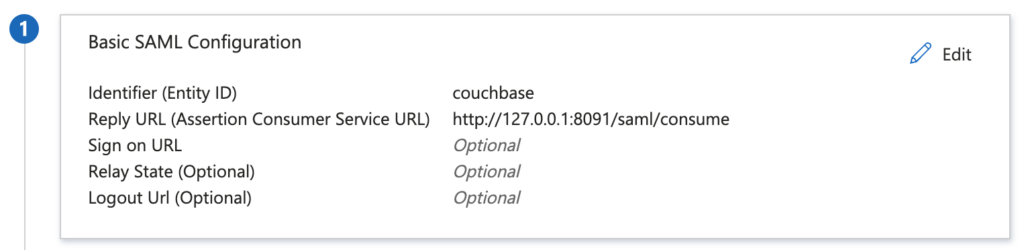

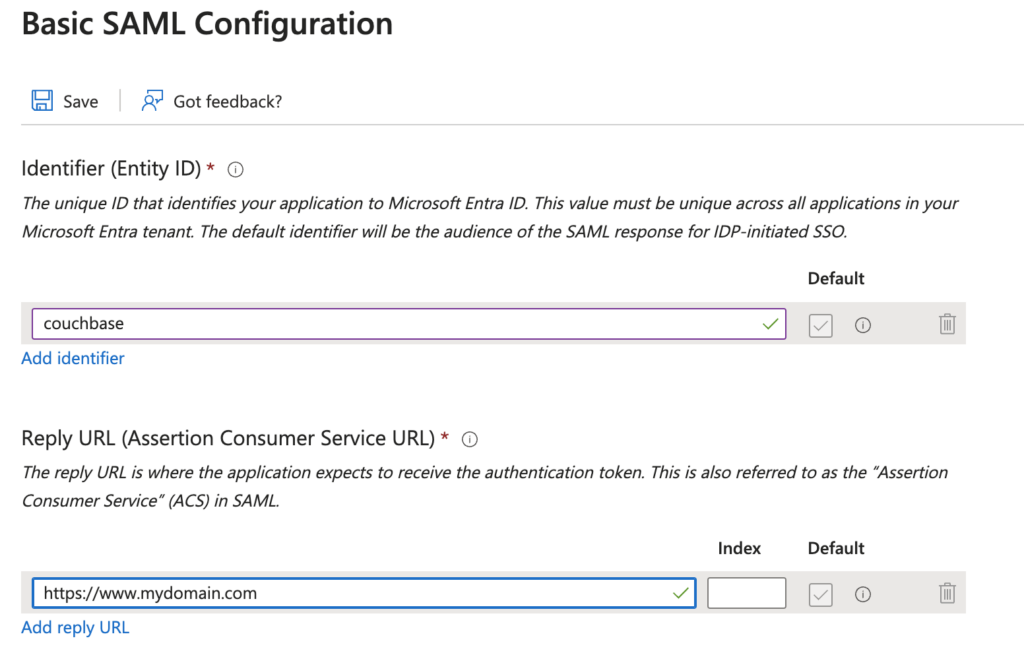

- 아래 기본 SAML 구성를 클릭한 후 다음을 입력해야 합니다:

- 식별자 (엔티티 ID): 서비스 제공업체의 엔티티 ID입니다. 설명용입니다, 카우치베이스 가 예시로 사용됩니다. 그러나 원하는 식별자로 자유롭게 대체할 수 있습니다.

- 댓글 URL (어설션 소비자 서비스 URL): SAML 어설션이 전송되어야 하는 URL입니다. 저는 플레이스홀더 설정의 두 번째 부분이 완료될 때까지 여기를 클릭합니다: https://www.mydomain.com.

- 저장 변경 사항을 확인합니다.

- 새로 생성된 애플리케이션이 열리면 다음을 클릭합니다. 싱글 사인온 설정.

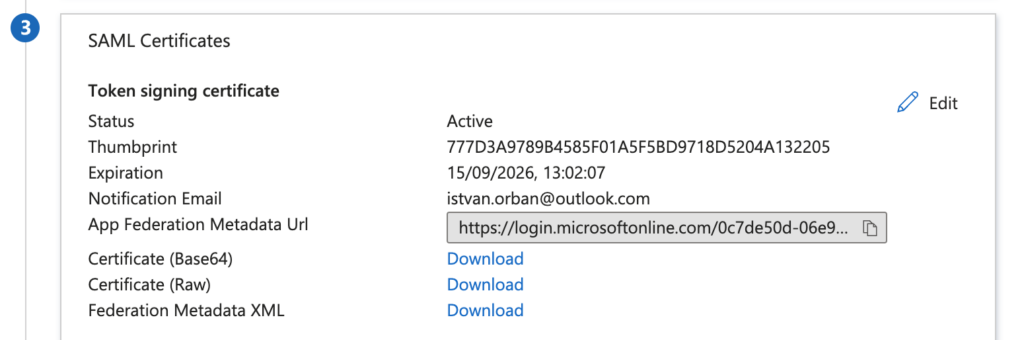

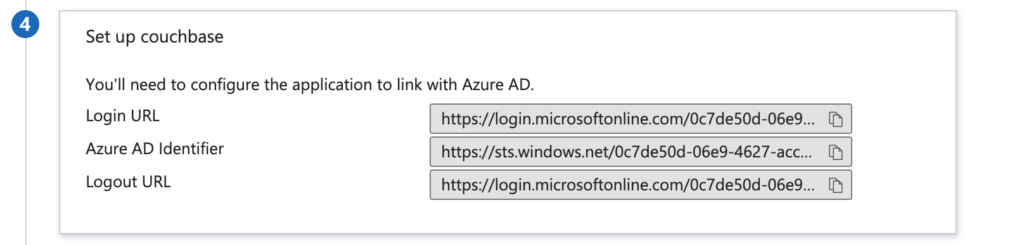

SAML 정보 수집

다음 정보를 수집합니다:

Couchbase를 SAML SP로 설정하기

서비스 제공업체 구성

-

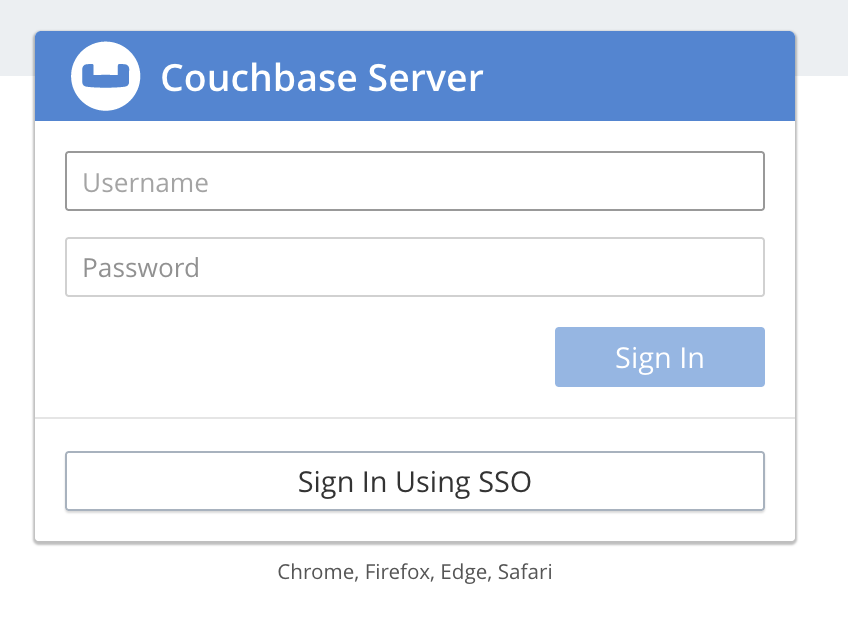

- 카우치베이스 UI에 로그인합니다.

- 선택 보안 를 클릭합니다:

- 를 클릭하고 SAML 탭을 클릭합니다:

- 사용 SAML 확인란을 클릭하면 됩니다.

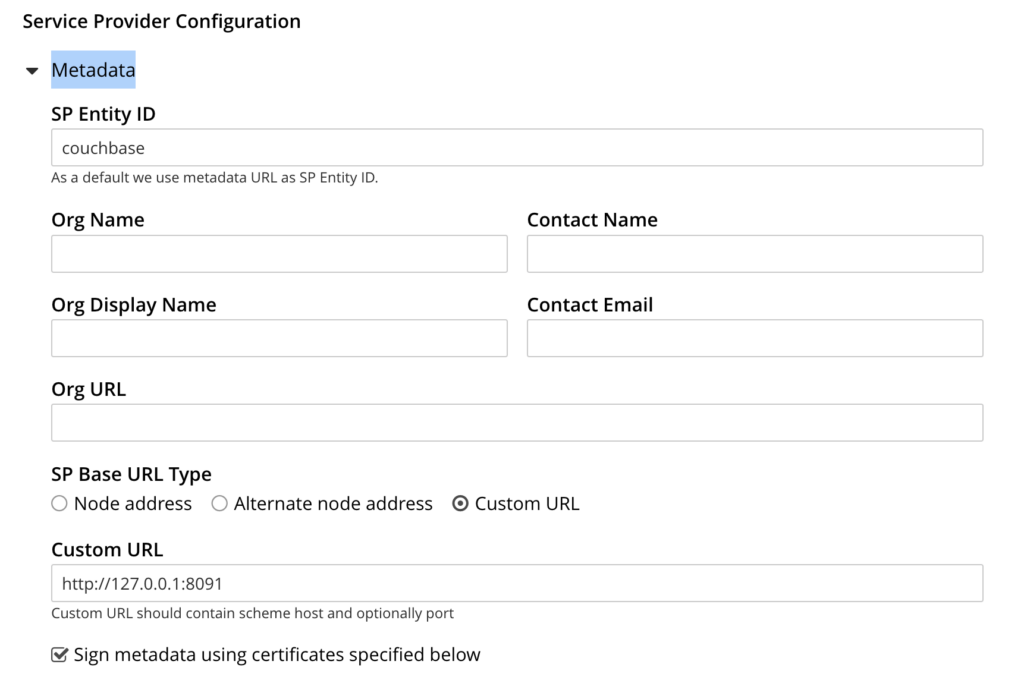

- 열기 메타데이터 에서 서비스 제공 구성 섹션으로 이동합니다.

- 입력 SP 엔티티 ID(예: 카우치베이스).

- 선택 SP 기본 URL 유형. 예를 들어 사용자 지정 URL > https://127.0.0.1:8091.

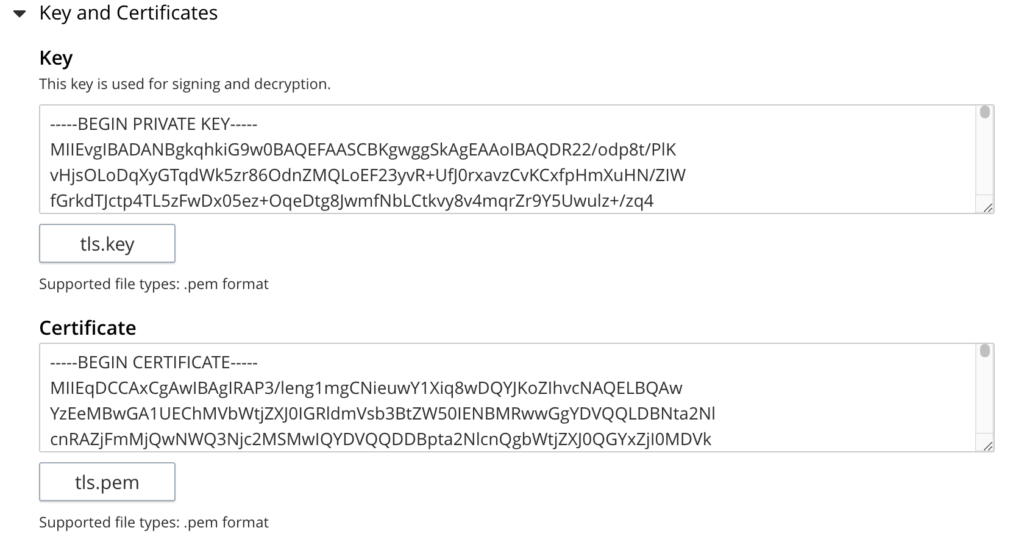

- 열기 키 및 인증서 에서 서비스 제공 구성 섹션으로 이동합니다.

- 업로드 개인 키 및 인증서 를 사용하여 SAML 어설션에 서명할 수 있습니다.

- 필요한 경우 인증서 체인 섹션에서 중간 인증서(선택 사항)를 업로드합니다. 이 인증서는 메타데이터로 IDP에 전달됩니다.

ID 공급자 구성

-

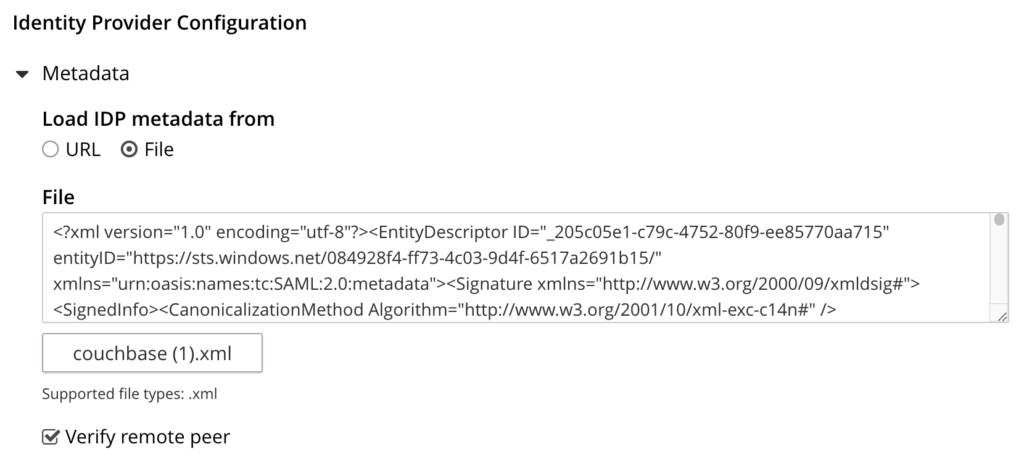

- 열기 메타데이터 에서 ID 공급자 구성 섹션으로 이동합니다.

- 를 클릭하고 파일 옵션의 다음에서 IDP 메타데이터 로드 옵션을 선택합니다.

- 를 클릭합니다. 파일 선택 를 클릭하고 이전 단계에서 다운로드한 메타데이터 XML 파일을 업로드합니다.

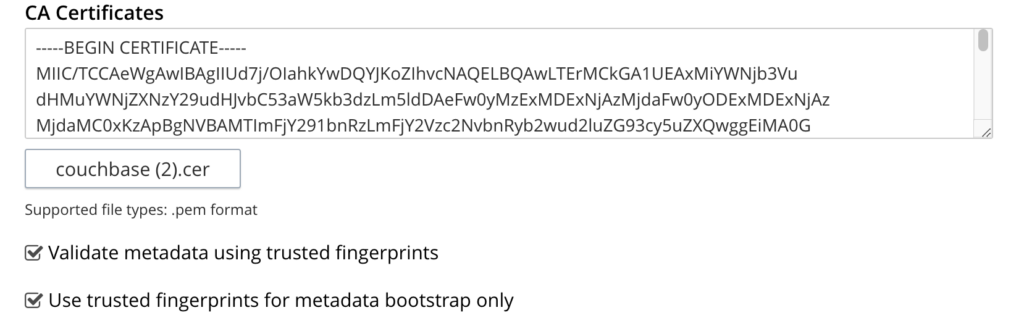

- 또한 앞서 다운로드한 CA 인증서를 CA 인증서 옵션에 업로드합니다.

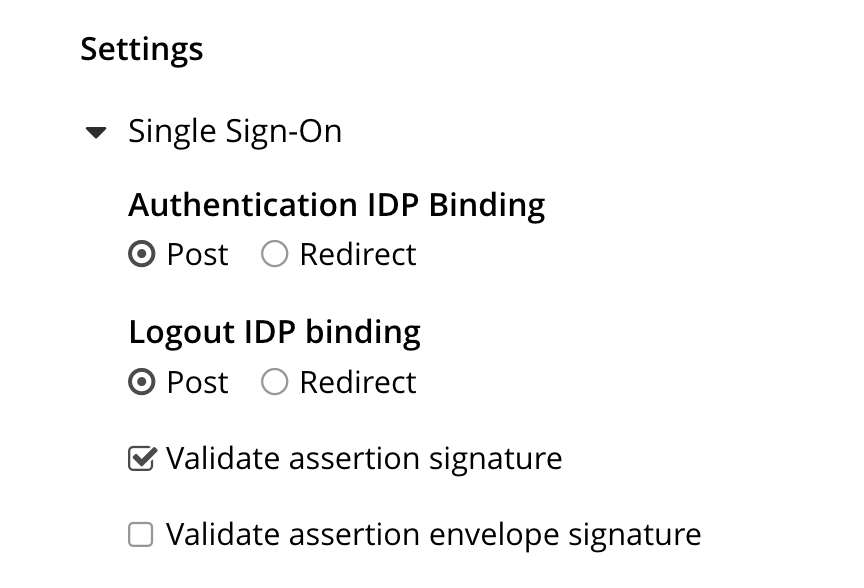

- 열기 싱글 사인온 설정 섹션에서

- 어설션 봉투 서명 유효성 검사 확인이 선택 해제(꺼짐)되어 있는지 확인합니다.

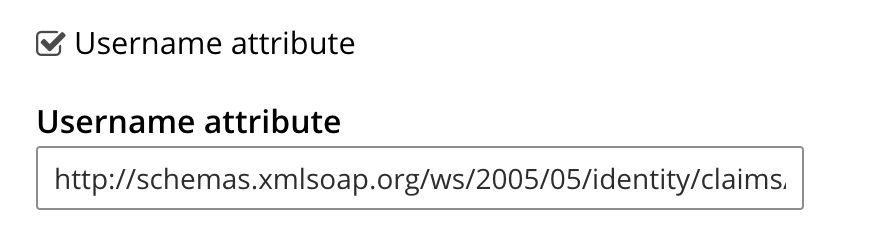

- 사용 사용자 이름 속성 클레임 처리 확인란을 선택하여 사용자 이름 속성 확인란을 선택하고 다음 속성 이름을 입력합니다:

1https://schemas.xmlsoap.org/ws/2005/05/identity/claims/name in order to use the email address of the Azure user inside Couchbase as a username

- 그룹 및 역할 클레임 처리도 구성해야 하며, 이에 대한 정확한 세부 사항은 이 가이드의 범위를 벗어납니다.

- 클릭 저장.

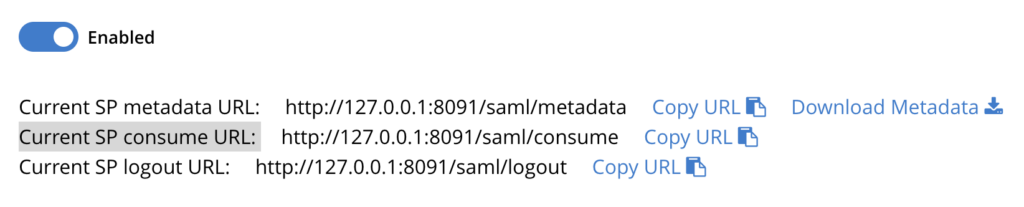

SP 메타데이터 정보 수집

SAML 설정을 성공적으로 저장했으면 다음 단계는 위로 스크롤하여 SAML 구성 페이지로 이동하여 다음 정보를 수집합니다:

-

- 현재 SP 사용량 URL을 클릭합니다. URL 복사 링크

Microsoft Entra 설정 완료

Azure로 돌아가서 방금 만든 엔터프라이즈 애플리케이션의 SAML을 사용한 Single Sign-on 설정 섹션을 엽니다.

엔트라 사용자를 카우치베이스 서버 사용자에 매핑하기

Microsoft Entra를 IdP(ID 공급자)로, Couchbase Server를 SP(서비스 공급자)로 성공적으로 구성한 후 다음 단계는 사용자 속성이 둘 사이에 올바르게 매핑되었는지 확인하는 것입니다.

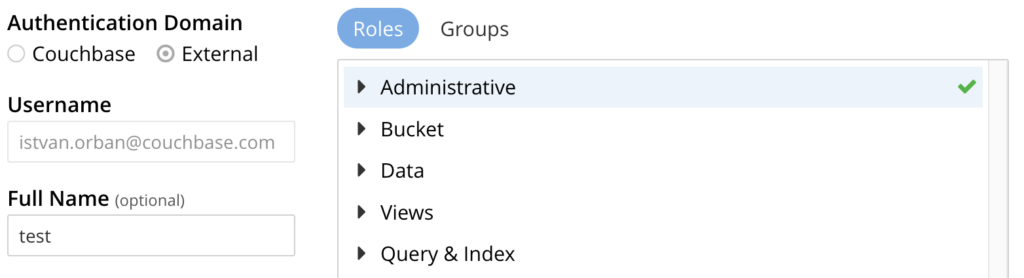

사용자 간 매핑

사용자를 매핑하는 가장 간단한 방법은 Couchbase Server에서 Entra의 사용자와 일치하는 외부 사용자를 만드는 것입니다. 이 예제에서는 바로 그렇게 했습니다.

-

- Entra에서 이메일 찾기: Microsoft Entra 애플리케이션으로 돌아가서 이 애플리케이션에 할당된 사용자의 이메일 주소를 찾습니다. 나중에 이 사용자를 사용하여 연동을 테스트할 것입니다.

- 카우치베이스 서버 UI 열기: 카우치베이스 서버 UI를 엽니다.

- 보안을 클릭합니다.: 왼쪽에서 보안 링크를 찾을 수 있습니다.

- 사용자 탭을 엽니다.: 상단에는 사용자 및 그룹 탭을 클릭하여 Couchbase Server의 사용자를 나열합니다.

- 사용자 추가: 를 클릭하고 사용자 추가 버튼을 클릭합니다.

- 외부 사용자: 사용자를 다음과 같이 설정해야 합니다. 외부 - 외부 문서 보기 자세한 내용 보기.

- 사용자 아이디를 입력합니다: 이 필드에 Entra 이메일 주소를 복사합니다.

- 역할을 설정합니다: 오른쪽에서 사용자가 가져야 하는 정확한 역할을 선택해야 합니다.

- 그룹을 설정합니다: (선택 사항) 이전에 지정한 Couchbase Server 그룹에 외부 사용자를 추가할 수도 있습니다.

테스트

축하합니다! 이 포괄적인 가이드를 따라했다면 이제 Microsoft Entra와 Couchbase Server 간에 완전한 기능을 갖춘 SAML 기반 SSO(Single Sign-On)를 사용할 수 있습니다.

이 연결을 설정하는 데 필요한 필수 단계를 안내해 드렸으니 이 가이드가 도움이 되셨기를 바랍니다. 문제가 발생하거나 추가 질문이 있는 경우 언제든지 지원 채널을 통해 문의해 주세요.

문제 해결

| 사용자 "username@domain.com"에 대한 액세스가 거부되었습니다: 권한 부족 | 즉, 외부 사용자는 Couchbase에서 어떠한 역할도 가지고 있지 않습니다. 그룹 또는 역할 클레임을 매핑하고 Couchbase에서 역할을 구성하거나 다음과 같이 할 수 있습니다. 외부 사용자 만들기 를 사용하여 해당 사용자에게 수동으로 역할을 할당합니다. 자세한 내용은 보안 문서를 참조하세요. |