En el último blogEn el pasado blog de Couchbase, describimos una nueva característica en Couchbase Server 6.5 llamada Couchbase groups. En este blog, vamos a discutir acerca de la nueva capacidad de grupo LDAP en Couchbase Server 6.5, junto con pasos fáciles de seguir para empezar. Con la integración LDAP en Couchbase Server, puedes aprovechar tu estructura organizativa existente para gestionar privilegios basados en grupos a través de roles RBAC.

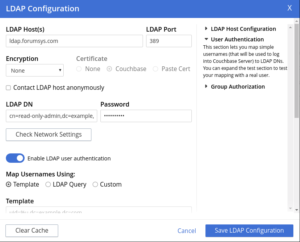

Los pormenores de la instalación, ejecución y configuración de los servidores LDAP quedan fuera del ámbito de este blog; sin embargo, para mostrar un ejemplo práctico, utilizaremos el servidor de prueba LDAP en línea (denominado ldap.forumsys.com) en nuestras configuraciones.

En primer lugar, ¿qué es LDAP y los grupos LDAP?

Si eres administrador de sistemas, probablemente ya sepas lo que significa LDAP, pero para aquellos que no estén familiarizados con LDAP, significa Protocolo Ligero de Acceso a Directorios, y gestiona una organización jerárquica de Usuarios, Gruposy Unidades organizativas. En el directorio LDAP, cada objeto tiene su propia ruta única - llamada un Nombre distinguidoo DN. Por ejemplo, podríamos tener los siguientes DNs para un usuario y un grupo respectivamente -.

cn=Perry,ou=Usuarios,dc=ejemplo,dc=com

ou=químicos,dc=ejemplo,dc=com

Los grupos LDAP se utilizan para agrupar usuarios LDAP con el fin de simplificar la gestión y el mantenimiento de la seguridad fuera de Couchbase. Típicamente, un usuario en Couchbase puede tomar varias acciones en recursos basados en los privilegios RBAC asignados al usuario. Por ejemplo, un empleado puede necesitar acceso SELECT en todos los buckets. Sin el soporte de grupos LDAP, la incorporación de usuarios implicaba crear cuentas de usuario (domain=external) para cada empleado, y asignarles individualmente el privilegio SELECT en bucket['*'].

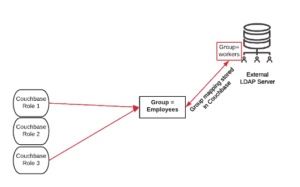

Con Couchbase 6.5, se pueden crear grupos LDAP para agrupar usuarios que tengan roles de trabajo similares en el servidor LDAP externo, y estos grupos LDAP externos se pueden mapear en Couchbase Server al grupo Couchbase. Además, los privilegios a través de roles RBAC pueden ser asociados, y heredados por los usuarios que son miembros del grupo.

Por ejemplo, como se muestra en la imagen de abajo, los usuarios que pertenecen a Group=workers en el servidor LDAP, y dentro de Couchbase Server, el grupo LDAP externo workers es mapeado al grupo employees. Los roles 1 y 3 de Couchbase, son entonces asignados al grupo de empleados.

Figura : Los roles fijos en Couchbase pueden asignarse a usuarios individuales o a grupos

Consultas y configuración de LDAP

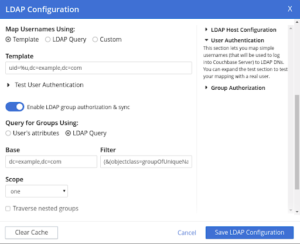

Una consulta LDAP es un comando que solicita información al servicio de directorio LDAP. Por ejemplo, si quieres saber de qué grupos forma parte un determinado usuario, la consulta es la siguiente

Base: dc=ejemplo,dc=com

Filtro : (&(objectclass=groupOfUniqueNames)(uniquemember=uid=%u,dc=example,dc=com))

Además, para los demás campos LDAP, puede utilizar los valores que se muestran a continuación -

| Para más detalles sobre la configuración de la conexión, consulte aquí |

Usuarios y grupos en Couchbase

En la interfaz de administración de Couchbase, ahora puedes alternar entre la vista de usuario y de grupo en la pestaña de seguridad. Debes ser un administrador completo o un administrador de seguridad para poder acceder a la pestaña de seguridad.

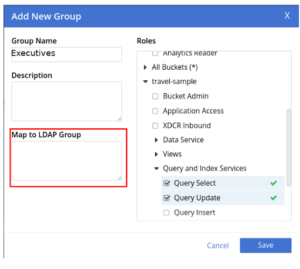

Crear un grupo y asignarlo a un grupo LDAP

Crear un grupo y asignarle funciones es fácil. Basta con hacer clic en "Añadir grupo" en la esquina superior derecha de la interfaz de usuario y elegir un nombre de grupo junto con las funciones que se asociarán al grupo. Si en este caso trabajas con un servidor LDAP externo, no olvides asignar este grupo al grupo LDAP.

El mapa mostrado en rojo espera una ruta al nodo de grupo LDAP. Por ejemplo, si queremos asignar esto al grupo de científicos en nuestro servidor LDAP, la expresión del mapa sería -

ou=dev,ab=prueba

Tenga en cuenta que el mapeo externo para el grupo se refiere a una ruta de nodo LDAP (es decir, el grupo LDAP químicos mapeado al grupo Couchbase Empleado; el grupo LDAP científicos mapeado al grupo Couchbase Ejecutivos, y el grupo LDAP matemáticos mapeado al grupo Couchbase Manager).

Resumen de la asignación de grupos y funciones

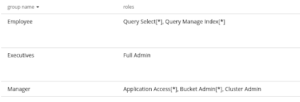

He aquí un resumen rápido de los diferentes grupos y asignaciones de funciones basado en nuestra configuración hasta el momento -

Esto significa que...

1. El Ejecutivo es efectivamente full admin y tiene todos los privilegios de Couchbase. Este grupo se asigna al grupo LDAP de científicos.

2. El Gestor tiene acceso total de lectura y escritura en los buckets, así como privilegios de administrador del cluster y del bucket. No tiene acceso a la configuración de seguridad. Este grupo se asigna al grupo LDAP de matemáticos.

- El empleado sólo debe poder emitir sentencias SELECT N1QL para cualquier bucket, y gestionar índices. Este grupo se asigna al grupo LDAP de químicos.

Como "Tesla": el científico ejecutivo

Observa que el usuario conectado es 'tesla', que aparece en la parte superior derecha.

Tenga en cuenta que Tesla es Full admin en el clúster Couchbase

Como "Euclides": el matemático gestor

El usuario conectado es 'euclid', que aparece en la parte superior derecha.

Observe que Euclid no puede cambiar la configuración de seguridad y que la opción "seguridad" no aparece en el menú de la izquierda.

Como "Curie": la química empleada

El usuario conectado es 'curie', que aparece en la parte superior derecha.

Observe que Curie puede emitir sentencias select pero no insert.

Conclusión

El soporte de grupos LDAP es una nueva y emocionante característica en Couchbase Server 6.5. Esperamos que hayas disfrutado de este blog, y como siempre, esperamos tus comentarios. Prueba Couchbase Server y echa un vistazo a todas las nuevas características.

Recursos

Descargar

Descargar Couchbase Server 6.5

Documentación

Notas de la versión de Couchbase Server 6.5

Novedades de Couchbase Server 6.5

Blogs

Blog: Anuncio de Couchbase Server 6.5 - Novedades y mejoras

Blog: Couchbase lleva las Transacciones Distribuidas Multidocumento ACID a NoSQL

La pestaña Configuración del cliente permite al administrador incluir datos de DNS, WINS y Sufijo mientras controla adicionalmente la reserva de contraseñas, nombres de cliente y la conducta del cliente NetExtender. Permitir Crear el Perfil de Conexión del Cliente - El cliente NetExtender hará un perfil de asociación registrando el nombre del Servidor VPN SSL, el nombre del Dominio, y alternativamente el nombre de usuario y la clave secreta. Debe utilizar una Vpn de alta calidad como Circuito VPN Son fáciles de usar y baratos también para su caja fuerte de seguridad.