신규 Couchbase Capella 클러스터 사용자로부터 가장 많이 받는 질문 중 하나는 완전 관리형 서비스를 어떻게 설정하고 연결하느냐는 것입니다. 애플리케이션과 인터넷 호스팅 클러스터 간의 통신은 간단하지만 사설 네트워크를 통한 연결은 더 까다롭습니다. 고성능 미션 크리티컬 애플리케이션의 경우, AWS VPC에서 Couchbase의 VPC로 프라이빗 네트워크를 통해 연결해야 하는 필요성이 더욱 중요해질 것입니다.

설정 VPC 피어링 를 사용하려면 네트워크 양쪽에서 약간의 작업이 필요합니다. 자세한 문서는 Couchbase에 있습니다. 웹사이트. 하지만 이 단계별 안내를 통해 처음 사용하시는 분들이 조금 더 쉽게 사용하실 수 있기를 바랍니다. 여기서는 VPC를 설정하지 않고 처음부터 구축하는 경우를 가정해 보겠습니다. 물론 애플리케이션의 VPC가 이미 구성되어 있어 이러한 단계를 모두 따르지 않을 수도 있지만, 이 안내를 통해 최소한 프로세스에 대한 인사이트를 얻을 수 있을 것입니다.

AWS에서 카우치베이스 카펠라 클러스터 만들기

이상적으로는 이 시점에서 이미 Couchbase Capella 데이터베이스를 가동해 본 경험이 있을 것입니다. 그렇지 않다면 cloud.couchbase.com 를 클릭하고 무료 평가판에 가입하거나 필요한 사양으로 새 클러스터를 시작하세요.

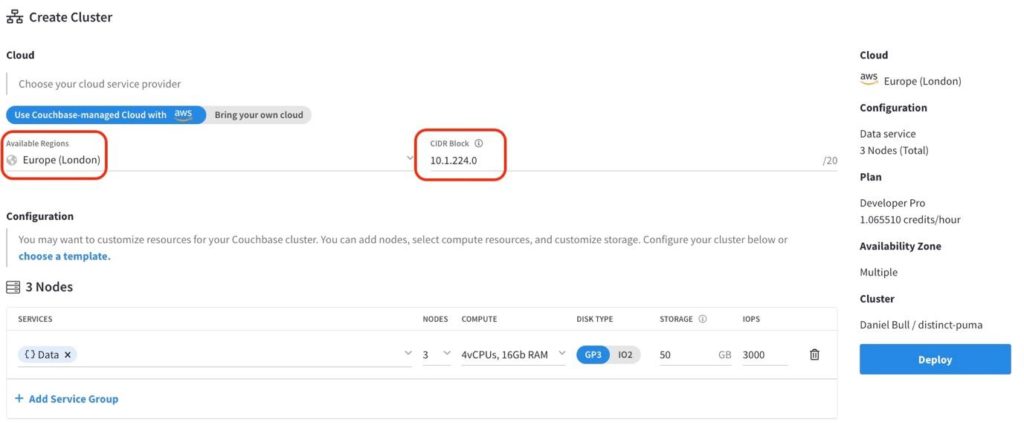

클러스터를 생성할 때 염두에 두어야 할 두 가지 필수 측면이 있습니다. 첫째, 클러스터를 배포하는 지역은 사용 중인 VPS AWS 지역과 일치해야 합니다.

다음으로 배포된 클러스터의 CIDR 블록입니다. 달라야 합니다. 로 이동합니다. CIDR 블록에 주목하세요. 를 클릭하기 전에 배포. AWS VPC에 이미 CIDR 블록이 있는 경우, 중복을 피하기 위해 Capella를 사용자 지정할 수 있습니다.

AWS에서 VPC 생성

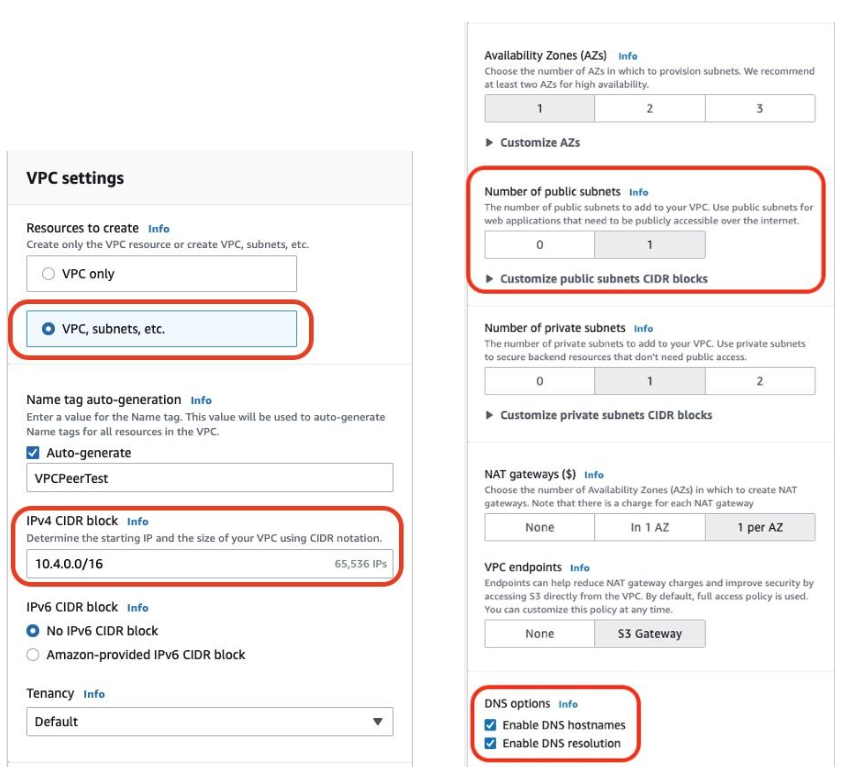

이 안내에서는 처음부터 새 VPC를 만들지만, 앞서 설명한 것처럼 이미 VPC가 있을 수도 있습니다. 그렇다면 이 가이드라인을 따르고 있는지 확인하기만 하면 됩니다.

로 이동하여 VPC 섹션을 클릭하고 VPC를 만듭니다.

Couchbase Capella on AWS의 VPS 설정 요구 사항

-

- VPC는 아카펠라 클러스터와 동일한 지역에 존재해야 합니다.

- VPC에는 공용 서브넷이 필요합니다.

- IPv4 CIDR 블록은 카펠라 클러스터와 달라야 합니다.

- DNS 호스트 이름을 사용하도록 설정해야 합니다.

- DNS 확인을 사용하도록 설정해야 합니다.

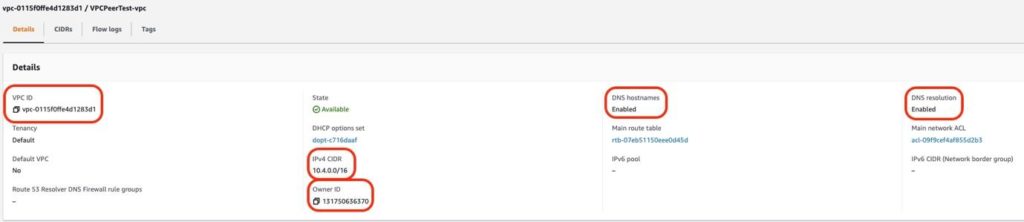

배포 예시는 아래에서 제가 만든 구성을 참조하세요.

VPC에서 EC2 인스턴스 생성하기

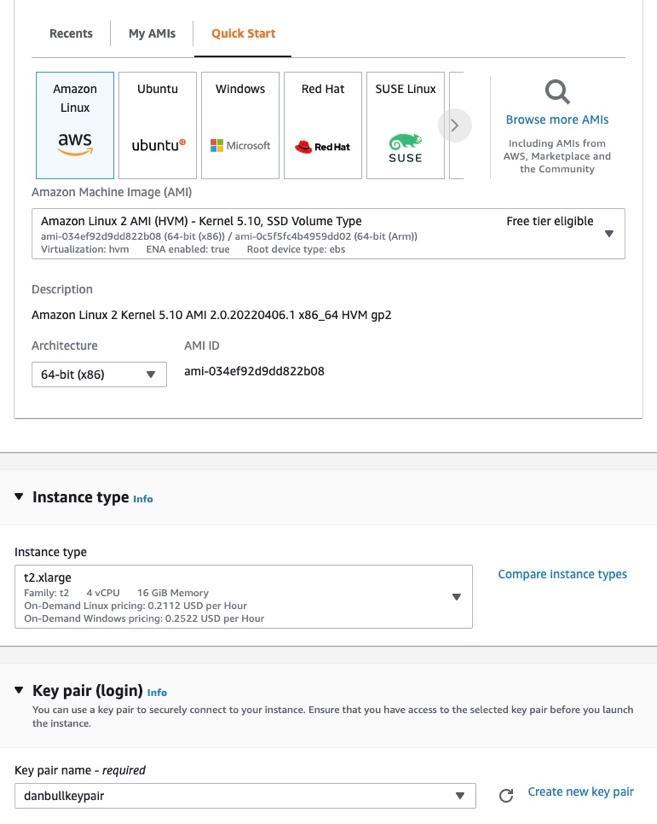

적절한 EC2 인스턴스를 선택하기 전에 Couchbase의 서버 구성에 대한 권장 사양 및 모범 사례를 검토하시기 바랍니다. 문서.

로 이동하여 EC2 섹션을 클릭하고 인스턴스를 시작합니다.

-

- 우리는 Amazon Linux 이미지에 대한 예제입니다.

- 적절한 인스턴스 유형.

- 새 키 쌍 을 클릭하고 다운로드하거나 이미 존재하는 자격 증명이 있는 경우 기존 자격 증명을 선택합니다.

-

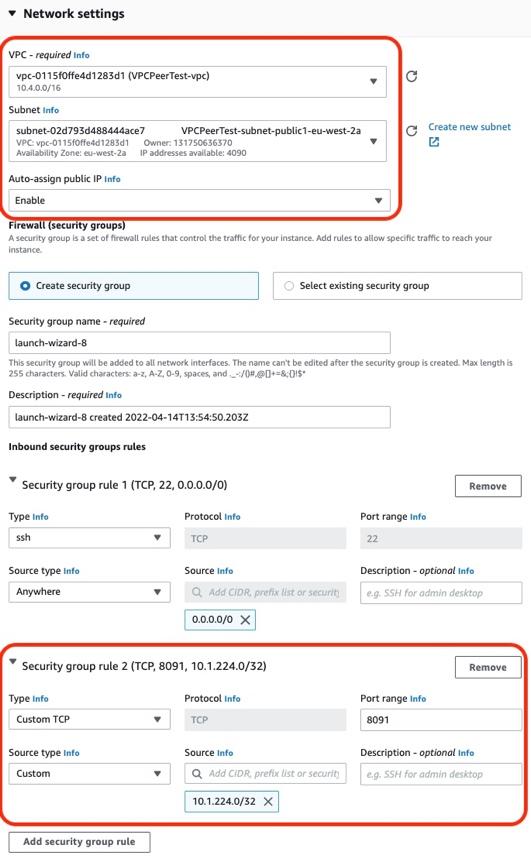

- 생성된 VPC를 선택했는지 확인합니다.

- 해당 VPC에서 PUBLIC 서브넷을 선택합니다.

- 사용 IP 주소 자동 할당.

- 새 사용자 지정 TCP 규칙 in 보안 그룹 포트 범위 8091의 경우. 관리용 Couchbase Server 트래픽에 대한 암호화되지 않은 연결은 이 포트를 사용합니다.

- 만들거나 선택 키 쌍를 클릭해 머신이 생성되면 머신에 액세스할 수 있습니다.

카우치베이스 연결 테스트(공개)

EC2 인스턴스가 배포되면 클러스터에 대한 공용 액세스 권한이 있는지 확인할 수 있습니다. 나중에 다음에서 받은 IP 주소를 비교할 수 있습니다. nslookup 를 클릭하여 프라이빗 네트워킹이 제대로 구성되었는지 확인합니다.

-

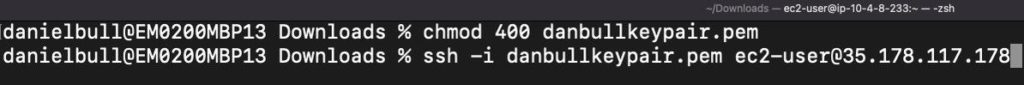

- 다운로드 후 키 쌍, 수정 .pem 파일 권한이 있는 chmod 명령을 사용합니다:

- chmod 400 mykeypair.pem

- EC2 인스턴스의 공용 IPv4 주소를 가져옵니다.

- 머신에 SSH로 로그인합니다.

- ssh -i mykeypair.pem ec2-user@0.0.0.0

- 다운로드 후 키 쌍, 수정 .pem 파일 권한이 있는 chmod 명령을 사용합니다:

-

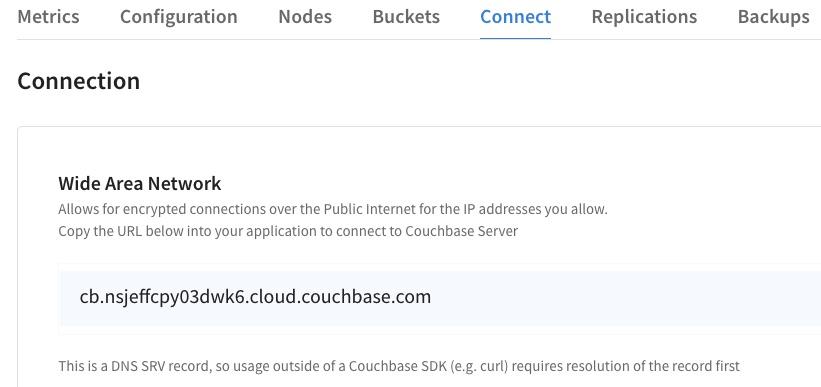

- 카펠라 클러스터의 연결 탭을 클릭하고 DNS SRV 레코드를 복사합니다.

-

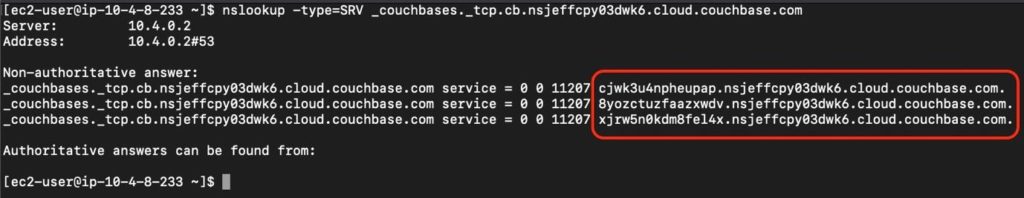

- 실행 nslookup 호스트 이름 목록을 보려면 카펠라 클러스터의 SRV DNS 레코드에 있습니다.

- nslookup -type=SRV _couchbases._tcp.cb.xxxxxxxxxxxxxx.cloud.couchbase.com

- 실행 nslookup 호스트 이름 목록을 보려면 카펠라 클러스터의 SRV DNS 레코드에 있습니다.

-

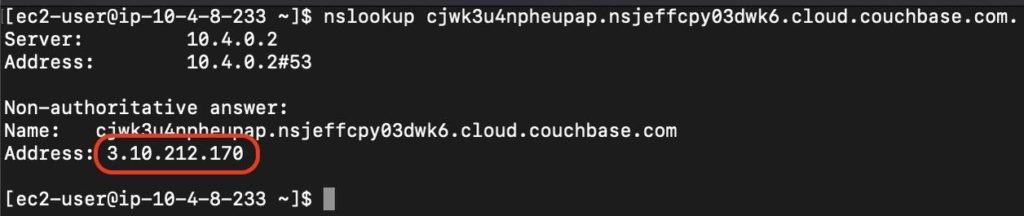

- 실행 nslookup 를 클릭하여 연결 중인 (공용) IP 주소를 확인합니다.

- nslookup xxxxxxxxxxxxxx.xxxxxxxxxxxxxx.cloud.couchbase.com

- 이 공용 IP 주소는 VPC 피어링이 설정되어 있고 비공개로 사용 중일 때 변경되어야 합니다.

- 실행 nslookup 를 클릭하여 연결 중인 (공용) IP 주소를 확인합니다.

피어링 연결 만들기

앞의 많은 단계는 프라이빗 네트워킹을 준비하기 위한 전 단계였습니다. 실제 환경에서는 이미 클러스터와 EC2 인스턴스가 설치되어 실행 중일 가능성이 높습니다. 이 경우 여기에서부터 단계를 따르세요. 그러나 이전 단계와 비교하여 구성을 확인하여 필요한 모든 것이 설정되어 있는지 확인하는 것이 좋습니다.

-

- AWS VPC에서 DNS 호스트 이름 및 DNS 확인이 활성화되어 있는지 확인합니다.

- 작업 > DNS 호스트 이름 편집 - 활성화됨

- 작업 > DNS 확인 편집 - 활성화됨

- AWS VPC에서 DNS 호스트 이름 및 DNS 확인이 활성화되어 있는지 확인합니다.

-

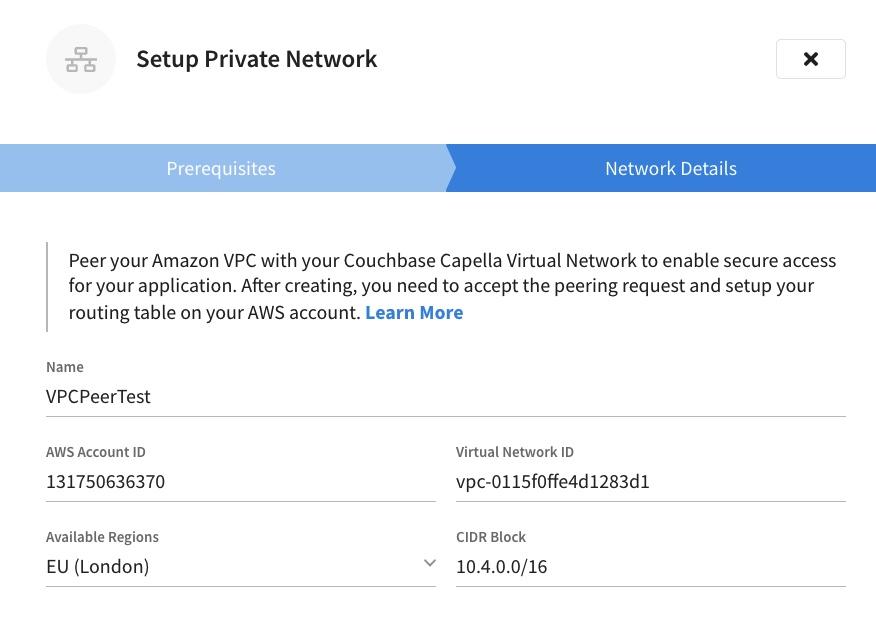

- 카우치베이스 카펠라 클러스터 내에서 다음과 같이 이동합니다. 연결 탭을 클릭하고 비공개 네트워크 관리 > 비공개 네트워크 설정

- 두 요구 사항을 모두 확인하고 계속 진행하세요.

- 피어링 연결에 대한 정보를 입력합니다:

- A 이름 연결을 위해

- AWS 계정 ID = 소유자 ID

- 가상 네트워크 ID = VPC ID

- 사용 가능한 지역 = VPC 지역

- CIDR 블록 = IPv4 CIDR 블록

- 클릭 링크 을 클릭하여 연결을 시작합니다.

- 카우치베이스 카펠라 클러스터 내에서 다음과 같이 이동합니다. 연결 탭을 클릭하고 비공개 네트워크 관리 > 비공개 네트워크 설정

를 클릭한 후 링크 버튼을 누르면 Capella가 AWS VPC에 대한 피어링 연결 요청을 구성하고 생성합니다.

AWS VPC 최종 구성

새 사설 네트워크를 통한 통신을 원활하게 하려면 AWS VPC에서 몇 가지 설정을 구성해야 합니다.

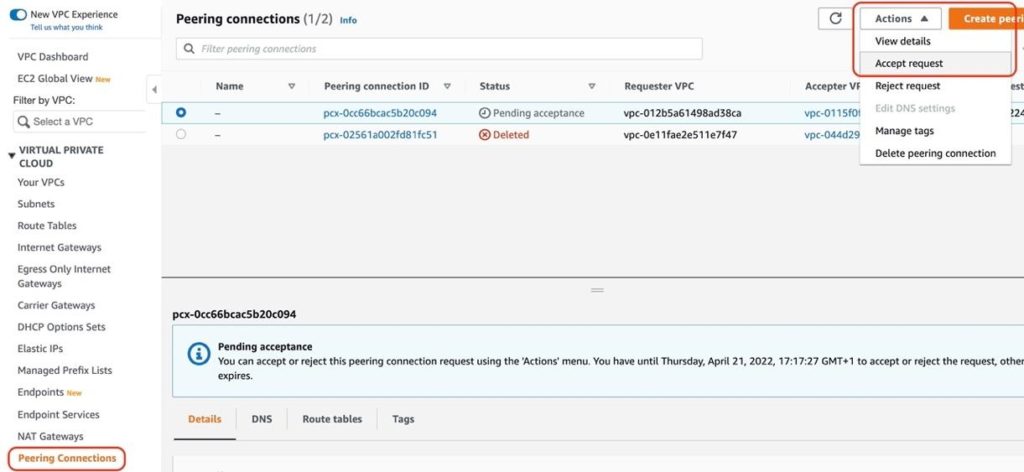

피어링 요청 수락

-

- 다음으로 이동 VPC > 피어링 연결 를 찾아서 보류 중 연결 를 클릭합니다. Capella에서 원래 링크를 시작한 후 표시되는 데 몇 분 정도 걸릴 수 있습니다.

- 선택 작업 > 요청 수락.

- 다음 사항에 유의하세요. 피어링 연결 ID 그리고 요청자의 CIDR 블록 값입니다.

VPC를 호스트 영역과 연결

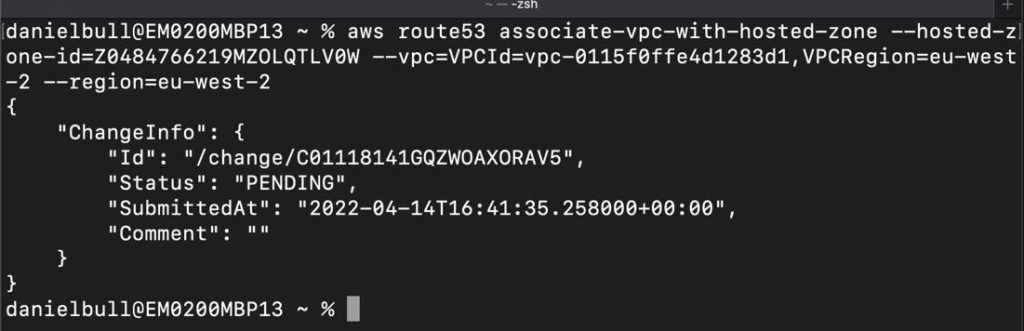

다음 단계에서는 AWS CLI 도구를 사용합니다(로컬 머신에서 설정하는 방법에 대한 도움말은 다음을 참조하세요. 여기). 라우트 53 액세스 권한이 있는 AWS ID 및 액세스 관리(IAM) 사용자의 자격 증명을 사용하도록 AWS CLI를 구성해야 합니다.

-

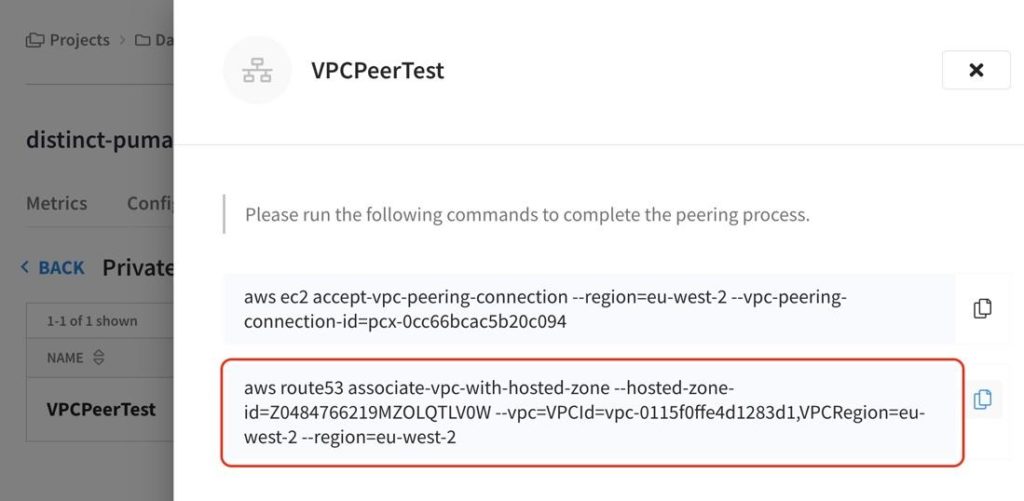

- 카펠라 클러스터에서 다음 주소로 이동합니다. 연결 > 사설 네트워크.

- 방금 설정한 비공개 네트워크를 클릭합니다.

- 두 번째 명령을 복사합니다.

-

- AWS CLI가 설정된 머신에 명령을 붙여넣습니다.

- 명령을 실행하면 VPC 간에 호스팅된 영역이 연결됩니다.

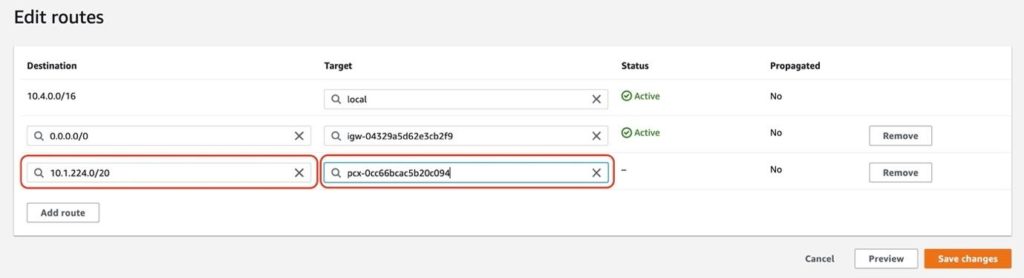

경로 테이블 수정

-

- Goto VPC > 경로 테이블 에서

- VPC와 연결된 각 경로 테이블에 대해 다음 단계를 완료합니다:

- 작업 > 경로 편집

- 경로 추가

- 붙여넣기 요청자 CIDR 블록 피어링 요청에서

- 에서 Target 상자에서 피어링 연결

- 드롭다운에서 다음과 일치하는 값을 선택합니다. 피어링 연결 ID.

- 변경 사항 저장.

- 사용 중인 다른 경로 테이블에 대해서도 이 과정을 반복합니다.

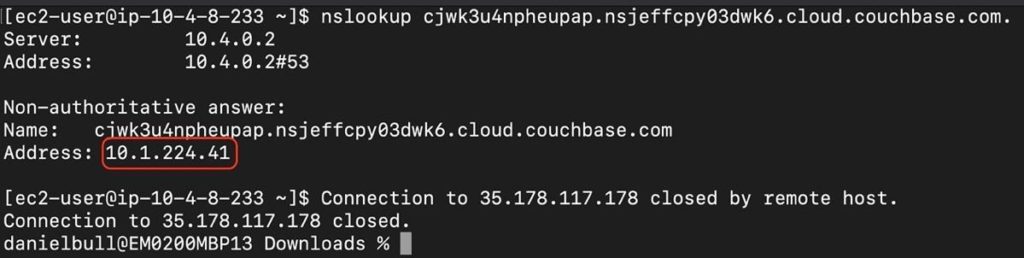

카우치베이스 연결 테스트(비공개)

이 시점에서 Couchbase 클러스터와 AWS VPC 간에 VPC 피어링이 성공적으로 설정되었습니다. 이제 EC2 인스턴스가 클러스터와 비공개로 통신하고 있는지 확인하려면 다음을 다시 실행합니다. nslookup 명령을 실행한 것과 동일한 호스트 이름에서 public 연결 테스트.

응답은 우리가 커뮤니케이션하고 있음을 보여 주어야 합니다. 컴퓨터의 개인 IP 주소 대신ublic 하나. 이렇게 하면 DNS 확인이 올바르게 작동하는지 확인할 수 있습니다.

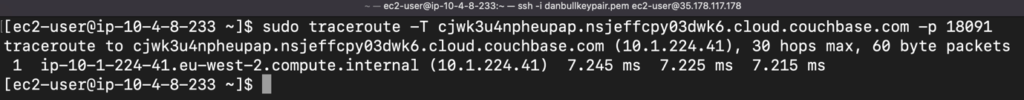

이를 추가로 검증하기 위해 다음을 사용하여 애플리케이션 노드와 Capella 클러스터 간의 네트워크 연결을 확인할 수 있습니다. 추적 경로.

응답이 빠르고 성공적이라면 암호화된 카우치베이스의 포트를 터치할 때 라우팅이 올바르게 설정되었다는 것을 확신할 수 있습니다.

다음 단계는 무엇인가요?

VPC 피어링을 시작하기 전에 클러스터와 AWS를 설정하는 몇 가지 단계를 다루었습니다. 이미 클러스터와 AWS 설정이 완료된 경우에는 위에서 공유한 마지막 몇 가지 섹션만 수행하면 됩니다.

이 글에서는 VPC 피어링을 위한 여러 가지 접근 방식 중 하나를 다룹니다. AWS 환경과 제한 사항이 모두 다르기 때문에 특정 사용 사례에서 해결해야 할 다른 문제가 있을 수 있습니다. 앞으로 VPC 피어링을 시작하는 데 도움이 되길 바랍니다.

다음 리소스에 액세스하여 카우치베이스 아카펠라에 대해 자세히 알아보고 필요한 도움을 받는 방법을 알아보세요:

-

- 종합적인 검토 카펠라 문서.

- 에 질문하기 카우치베이스 포럼.

- Discord에 참여하기 를 사용하여 다른 사람들과 공동 작업할 수 있습니다.

- Get 카우치베이스 제품에 대한 공식 지원.