Para muchos, "Criptografía" es el pequeño icono del candado verde junto a la dirección web de sus sitios favoritos, y para otros, puede que recuerden las vulnerabilidades TLS que han golpeado en los últimos años. Los datos son el oro digital de hoy en día, y en su afán por robar datos críticos, los piratas informáticos están ideando formas ingeniosas de robar información. Teniendo en cuenta el siempre cambiante panorama de ataques, Couchbase Server 6.5 añade una nueva forma de configurar fácilmente las suites de cifrado del servidor. En este blog, repasaremos los conceptos básicos de los cifradores y explicaremos cómo puedes configurar Couchbase para utilizar los últimos y mejores cifradores.

Conceptos básicos de las suites de cifrado TLS

Un conjunto de cifrado es básicamente un conjunto completo de métodos (también conocidos como algoritmos) necesarios para proteger una conexión de red mediante TLS (Transport Layer Security). Cada conjunto de cifrado tiene su propia notación distinta, como se muestra a continuación -

TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

Ahora, vamos a desglosar eso...

- TLS indica que se utilizará el protocolo TLS para establecer una comunicación segura. Recuerde que un protocolo simplemente define cómo deben utilizarse los algoritmos.

- ECDHE indica que se utilizará la curva elíptica Diffie-Hellman para el intercambio de claves. Así es como se intercambiarán las claves entre el cliente y el servidor para cifrar y descifrar los datos.

- ECDSA es el algoritmo, en este caso el Algoritmo de Firma Digital de Curva Elíptica, que se utiliza para crear una firma digital para la autenticación.

- AES_256_CBC indica que se utilizará el cifrado AES con una clave de 256 bits para cifrar el mensaje, y CBC indica que el modo será encadenamiento de bloques cifrados.

- SHA384 indica que el algoritmo hash utilizado para la verificación del mensaje (MAC) y en este ejemplo es SHA2 con una clave de 384 bits.

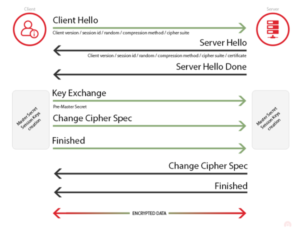

El protocolo TLS Handshake es responsable de la negociación del conjunto de cifrado entre el cliente y el servidor (véase "Server Hello"), la autenticación del servidor y, opcionalmente, del cliente, y el intercambio de claves secretas (véanse las flechas verdes a continuación).

Figura : Interacción Cliente-Servidor durante el Handshake TLS

Configuración de suites de cifrado en Couchbase 6.5

Por defecto (es decir, sin especificar explícitamente los suites de cifrado), Couchbase Server elige el cifrado común más fuerte entre el cliente y el servidor. Con Couchbase Server 6.5, puedes decirle a Couchbase qué suites de cifrado usar.

Como se muestra en el siguiente ejemplo, configuramos los conjuntos de cifrado en Couchbase para utilizar TLS_RSA_WITH_AES_128_CBC_SHA. Este conjunto de cifrado se utiliza en todos los servicios de Couchbase Server, incluyendo datos, consultas, índices, texto completo y análisis.

| # ./couchbase-cli setting-security -cipher-suites TLS_RSA_WITH_AES_128_CBC_SHA -c localhost:8091 -u Administrator -p password -set

ÉXITO: Configuración de seguridad actualizada # ./couchbase-cli setting-security -c localhost:8091 -u Administrador -p contraseña -get |

Verificación del uso del cifrado

Para verificar que se utiliza el cifrado, podemos conectarnos a cualquiera de los Puertos SSL en Couchbase. En el ejemplo siguiente, estamos conectados al puerto 11207 (el puerto de datos por el que los clientes de Couchbase se conectan al servidor).

| openssl s_client -conectar localhost:11207

CONECTADO(00000003) — Cadena de certificados 0 s:/CN=127.0.0.1 i:/CN=Servidor Couchbase de182d2a 1 s:/CN=Couchbase Server de182d2a i:/CN=Servidor Couchbase de182d2a — Certificado del servidor --COMENZAR CERTIFICADO-- MIIDADCCAeigAwIBAgIIFbB+nPd+hWIwDQYJKoZIhvcNAQELBQAwJDEiMCAGA1UE AxMZQ291Y2hiYXNlIFNlcnZlciBkZTE4MmQyYTAeFw0xMzAxMDEwMDAwMDBaFw00 OTEyMzEyMzU5NTlaMBQxEjAQBgNVBAMTCTEyNy4wLjAuMTCCASIwDQYJKoZIhvcN AQEBBQADggEPADCCAQoCggEBAL7PaNB0n1vxDsg6Z4ydBk7HjlEjzItIGVp6svgF 2A1XW98bIl34D6ZsWHsyj+i9+Xb3saY8HTD8f83QtUkGpve0AQGCHxFE1Dx0Eb2t hMGwSWiL4DAiufa42UGmgJ008D70hpdQS1/ow5wZ1kNmqmHdjzG2wGrdJEGFhwzS lka+HdrDCaQIT6jvtnT3udO0R6yRFxjveEQ5lFX/P4tZeyIWglTT0muRxcxI/7Ln nvUQgoLRta59hxiK1PXQczjP1KPls8OdWnap4HNIbi3WOim9hk/Vn4R6BSvU1N9W Md4WkXw6WgzcPz1khdQTsZzDZbQNV0fI9fcM8nGoh6A1R7sCAwEAAaNGMEQwDgYD VR0PAQH/BAQDAgWgMBMGA1UdJQMMAoGCCsGAQUFBwMBMAwGA1UdEwEB/wQCMAAw DwYDVR0RBAgwBocEfwAAATANBgkqhkiG9w0BAQsFAAOCAQEACiMJY3512tT+rEFJ 4xe0zGIoJi7ebXz1O8w8a2NBKjwWeZ2oCco0CxILfDn1EPH9NBZsiQS7w9OGz7VO pwSVrt6/jRIAAqnFxSUZpKiZ/avNK5kpfufebxaA4ZQzrW4/lePsBRcRl3ENWJup OsE8hD4Xv/LQHnZxZlbq8gQv8ZiJqsi8bRoEML4A4DgTmgvTYgT0XIp9V65H9zZ/ jJEymoUx9eidAdfVo+l8PlE7YgRsrP9f7y5tDARAAmmAmL2mgUmzxqe49Hp8MPDl ocTLZm1ryT+g1xvL/EuuLOACUecInBnWSmzJep7Vw0jzqR92YWht6rM3NGfwNyzT 3hz7ZA== --FIN DEL CERTIFICADO-- subject=/CN=127.0.0.1 emisor=/CN=Couchbase Server de182d2a — No se envían nombres de CA de certificados de cliente — SSL handshake ha leído 1881 bytes y escrito 631 bytes — Nuevo, TLSv1/SSLv3, Cifrado es AES128-SHA La clave pública del servidor es de 2048 bits Se admite la renegociación segura Compresión: NINGUNA Expansión: NINGUNA |

Conclusión

Con las suites de cifrado disponibles en Couchbase Server 6.5, puedes actualizar continuamente tu instancia de Couchbase para utilizar los últimos y mejores cifrados para mantenerte seguro. Esperamos que hayas disfrutado de este blog, y como siempre, esperamos tus comentarios. Prueba Couchbase Server y comprueba todas las nuevas características, puedes descargar Couchbase 6.5.

Recursos

Descargar

Descargar Couchbase Server 6.5

Documentación

Notas de la versión de Couchbase Server 6.5

Novedades de Couchbase Server 6.5

Blogs

Blog: Anuncio de Couchbase Server 6.5 - Novedades y mejoras

Blog: Couchbase lleva las Transacciones Distribuidas Multidocumento ACID a NoSQL