En este artículo explicaré qué es la autenticación multifactor, por qué deberías usarla y cómo implementarla fácilmente con Couchbase Server. Veremos el uso de implementaciones tanto de software como de hardware, que ofrecen un compromiso entre coste, comodidad y seguridad.

¿Qué es el

Autenticación multifactor ?

La autenticación en un cluster de Couchbase se asegura con una combinación de contraseñas de usuario, Control de Acceso Basado en Roles (RBAC) y, opcionalmente, certificados x.509. Las contraseñas han existido durante mucho tiempo y han servido bien a su propósito, pero su uso por sí solo te deja abierto a diversas técnicas de hacking. La buena noticia es que las contraseñas pueden complementarse con información adicional sobre el usuario para aumentar el nivel de seguridad en lo que se conoce como autenticación multifactor (AMF). A veces también se la conoce como autenticación de segundo factor (2FA), aunque en realidad 2FA es sólo un subconjunto de las capacidades más amplias de MFA, que puede combinar no sólo dos factores, sino muchas formas variadas.

Los fundamentos de la autenticación multifactor consisten en autenticar a un usuario validando dos o más declaraciones presentadas por el usuario, cada una de una categoría diferente de factores. Veamos un ejemplo que lleva años utilizando y del que probablemente nunca se haya dado cuenta: utilizar un cajero automático para sacar dinero.

Su banco le pedirá que introduzca en el cajero su tarjeta bancaria con chip inteligente y un código PIN. Se le grabará en vídeo, que podrá utilizarse para el reconocimiento facial, y se le impondrán límites a la cantidad que puede retirar al día. El banco también utilizará algoritmos de detección de fraudes que bloquearán tu transacción si te encuentras en un lugar físicamente distinto a donde se registró tu última transacción, si no es factible recorrer esa distancia en el periodo de tiempo intermedio. Si la transacción procede de un lugar muy sospechoso, donde usted no se encuentra normalmente, es posible que incluso reciba una llamada telefónica del banco para confirmarla. Repasemos los distintos factores de autenticación disponibles.

| Algo que sabes (Factores de conocimiento) |

|

| Algo que has (Factores de posesión) |

|

| Algo que eres (Factores de adherencia) |

|

| En algún lugar estás (Factores de localización) |

|

| Cuando actúas (Factores temporales) |

|

¿Por qué es importante el AMF?

La autenticación multifactor (MFA) es importante para evitar que se acceda a su información confidencial, lo que podría provocar el robo de secretos comerciales, interrupciones del servicio, pérdida de ingresos y la pérdida de confianza de sus clientes, lo que podría acarrear multas y sanciones.

Este mayor nivel de seguridad es necesario para muchas normas de seguridad reconocidas, como la PCI-DSS del sector de las tarjetas de pago y la NIST 800-171, que se utiliza para proteger la Información No Clasificada Controlada (CUI) en los contratistas de defensa del gobierno de EE.UU.. En realidad, la AMF es más importante que la seguridad de la contraseña a la hora de proteger la cuenta. Investigadores de Microsoft han informado de que una cuenta sólo tiene un 0,01% más de probabilidades de verse comprometida si utiliza MFA que si sólo utiliza una contraseña.

¿Cómo proporciona la AMF seguridad adicional?

La autenticación multifactor (MFA) crea algunos bloqueos adicionales para los hackers cuando intentan infiltrarse en tu cuenta. El mero hecho de crear bloqueos hará que un hacker pase a la siguiente cuenta, a menos que usted sea un objetivo de gran valor. A veces una organización requerirá MFA sólo para actividades de alto riesgo, teniendo en cuenta un equilibrio entre riesgo y conveniencia. Por ejemplo, un banco puede permitir a un cliente iniciar sesión en su aplicación de banca en línea utilizando un nombre de usuario y una contraseña, pero exigirle que utilice una autenticación biométrica, como una huella dactilar, para autenticarse adicionalmente cada vez que intente transferir dinero. Veamos algunos ataques comunes y cómo los previene la AMF.

- Relleno de credenciales - el ataque en línea más común que utilizan los hackers es reutilizar nombres de usuario y contraseñas filtrados en ataques anteriores, que los delincuentes intercambian fácilmente en línea. Lo que buscan es ver si has utilizado la misma combinación de nombre de usuario y contraseña en varios sistemas. Los sistemas MFA protegen contra esto, ya que los otros factores no suelen ser estáticos y una contraseña filtrada por sí sola no es suficiente para acceder a tu cuenta.

- Fuga de contraseñas - Imagina que estás a punto de iniciar sesión en tu consola de administrador de Couchbase y escribes tu contraseña, a continuación, pulsa retorno. Sólo entonces te das cuenta de que accidentalmente acabas de escribir eso en tu ventana de Slack y has proporcionado tu contraseña a una sala pública llena de gente. Con MFA, sigues estando seguro ya que la contraseña por sí sola no es suficiente para comprometer tu cuenta.

- Malware / Registro de pulsaciones - un atacante que haya conseguido cargar software malicioso en tu sistema puede monitorizar tus pulsaciones y robar tu contraseña, pero sin el MFA, que suele estar en un dispositivo aparte, como un teléfono móvil. Este código cambia constantemente, por lo que no pueden utilizar las credenciales robadas.

- Fuerza bruta - en el que un atacante intentará sistemáticamente todas las combinaciones de nombre de usuario y contraseña, normalmente basándose en diccionarios de contraseñas de uso común como primer paso. El uso de códigos de acceso dinámicamente cambiantes y limitados en el tiempo, que puede proporcionar la AMF, hace que este ataque sea exponencialmente más difícil, ya que el margen de tiempo para adivinar correctamente tanto la contraseña como el código dinámico de la AMF es mínimo. Además, los sistemas de detección de intrusos (IDS) pueden detectar este comportamiento inusual y prevenir este tipo de ataques.

¿Cuándo utilizar la AMF?

Los piratas informáticos utilizarán toda la información que tengan a su alcance para atacar a una víctima. Muchas veces se las ingeniarán para utilizar esta información de formas novedosas en las que nunca habrías pensado que podría suponer un riesgo.

La forma más fácil de protegerse es utilizar siempre la MFA cuando se presente como una opción. Esto fomenta una buena higiene de seguridad y te protege incluso si no crees que una plataforma concreta requiera mayores niveles de seguridad.

Implementación de diferentes tipos de autenticación multifactor con Couchbase Server

Los esquemas comunes de MFA vienen en varias formas, cada uno proporcionando niveles variables de seguridad. Veamos cada método desde el menos seguro al más seguro. Y veamos cómo podemos implementar algunas de las autenticaciones más seguras con Couchbase Server.

El respetado investigador de seguridad Troy Hunt llama a esta orden la Jerarquía de autorización.

| Contraseña | Meh |

| Contraseña + SMS | Vale |

| Contraseña + Software Token | Mejor |

| Contraseña + Token de hardware | Genial |

| Contraseña + segundo factor universal (U2F) | Uber |

Contraseña

La autenticación por contraseña es la forma más básica de autenticación y cuando se usa sola es lo que se conoce como autenticación de Factor Único. Las contraseñas son requeridas para cada usuario que crees en Couchbase Server, y pueden ser configurados según políticas de contraseñas específicas. El uso de una contraseña segura, incluso con MFA en uso, es esencial.

Esta contraseña suele ser estática, por lo que si se pierde o te la roban, corres el riesgo de que alguien acceda a tu cuenta y pueda robar tus datos. Puedes utilizar herramientas como Integración de Hashicorp Vault con Couchbase para generar cuentas y contraseñas temporales que duran poco y se eliminan automáticamente, corren menos riesgo si se exponen accidentalmente. El uso de certificados x.509 para la autenticación de usuarios es más seguro que las contraseñas, pero no pueden utilizarse para iniciar sesión en la interfaz de usuario.

Contraseña + SMS

El nivel más bajo de seguridad MFA consiste en combinar una contraseña de inicio de sesión con una contraseña única de un solo uso (OTP) que llega a tu dispositivo móvil a través de un SMS. Desafortunadamente, hay varios agujeros de seguridad bien conocidos con el uso de la seguridad basada en SMS. Uno de los riesgos más conocidos y que se menciona con frecuencia en la prensa es la estafa conocida como SIM Swap Scam. Consiste en que un atacante, normalmente mediante técnicas de ingeniería social, convence a tu operador de telefonía móvil para que cambie tu número de teléfono por una nueva tarjeta SIM que él controla. Entonces el atacante recibe cualquier SMS futuro a su dispositivo, incluyendo tus contraseñas MFA de un solo uso. Recientemente una banda criminal organizada, desmantelado por las autoridadesEl fraude de los cibercriminales, por ejemplo, consiguió robar más de $100 millones de USD a sus víctimas. También existen otros métodos para espiar las comunicaciones por teléfono móvil, como por ejemplo Captadores IMSI y Protocolo SS7 vulnerabilidades de seguridad.

El mayor riesgo con el uso de SMS es si el SMS se utiliza como método único para la recuperación de la cuenta en caso de pérdida de la contraseña, en cuyo caso el SMS se convierte en un factor único que, por desgracia, no es muy seguro.

Aunque Password + SMS MFA es más seguro que sólo una contraseña, generalmente debería evitarse, por lo que omitiremos la implementación de este método.

Contraseña + Software Token

Utilizar un token de software MFA debería ser el objetivo para la mayoría de los despliegues MFA como punto de partida. Se trata de una combinación de una contraseña ("Algo que sabes") con un token de software ("Algo que tienes"). El único requisito previo es que cada uno de los usuarios disponga de un teléfono inteligente y una aplicación gratuita como Autenticador de Google o Authy para generar un código de acceso temporal. Un usuario suele escanear un código QR en la aplicación de su teléfono móvil como actividad única al configurar su cuenta. A continuación, la aplicación del teléfono móvil generará constantemente un nuevo código que se basa en el tiempo y sólo es válido durante un breve periodo de tiempo, como 30 segundos. Esta AMF se conoce como Contraseña de un solo uso basada en el tiempo o TOTP y es lo que Nube Couchbase utiliza para la seguridad de la cuenta. Alternativamente, algunas soluciones no se basan en el tiempo, y utilizan un contador incremental con un Contraseña de un solo uso basada en HMAC (HOTP).

TOTP es fácil de configurar con Couchbase Server usando autenticación externa. Usar autenticación externa significa que podemos configurar nuestro sistema de autenticación una vez y reutilizarlo en múltiples clusters de Couchbase. Usaremos LDAP para que TOTP MFA sea obligatorio además de que el usuario proporcione su contraseña. Antes de empezar, primero instala la aplicación móvil TOTP MFA de tu elección en tu smartphone. De nuevo, Google Authenticator y Authy son buenas opciones.

Daré un ejemplo sencillo utilizando un simple servidor de autenticación LDAP Go-lang (GLAuth).

Utilizaré Couchbase Server 7.0 Beta pero el método mostrado aquí funcionará con cualquier Enterprise Editions de Couchbase 6.5 y posteriores. El primer paso es descargar el paquete pre-construido desde el sitio web de GLAuth Página de versiones de GitHubque está disponible en Windows, Linux y MacOS para plataformas x86 y ARM. Yo utilizaré la versión para Mac OS, pero puedes adaptar el nombre del binario a tu plataforma en los comandos de ejemplo. Descarga también el ejemplo archivo de configuración.

La configuración LDAP de ejemplo incluye un usuario que está configurado para TOTP llamado otpuser y tiene una contraseña de mi secreto. Utilizaremos este nombre de usuario y contraseña, pero modificaremos el archivo de configuración de ejemplo para cambiar los demás secretos por nuevos secretos propios.

Primero generé una cadena aleatoria desde el shell de MacOS o Linux, pero puedes utilizar cualquier herramienta que genere una cadena de 32 caracteres base32. Este será el otpsecret.

$ LC_ALL=C tr -dc 'A-Z2-7' </dev/urandom | head -c 32; echo

RHRHQ7AC2X4UYZ2WQQ4LHZUCGDQXXQTG

Ahora genera un par más de cadenas aleatorias de 16 caracteres, estas serán usadas como códigos de respaldo para iniciar sesión en caso de que el usuario pierda su dispositivo móvil o necesite conectarse programáticamente a Couchbase Server y evadir la MFA.

Para cada código de copia de seguridad también necesitamos el hash sha-256,

|

1 2 3 4 5 |

$ echo -n "WBMVOM6F4YAQPDBV" | openssl dgst -sha256 33e34cbeebce316c6539cd473fb22ea9a69a43059ff18bd801842af1d6c2ea0e $ echo -n "35VD4NGLB3FD6NK5" | openssl dgst -sha256 38fd1f0065973fdebae168897e7b587e01b8ec3c996bb808b9af89acb1001760 |

Modificaremos el archivo de configuración de ldap para cambiar el parámetro otpsecret e incluir estos códigos de copia de seguridad SHA256 con una nueva línea en la configuración que comienza con passappsha256.

|

1 2 3 4 5 6 7 8 9 10 11 |

[[users]] name = "otpuser" unixid = 5004 primarygroup = 5501 passsha256 = "652c7dc687d98c9889304ed2e408c74b611e86a40caa51c4b43f1dd5913c5cd0" # mysecret otpsecret = "RHRHQ7AC2X4UYZ2WQQ4LHZUCGDQXXQTG" passappsha256 = [ "33e34cbeebce316c6539cd473fb22ea9a69a43059ff18bd801842af1d6c2ea0e", # WBMVOM6F4YAQPDBV "38fd1f0065973fdebae168897e7b587e01b8ec3c996bb808b9af89acb1001760", # 35VD4NGLB3FD6NK5 ] yubikey = "vvjrcfalhlaa" |

Estas claves de acceso de reserva deben guardarse en un lugar seguro, idealmente fuera de línea. Y no querrás tener comentarios en texto plano en tu archivo de configuración que expongan contraseñas como he mostrado aquí para propósitos de demostración.

También deshabilitaré TLS/SSL para esta demostración, aunque es recomendable habilitarlo en un entorno de producción.

Cambia la sección [ldaps] para cambiar enabled a false,

|

1 2 |

[ldaps] enabled = false |

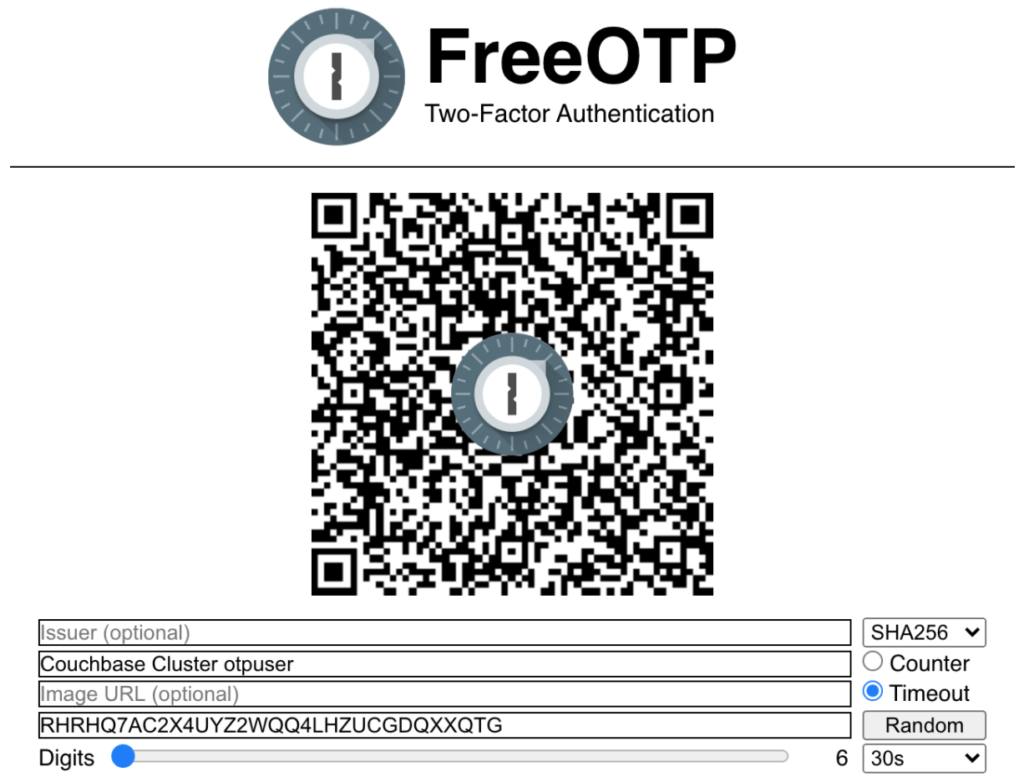

A continuación generaremos un código QR para nuestra aplicación de teléfono,

Visite https://freeotp.github.io/qrcode.html

Cambiar el tipo de Contador a Tiempo de espera

Llamaremos al nombre de la cuenta Couchbase Cluster otpuser

Y utilizar nuestro otpsecret para el secreto.

Ahora escaneo este código QR con la aplicación de mi teléfono móvil, y ha empezado a generar contraseñas temporales.

A continuación, iniciaré mi servidor LDAP con el archivo de configuración.

|

1 |

./glauthOSX -c sample-simple.cfg |

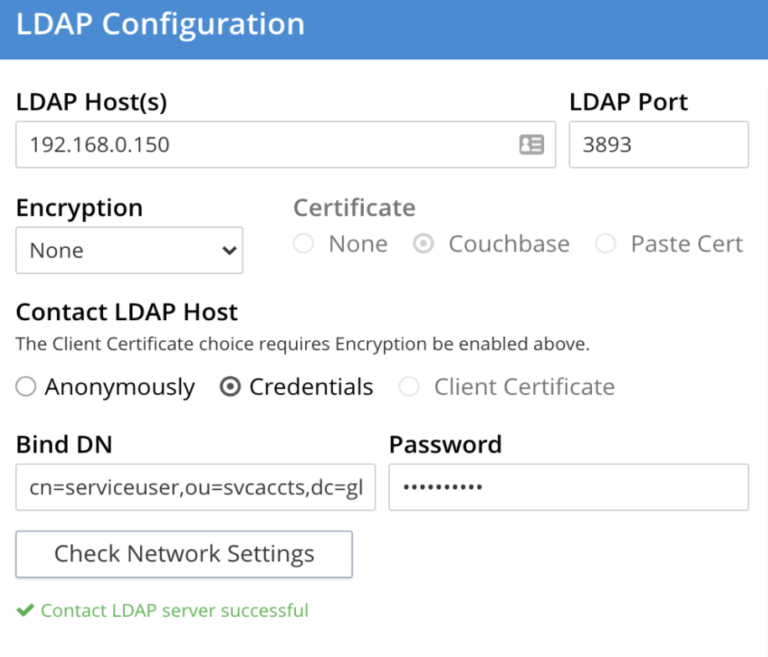

Ahora configuraré mi Cluster Couchbase para conectarse al Servidor LDAP, bajo la configuración de seguridad de la UI.

El Host LDAP es el nombre de host o IP donde se ejecuta el servidor LDAP y el Puerto es 3893.

Configuraré mi clúster para que se conecte al servidor LDAP con credenciales.

Bind DN = cn=serviceuser,ou=svcaccts,dc=glauth,dc=com

Contraseña = mysecret

Haga clic en "Comprobar configuración de red" para comprobar la conectividad con el servidor LDAP.

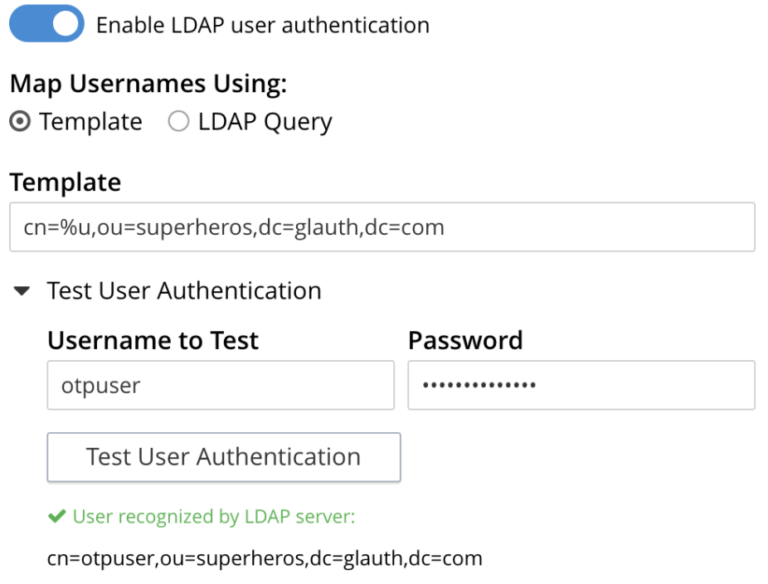

Ahora habilitaré la autenticación de usuario LDAP y probaré mi cuenta otpuser.

La plantilla es cn=%u,ou=superheros,dc=glauth,dc=com

El nombre de usuario para probar es otpuser

Y la contraseña es mi secretoXXXXXX y donde XXXXXX es el OTP de 6 dígitos de su aplicación móvil.

Si eso funciona y devuelve un resultado positivo cuando lo pruebes, entonces guarda tu configuración LDAP. Si necesita más información, consulte la documentación sobre configuración de LDAP con Couchbase Server. Ahora puedes añadir el usuario otpuser a tu Cluster Couchbase como usuario externo y proporcionar al usuario algunas credenciales RBAC.

Enhorabuena, cuando inicie sesión con este usuario, tendrá que proporcionar su OTP MFA anexada al final del campo 'mi secretocada vez. También puede iniciar sesión con el nombre de usuario otpuser y una de las contraseñas de seguridad, como WBMVOM6F4YAQPDBV, que omitirá el requisito MFA.

Puedes repetir los pasos para añadir varios usuarios más a tu cluster Couchbase.

Contraseña + Token de hardware

El siguiente paso en seguridad es utilizar un token de hardware en lugar de un token de software de aplicación móvil.

Por lo general, esta técnica es más segura que un token de software, ya que no está en línea y es aún más difícil de adquirir para un pirata informático. Otras ventajas de seguridad son que la longitud de la contraseña temporal es mayor y que ayuda a evitar algunos errores de configuración que pueden hacer que los tokens de software sean menos seguros. Los dispositivos de token de hardware también mantienen los secretos criptográficos subyacentes dentro de su hardware sin interfaces para acceder a ellos directamente, por lo que es extremadamente difícil filtrar accidentalmente esta información. El inconveniente es que cada usuario tendrá que adquirir un token físico para generar sus códigos de acceso.

Estas fichas de hardware pueden ser de varios tipos.

"Llaves de seguridad de autenticación por hardware (Yubico Yubikey 4 y Feitian MultiPass FIDO)" por Tony Webster está licenciado con CC BY 2.0.

La primera foto muestra dispositivos que tienen una pequeña pantalla LCD y necesitan una batería interna. El usuario debe introducir en la aplicación una breve contraseña que aparece en la pantalla. La contraseña que aparece en la pantalla cambia constantemente, como en el caso anterior. La versión más común de este tipo de dispositivo es el Ficha RSA SecureID.

En la segunda foto se muestran fichas de hardware más recientes que se conectan a una máquina host o a un teléfono móvil a través de USB, Bluetooth o NFC. Estos dispositivos actúan como un teclado y envían directamente la contraseña de un solo uso cuando están físicamente presentes y se pulsa un botón, pero a menudo no necesitan batería interna. La OTP suele ser una larga cadena de caracteres aleatorios, lo que las hace muy seguras. La versión más común de este tipo de token de hardware es un Yubikey de Yubico.

Veamos cómo utilizar un Yubikey 5 NFC como token de hardware OTP MFA. Actualmente, a partir de febrero de 2021, cuestan alrededor de $45 en los EE.UU., 45 euros en la UE y 45 libras en el Reino Unido cada uno, pero el mismo token se puede utilizar con seguridad para una amplia variedad de aplicaciones.

Usaremos la configuración anterior de token de software MFA como punto de partida, reutilizando el mismo sistema LDAP y añadiendo configuraciones adicionales. De nuevo, la técnica mostrada aquí funcionará con las versiones 6.5.0 y posteriores de Couchbase Server.

El primer paso es ir a https://upgrade.yubico.com/getapikey/ para generar una clave simétrica compartida para su uso con los Servicios Web de Yubico. Esto generará un ID de cliente y una clave secreta que proporcionaremos al servidor LDAP. El formulario web solicitará una dirección de correo electrónico y una OTP. Simplemente inserté mi yubikey en el USB y pulsé el botón mientras el campo OTP del formulario web tenía el foco, dejando que el dispositivo actuara como un teclado y escribiera el código de acceso. Los primeros 12 caracteres que se generan son el id único de tu yubikey, guárdalos así como el yubico generado clientid y secreto para más tarde.

A continuación, modifique el archivo de configuración LDAP, descomentando las líneas que empiezan por "yubikeyclientid" y "yubikeysecret", cambiando los valores por los siguientes cliente y secreto proporcionado por Yubico.

|

1 2 |

yubikeyclientid = "12345" yubikeysecret = "xxxxxxxxxxxxxxxxxxxxxxxxxx" |

A continuación, añada el identificador único de yubikey a la configuración del otpuser en el fichero de configuración LDAP. Recuerde que se trata de los 12 primeros caracteres generados cuando se pulsa el botón yubikey.

|

1 2 3 4 5 6 7 8 9 10 11 |

[[users]] name = "otpuser" unixid = 5004 primarygroup = 5501 passsha256 = "652c7dc687d98c9889304ed2e408c74b611e86a40caa51c4b43f1dd5913c5cd0" # mysecret otpsecret = "RHRHQ7AC2X4UYZ2WQQ4LHZUCGDQXXQTG" passappsha256 = [ "33e34cbeebce316c6539cd473fb22ea9a69a43059ff18bd801842af1d6c2ea0e", # WBMVOM6F4YAQPDBV "38fd1f0065973fdebae168897e7b587e01b8ec3c996bb808b9af89acb1001760", # 35VD4NGLB3FD6NK5 ] yubikey = "ccccxxxxxxxx" |

Ahora detenga y reinicie el servidor LDAP si ya se estaba ejecutando, de lo contrario, simplemente inícielo.

|

1 |

./glauthOSX -c sample-simple.cfg |

Ahora puedes iniciar sesión en el clúster Couchbase como otpuser. Sólo tendrás que introducir la contraseña "mi secreto"Después, mientras el campo de la contraseña sigue activo, pulsa el botón del yubikey con éste insertado en la interfaz USB. El yubikey proporcionará una OTP muy larga y segura añadida al final de la contraseña "mi secreto". Una vez que hayas iniciado sesión, podrás quitar el yubikey de tu dispositivo.

Contraseña + segundo factor universal (U2F)

El último y más seguro método de MFA que veremos es el Segundo Factor Universal, conocido como U2F. El modelo U2F MFA tiene todos los beneficios del token de hardware del ejemplo anterior, pero una diferencia clave es que también está protegido contra el phishing, en el que un atacante te engaña para que proporciones la contraseña de un solo uso, normalmente creando un sitio web falso que imita al original.

U2F fue creado como un estándar abierto por Google y Yubico para proporcionar fuertes protecciones contra phishing, secuestro de sesión, man-in-the-middle y ataques de malware. Lo consigue haciendo que el navegador interactúe directamente con el dispositivo a través de interfaces USB o NFC en una comunicación bidireccional cuando se pulsa el botón físico de la llave. Esta comunicación segura utiliza criptografía asimétrica con autenticación de clave pública. El par de claves creado por el dispositivo U2F durante el registro es específico del origen. Esto incluye una combinación de protocolo, nombre de host y puerto en el par de claves. Esto significa que, si un sitio de phishing intenta engañarle y no es del mismo origen, la clave U2F detectará al instante la falta de coincidencia y el intento será frustrado. El estándar U2F está ahora gestionado por la alianza FIDO.

Veamos cómo configurar U2F MFA con Couchbase Server. Podríamos configurar esto usando el mismo Yubikey 5 NFC de los ejemplos anteriores, pero esta vez quiero mostrarte que también hay opciones más baratas disponibles. Compré una llave mini USB HyperFIDO PRO U2F por sólo 8 libras, aquí hay una foto de un dispositivo similar de Key-ID.

También esta vez, en lugar de usar LDAP, usaremos el método Linux Pluggable Authentication Module (PAM) para autenticar usuarios externamente, sólo para mostrar cómo puede funcionar una fuente de autenticación externa diferente. Voy a hacer esto con Couchbase Server 7.0 Beta y Ubuntu 18, pero los mismos pasos funcionarán en todas las versiones actualmente soportadas de Couchbase Server Enterprise Edition y todas las distribuciones de Linux soportadas.

El primer paso es seguir los pasos de Couchbase Server documentación sobre la configuración de un usuario autenticado PAM.

Asegúrese de que /etc/default/saslauthd tiene START=yes

Y modifica /etc/default/saslauthd añadiendo " -t 10" a la cadena de opciones, para añadir un tiempo de espera de 10 segundos. Por ejemplo,

|

1 |

OPTIONS="-c -m /var/run/saslauthd -t 10" |

Asegúrese también de que su archivo /etc/pam.d/couchbase tiene el siguiente aspecto

|

1 2 3 |

@include common-auth @include common-password #auth required pam_u2f.so authfile=/etc/u2f_keys cue |

Después de seguir los pasos para configurar PAM deberías tener un usuario llamado "linuxuser" que está definido en tu sistema operativo y en el cluster de Couchbase Server. Usando el mismo host en tu cluster donde configuraste PAM, deberías poder iniciar sesión en la UI del cluster con el nombre de usuario y contraseña.

A continuación instala el módulo U2F PAM, en ubuntu es tan fácil como esto:

|

1 |

sudo apt-get install libpam-u2f |

A continuación conecta tu dispositivo U2F al USB si no lo está ya. Y asegúrate de que el sistema que ejecuta Couchbase Server puede verlo a nivel de sistema operativo. En mi caso tengo Couchbase Server ejecutándose en una máquina virtual Ubuntu Linux que se ejecuta en mi Mac, así que tengo que configurar mi software de virtualización para permitir que el dispositivo USB se conecte directamente a la máquina virtual.

Ejecutar lsusb Puedo ver la llave USB U2F desde mi SO Linux.

A continuación tenemos que realizar una única operación de registro U2F y almacenar el resultado para que lo utilice el módulo pam. Vinculará el linuxuser a una clave U2F específica y a un nombre de host específico.

sudo pamu2fcfg --username=usuario_linux > /tmp/u2f_keys

Introducir PIN para /dev/hidraw1: xxxxxxxx

En mi dispositivo U2F parpadea la luz hasta que pulso el botón, an realidad mi dispositivo también requiere un código PIN, por lo que es otro factor MFA.

A continuación, cambie los permisos, la propiedad y la ubicación del archivo.

|

1 2 3 |

$ chmod 600 /tmp/u2f_keys $ sudo chown root:root /tmp/u2f_keys $ sudo mv /tmp/u2f_keys /etc/u2f_keys |

Ahora descomente la última línea en el archivo /etc/pam.d/couchbase, so se ve así.

|

1 2 3 |

@include common-auth @include common-password auth required pam_u2f.so authfile=/etc/u2f_keys cue |

Y reinicia saslauthd

|

1 |

sudo service saslauthd restart |

Ahora, cuando inicies sesión en tu clúster como la cuenta linuxuser en la UI del clúster Couchbase, esperará a que se pulse el botón del dispositivo U2F. El mío tiene una luz que parpadea para indicar que está activo y esperando. Después de pulsarlo, al instante se intercambian y verifican las claves U2F, estoy autenticado y puedo retirar el dispositivo USB.

Bonus: ¡Autentificación sin contraseña!

Si quieres probar la autenticación sin contraseña, ahora puedes hacerlo fácilmente.

Obviamente esto es menos seguro que usar un U2F + contraseña, pero es genial para un clúster de Couchbase de desarrollo donde no almacenas datos sensibles y se ejecuta localmente o con firewall para permitir que sólo tu dirección IP se conecte.

En su archivo de configuración pam, del ejemplo anterior, comente las 2 primeras líneas y deje sólo el requisito U2F, para que su configuración se vea así.

|

1 2 3 |

#@include common-auth #@include common-password auth required pam_u2f.so authfile=/etc/u2f_keys cue |

Siguiente reinicio saslauthd

|

1 |

sudo service saslauthd restart |

Ahora puedes iniciar sesión en la UI del Servidor Couchbase con la cuenta linuxuser proporcionando el nombre de usuario, cualquier cadena aleatoria en el campo de contraseña, incluso un solo carácter. A continuación, pulse sobre el botón U2F cuando se le solicite. ¡Autenticación sin contraseña !

Conclusión

En este artículo te he mostrado qué es la Autenticación Multi-Factor, por qué deberías usarla y varias formas de implementarla con Couchbase Server.

Si la seguridad es importante para ti, te recomiendo que leas algunas entradas de blog adicionales sobre nuestras diversas características que ayudan a mantener tus datos de Couchbase protegidos.

- Seguridad de datos en reposo con cifrado LUKS

- Gestión de grupos LDAP para usuarios externos en 6.5

- Autenticación y autorización con RBAC

Y también compartiré contigo algunos de mis sitios favoritos para estar al día sobre temas de seguridad en general,