Bienvenido a esta completa guía sobre la integración Couchbase con Keycloak. En el entorno digital actual, la seguridad de las aplicaciones y la gestión eficaz de las identidades es primordial. SAML (Security Assertion Markup Language) y Keycloak, una versátil herramienta de gestión de identidades y accesos (IAM), forman juntos una sólida solución para este fin.

En este artículo, exploraremos las complejidades de configurar Couchbase con un Proveedor de Identidad SAML (IdP). Usaremos Keycloak dentro de un entorno Docker. Esta integración mejorará la seguridad de tu Couchbase, agilizará la gestión de usuarios y ofrecerá una experiencia de autenticación perfecta.

Tanto si estás buscando ampliar tus conocimientos en gestión de identidades, como si buscas mejorar tu configuración actual, esta guía está diseñada para proporcionarte una aproximación paso a paso a la integración de Keycloak con tu base de datos Couchbase usando SAML.

Al final de esta guía, tendrás una sólida comprensión de cómo Couchbase y SAML trabajan juntos, y cómo puedes aprovechar estas tecnologías para reforzar la seguridad y la eficiencia de tu sistema. Aunque esta guía emplea principalmente Keycloak como Proveedor de Identidad SAML, los pasos y principios delineados aquí deberían permitirte configurar tu propio Proveedor de Identidad SAML de forma efectiva.

Requisitos previos

Antes de sumergirse en el proceso de configuración, es importante asegurarse de que tiene preparados los siguientes requisitos previos. Esto facilitará un proceso de integración fluido y eficaz:

-

- Configuración existente: Couchbase debería estar instalado y funcionando. Esta guía asume que ya has instalado y configurado Couchbase en tu sistema.

- Docker: Es necesario instalar Docker en su máquina. Docker se utilizará para ejecutar Keycloak en un entorno de contenedores, proporcionando una plataforma aislada y consistente para Keycloak. Puede omitir la sección relevante si tiene Keycloak instalado y funcionando de otra forma.

- Conocimientos básicos:

- Docker: La familiaridad con los comandos y conceptos de Docker es esencial, ya que Keycloak se desplegará en un contenedor Docker.

- Keycloak y SAML: Aunque se proporcionarán pasos detallados, será beneficioso tener un conocimiento básico de Keycloak como herramienta IAM y de SAML como protocolo de autenticación.

- Requisitos del sistema: Asegúrese de que su sistema cumple los requisitos mínimos para ejecutar Docker y Keycloak sin problemas. Esto incluye suficiente memoria, potencia de CPU y espacio en disco.

- Accesibilidad a la red: Asegúrese de que su configuración de red permite la comunicación entre el contenedor Docker donde se ejecutará Keycloak y el sistema donde está alojado su Couchbase.

Descripción general de Keycloak y SAML

Comprender el papel de Keycloak y SAML en la gestión de identidades es crucial para entender su integración. Esta sección proporciona una visión general de ambos componentes y su importancia en nuestra configuración.

Qué es Keycloak

Keycloak es una solución de gestión de identidades y accesos de código abierto dirigida a aplicaciones y servicios modernos. Ofrece amplias funciones de seguridad, como autenticación y autorización de usuarios.

En nuestro contexto, Keycloak actúa como proveedor de identidades (IdP). Centraliza el mecanismo de inicio de sesión y la gestión de usuarios, ofreciendo un punto de acceso unificado para diversos servicios y aplicaciones.

SAML (Lenguaje de marcado de aserción de seguridad)

-

- Conceptos básicos de SAML: SAML es un estándar abierto para el intercambio de datos de autenticación y autorización entre partes, concretamente entre un IdP y un proveedor de servicios (SP).

- Importancia en la autenticación: SAML se utiliza ampliamente para la autenticación basada en web. Permite a los usuarios iniciar sesión en varias aplicaciones con un conjunto de credenciales gestionadas por el IdP, lo que mejora tanto la seguridad como la experiencia del usuario.

Ventajas de la integración

-

- Seguridad reforzada: Integrando SAML con Keycloak, su Couchbase se beneficia de un mecanismo de autenticación seguro y centralizado.

- Inicio de sesión único (SSO): Los usuarios pueden disfrutar de capacidades SSO en diferentes aplicaciones, reduciendo la necesidad de múltiples inicios de sesión y contraseñas.

Paso 1: Iniciar Keycloak en Docker

Con Docker ya ejecutándose en su sistema, puede iniciar fácilmente Keycloak en un contenedor Docker. Esta sección proporciona los pasos necesarios y un comando de ejemplo para poner en marcha Keycloak sin problemas.

Preparativos para la implantación de Keycloak

-

- Asegúrese de que Docker se está ejecutando: Confirme que Docker está activo en su sistema. Puede hacerlo ejecutando

información de docker odocker ps en su terminal o símbolo del sistema, que debería devolver información sobre su instalación de Docker y contenedores en ejecución, respectivamente. - Disponibilidad portuaria: Keycloak normalmente se ejecuta en el puerto 8080. Asegúrese de que este puerto está libre en su sistema, o planifique asignarlo a un puerto diferente cuando ejecute el contenedor Docker.

- Asegúrese de que Docker se está ejecutando: Confirme que Docker está activo en su sistema. Puede hacerlo ejecutando

Inicio del contenedor Keycloak

Para iniciar un contenedor Keycloak con la configuración por defecto, utilice el siguiente comando:

|

1 |

docker ejecute -p 8080:8080 -e KEYCLOAK_ADMIN=admin -e KEYCLOAK_ADMIN_CONTRASEÑA=admin muelle.io/keycloak/keycloak:22.0.5 iniciar-dev |

Sustituir admin y admin con el nombre de usuario y contraseña de administrador que desee. Esto configura una cuenta de administrador en Keycloak cuando se inicia el contenedor.

Modo independiente: Opcionalmente, puede ejecutar el contenedor en modo separado añadiendo el parámetro -d bandera. Esto ejecuta el contenedor en segundo plano, lo que le permite seguir utilizando el terminal.

Acceso a Keycloak

Una vez que el contenedor Keycloak está en funcionamiento, puede acceder a la consola de administración de Keycloak navegando a http://localhost:8080/auth en su navegador. Inicie sesión con las credenciales de administrador que estableció.

Tenga en cuenta que estamos ejecutando este contenedor en modo de desarrollo para fines de demostración. Para obtener orientación sobre cómo implementar Keycloak en un entorno de producción, le recomendamos que consulte la documentación de Keycloak.

Paso 2: Configuración de Keycloak como proveedor de identidades SAML Parte 1

Configurar Keycloak como Proveedor de Identidad SAML implica configurar un nuevo dominio y un cliente SAML dentro de ese dominio. Siga estos pasos detallados para asegurar una configuración adecuada.

Acceso a la consola de administración de Keycloak

-

- Abra un navegador y vaya a http://localhost:8080/auth.

- Inicie sesión con sus credenciales de administrador de Keycloak.

- Ahora debería ver lo siguiente:

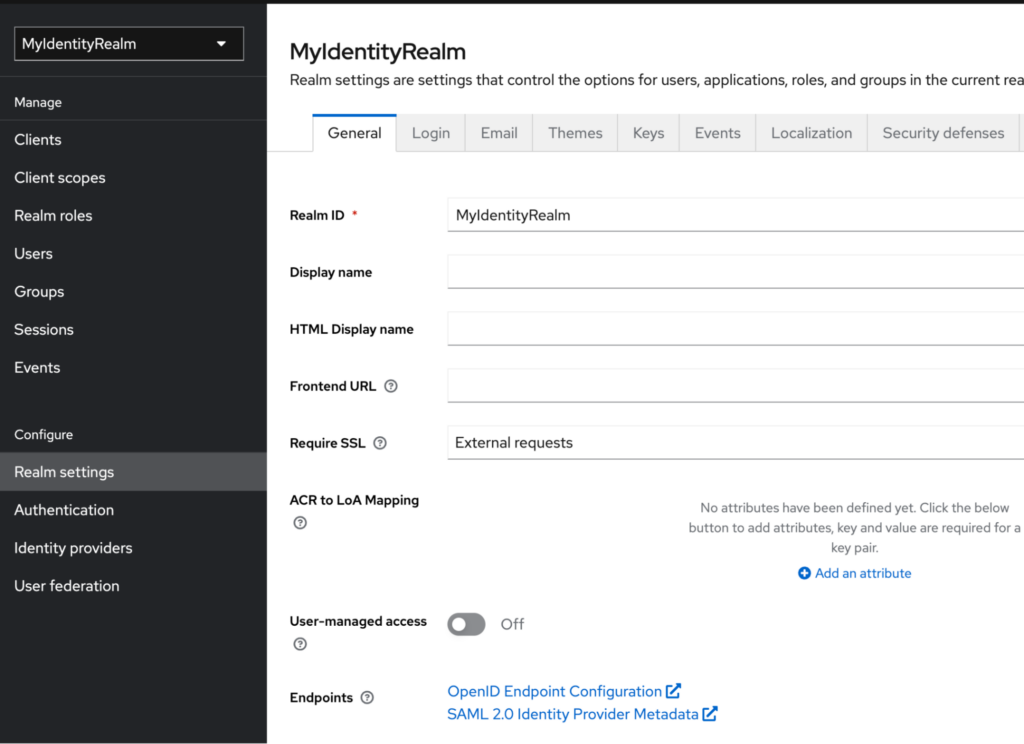

Crear un nuevo reino

En Keycloak, un dominio es un concepto fundamental que sirve como contenedor de primer nivel para configuraciones y entidades como usuarios, clientes y roles. La creación de un dominio es esencial porque proporciona un espacio aislado donde se pueden gestionar todos estos elementos.

Cada dominio actúa como un dominio de identidad independiente, permitiéndole mantener conjuntos separados de usuarios, credenciales, roles y clientes, lo cual es particularmente útil en escenarios donde tiene múltiples departamentos, organizaciones o entornos. Por lo tanto, crear un dominio es el primer paso para configurar una solución de gestión de identidades en Keycloak.

-

- En la esquina superior izquierda, haga clic en el menú desplegable "Maestro" y seleccione "Crear reino“.

- Ponle un nombre a tu nuevo reino (p. ej,

MyIdentityRealm) y haga clic en "Cree“.

Configuración de un cliente SAML

En Keycloak, un cliente representa una aplicación que dependerá de Keycloak para la autenticación y autorización. Crear un cliente es esencial ya que forma el enlace entre Couchbase UI y Keycloak, permitiendo la gestión segura del acceso de usuarios y la información de identidad. Al crear un cliente SAML en Keycloak, habilitas tu aplicación para autenticar usuarios a través de Keycloak usando SAML.

-

- Dentro de su nuevo reino, haga clic en "Clientes" en el menú de la izquierda.

- Pulse "Crear cliente" y seleccione "saml" como Protocolo Cliente.

- En el Configuración general rellene los campos siguientes:

- ID de cliente: Introduzca el ID de entidad de su proveedor de servicios SAML (por ejemplo,

couchbase-ui). - Nombre: Indique un nombre para el cliente. (Ej,

Couchbase). - Descripción: Opcionalmente, añada una descripción.

- Cliente Siguiente

- ID de cliente: Introduzca el ID de entidad de su proveedor de servicios SAML (por ejemplo,

-

- En el Configuración de inicio de sesión rellene los campos siguientes:

- URL de inicio: Introduzca la URL de su servidor Couchbase (por ejemplo http://127.0.0.1:8091)

- URIs de redirección válidos: Proporcione la URI a la que el IdP puede redirigir (por ejemplo. http://127.0.0.1:8091/*)

- URIs de redirección válidos tras el cierre de sesión: Introduzca los URI que permite que el IdP redirija tras un evento de cierre de sesión. (Por ejemplo http://127.0.0.1:8091/*)

- Haga clic en Guardar para crear un nuevo cliente SAML

- En el Configuración de inicio de sesión rellene los campos siguientes:

Actualmente, la configuración del cliente Keycloak está incompleta y se abordará más adelante. Para completar el proceso de configuración, es esencial configurar primero Couchbase.

Paso 3: Configurar SAML con Couchbase Server

Una vez Keycloak está configurado como Proveedor de Identidad SAML, el siguiente paso es integrarlo con tu Couchbase. Esta integración permite a su Couchbase autenticar usuarios a través de Keycloak usando SAML.

Comprender la integración

-

- Papel de Keycloak: Keycloak actúa como proveedor de identidades SAML (IdP), gestionando las identidades y credenciales de los usuarios.

- Papel de su Couchbase: Su Couchbase funciona como un Proveedor de Servicios SAML (SP), confiando en Keycloak para la autenticación.

Preparación para la integración SAML

Para configurar Couchbase como Proveedor de Servicios SAML (SP), el paso inicial requiere descargar los metadatos de Keycloak.

Se puede acceder al punto final de metadatos navegando a la página de configuración del dominio dentro del área de administración de Keycloak.

- Abrir la página de configuración: Recopile la información necesaria de Keycloak, como la URL de metadatos del IdP SAML, abra el archivo Configuración del reino página:

-

- Localizar los puntos finalesDesplácese hasta la sección Endpoints y abra los metadatos del proveedor de identidad SAML 2.0 en una nueva ventana. La URL debería tener el siguiente aspecto

http://localhost:8080/auth/realms/{realm-name}/protocol/saml/descriptor. En nuestro caso eshttp://localhost:8080/realms/MyIdentityRealm/protocol/saml/descriptor. El suyo puede ser diferente dependiendo del nombre del dominio. Ábralo en una nueva pestaña y localice la información clave en el archivo de metadatos. - La información sobre el certificado se encuentra en X509Certificado etiqueta.

- Localizar los puntos finalesDesplácese hasta la sección Endpoints y abra los metadatos del proveedor de identidad SAML 2.0 en una nueva ventana. La URL debería tener el siguiente aspecto

|

1 2 3 |

<ds:X509Datos> <ds:X509Certificado>MIICrTCCAZUCBgGM.....</ds:X509Certificado> </ds:X509Datos> |

-

- La vinculación de inicio y cierre de sesión se puede localizar en el correspondiente Servicio SingleSignOnService y SingleLogoutService etiquetas. Deben parecerse a los siguientes fragmentos de código:

|

1 |

<md:Servicio SingleSignOnService Encuadernación="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Ubicación="http://localhost:8080/realms/MyIdentityRealm/protocol/saml"/> |

|

1 |

<md:SingleLogoutService Encuadernación="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Ubicación="http://localhost:8080/realms/MyIdentityRealm/protocol/saml"/> |

-

- El entityID puede estar situado en el Descriptor de entidad y debería tener este aspecto:

|

1 |

entityID="http://localhost:8080/realms/MyIdentityRealm" |

Guarda este archivo de metadatos en tu ordenador, ya que es necesario para configurar SAML en Couchbase. El certificado, entityId, login y logout bindings serán necesarios cuando crees la configuración SAML en Couchbase.

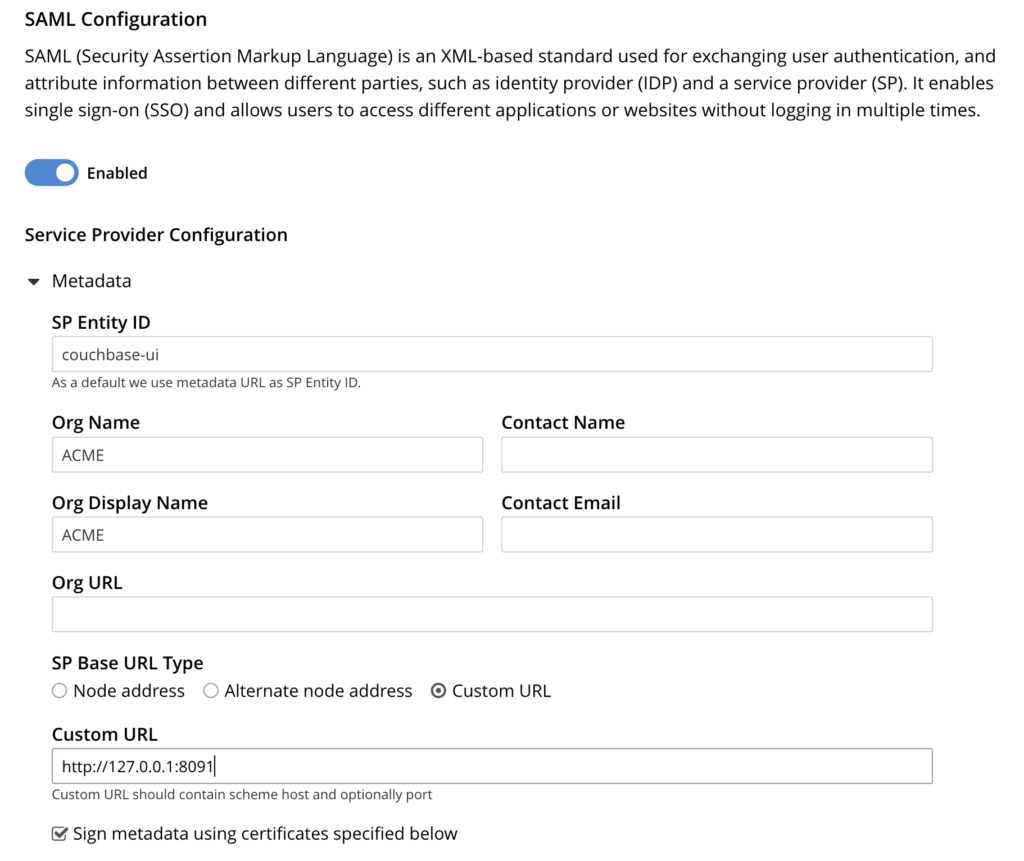

Configuración de Couchbase como proveedor de servicios

Una vez establecido Keycloak como Proveedor de Identidad (iDP), el siguiente paso es configurar el servidor Couchbase para que funcione como Proveedor de Servicios SAML (SP). Esta sección proporciona instrucciones detalladas para el proceso inicial de instalación y configuración.

-

- Inicie sesión en la interfaz de usuario de su servidor Couchbase: Accede a la interfaz de administración del servidor Couchbase. Aquí es donde configurarás los ajustes de SAML.

- Haga clic en Seguridad: Seleccione seguridad en el menú de navegación de la izquierda.

- Haga clic en la pestaña SAML: en la parte superior Localice la pestaña SAML y haga clic en ella. Se abrirá la página de configuración de SAML.

- Activar la autenticación SAML: Debajo del texto hay una casilla de verificación. Active esta opción.

Configuración de metadatos

-

- ID de la entidad SP: Establezca el ID de entidad para el servidor Couchbase. Se trata de un identificador único que ha configurado en Keycloak como clientId y que se utilizará para reconocer su servicio. Utilice el mismo Entity ID que utilizó en la pantalla de Keycloak: "couchbase-ui"

- Detalle de la organización: Rellene los campos Org Name y Contact con su información.

- SP Tipo de URL base: Seleccione URL personalizada y utilizar la URL de su servicio es accesible desde Internet. Especificaré http://127.0.0.1:8091 ya que estoy ejecutando el servidor Couchbase localmente.

- Firmar metadatos: Asegúrese de que la opción "Firmar metadatos utilizando los certificados especificados a continuación" está activada.

Gestión de certificados

El Proveedor de Servicios también necesitará una Clave Privada y un certificado X.509, que es diferente del certificado de Nodo o Cluster. Este certificado específico se utilizará para acciones relacionadas con SAML.

En este ejemplo utilizaré un certificado autofirmado.

|

1 |

openssl consulte -x509 -newkey rsa:2048 -keyout clave.pem -fuera cert.pem -sha256 -días 730 -nodos -subj "/C=CO/ST=State/L=Ciudad/O=Empresa/OU=Unidad/CN=127.0.0.1" |

Este comando debería haber creado dos archivos (cert.pem y clave.pem).

-

- Cargar clave privada: Abra la sección Clave y certificado y cargue su clave privada.

- Cargar certificado: cargue también su certificado.

- Cadena de certificados: Opcionalmente, si necesita una cadena de certificado, por favor súbala también. En mi ejemplo no necesito una cadena ya que mi certificado es autofirmado.

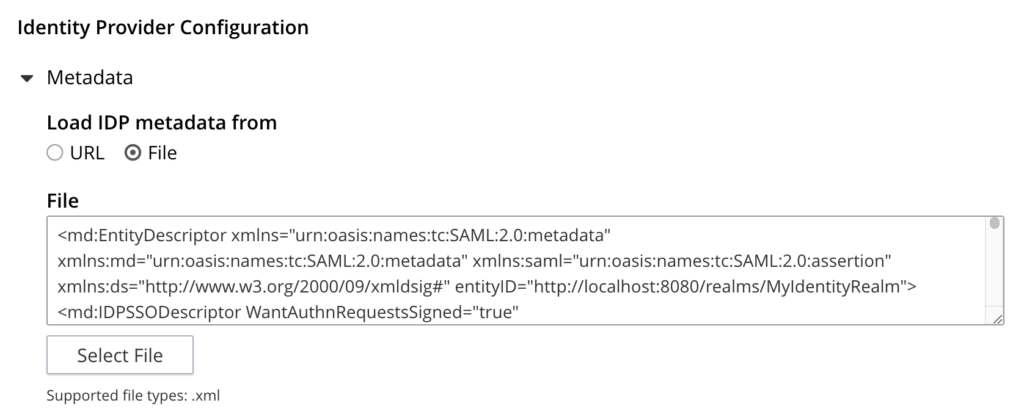

Configuración del proveedor de identidades

-

- Metadatos abiertos: Abrir la sección de metadatos de esta configuración

- Configurar metadatos: Cambia el ajuste Cargar metadatos IDP desde de URL a Archivo

- Abrir expediente: Encuentre el archivo que ha descargado de Keycloak en un paso anterior.

- Copiar el contenido: Seleccione todo el archivo y copie el contenido en el portapapeles

- Pegar el XML: Vuelve al servidor Couchbase y pega el xml en el área de texto

- Activar Verificar par remoto: Active la casilla Verificar par remoto para asegurarse de que está activada.

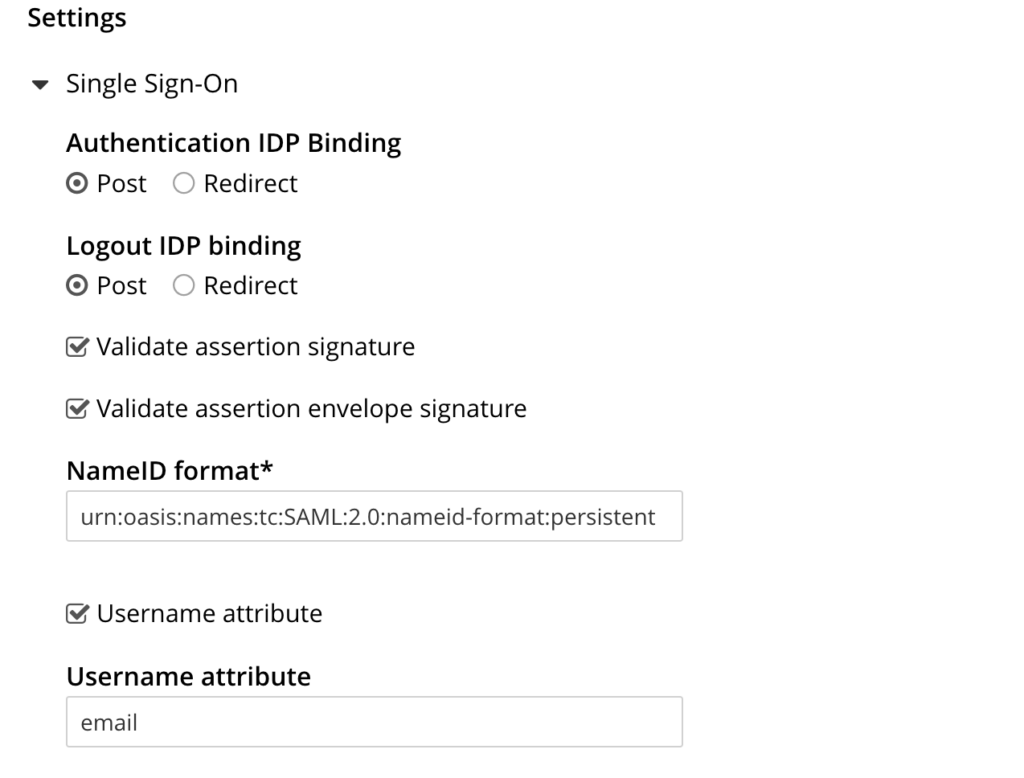

- Inicio de sesión único abierto: En la sección Configuración, abra Inicio de sesión único

- Fijación de puestos: Asegúrese de que ambos enlaces están configurados para utilizar Post

- Haga clic en Guardar: Haga clic en Guardar para mantener la configuración.

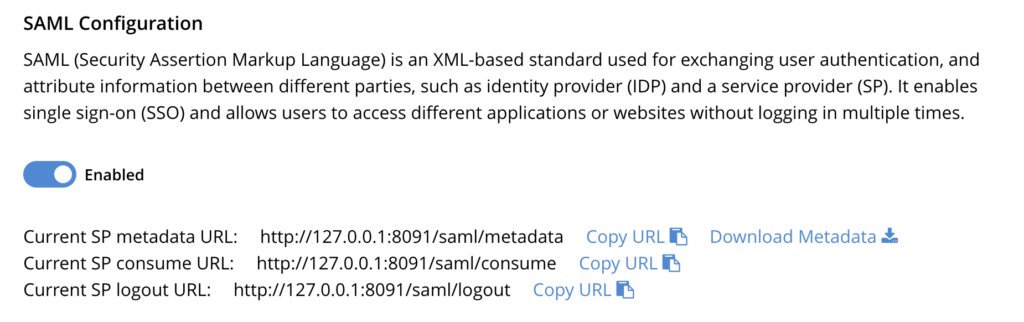

- Anote la información del punto final: Recuerde anotar la URL de consumo del SP y la URL de cierre de sesión del SP, ya que serán necesarias para el PASO 5.

- Metadatos abiertos: Abrir la sección de metadatos de esta configuración

Paso 5: Configuración de Keycloak como proveedor de identidades SAML Parte 2

Funciones SAML

-

- Abrir Keycloak: Vuelva a la consola de administración de Keycloak e inicie sesión

- Encuentra al cliente: Haga clic en Clientes y busque el cliente SAML que creó anteriormente y ábralo.

- Desplácese hasta Capacidades SAML: En esta pantalla, desplácese hacia abajo para localizar la sección de capacidades SAML. Asegúrese de que su configuración coincide con la que se muestra en la siguiente imagen.

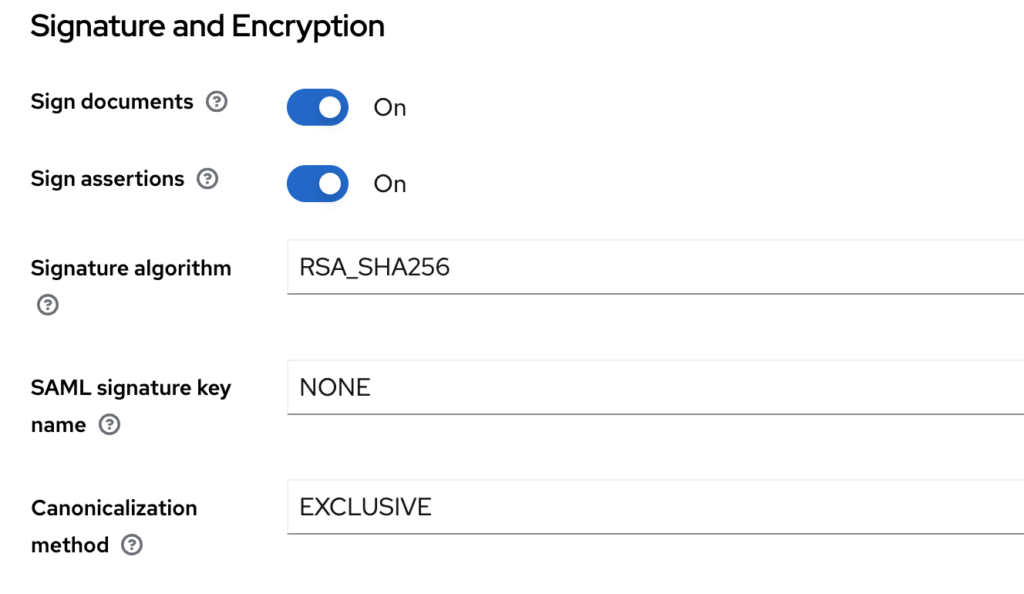

- Firma y cifrado: Vaya a la sección que sigue a Capacidades SAML y compruebe que su configuración coincide con la que se muestra en la imagen siguiente. Especialmente el Afirmaciones de signos casilla de verificación.

- Haga clic en Guardar para crear un nuevo cliente SAML

Configuración del certificado de cliente

Abra el Claves de la configuración del cliente SAML y siga las instrucciones.

-

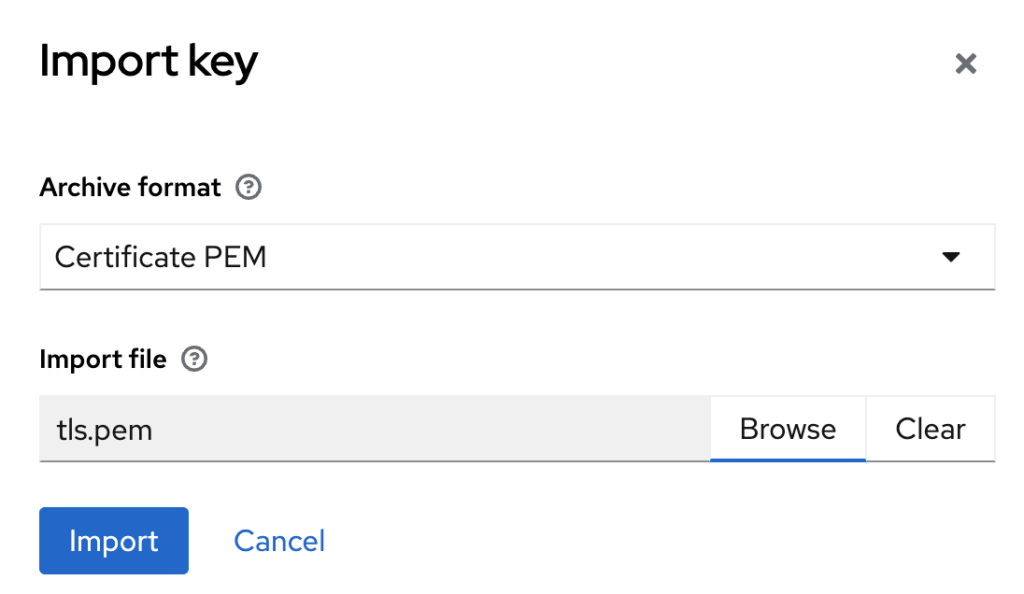

- Desplácese hasta Certificado

- Haga clic en "Importar clave": Selecciona la opción 'Import key' para abrir la ventana de diálogo, donde puedes elegir el Certificado que subiste al servidor Couchbase. El IdP (Keycloak) utilizará este certificado para validar la firma de las peticiones enviadas por Couchbase.

- Subir "Certificado": En primer lugar, elija la opción "Certificado PEM" para el formato de archivo y, a continuación, haga clic en el botón Examinar para seleccionar su certificado en formato PEM.

- Importar: Haga clic en Importar para cargar el certificado en Keycloak

- Recarga: En este punto asegúrese de recargar toda la página web

- Desplácese hasta Certificado

Configuración de puntos finales SAML de grano fino

Abra el Avanzado de la configuración del cliente SAML y siga las instrucciones.

-

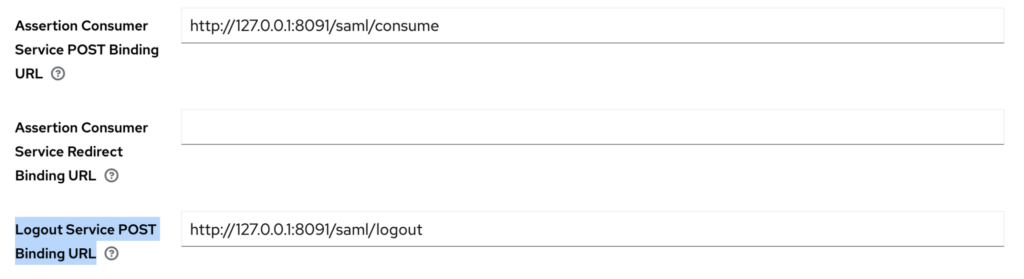

- Desplácese hasta "Configuración de puntos finales SAML de grano fino"

- Rellene la URL de enlace POST de Assertion Consumer Service: Tome el URL actual de consumo de SP de la página de configuración SAML de Couchbase y péguelo en el campo Assertion Consumer Service POST Binding URL de Keycloak.

- Rellenar URL de enlace POST del servicio de cierre de sesión: En este paso utilice el URL actual de cierre de sesión del SP de Couchbase y pegarlo en el campo URL de enlace POST del servicio de cierre de sesión campo.

- Haga clic en Guardar

- Desplácese hasta "Configuración de puntos finales SAML de grano fino"

Probar la integración

Crear un usuario Keycloak

Después de configurar tanto el Proveedor de Servicios (Couchbase) como el Proveedor de Identidades (Keycloak), ahora necesitamos crear un usuario de prueba antes de proceder a probar la integración.

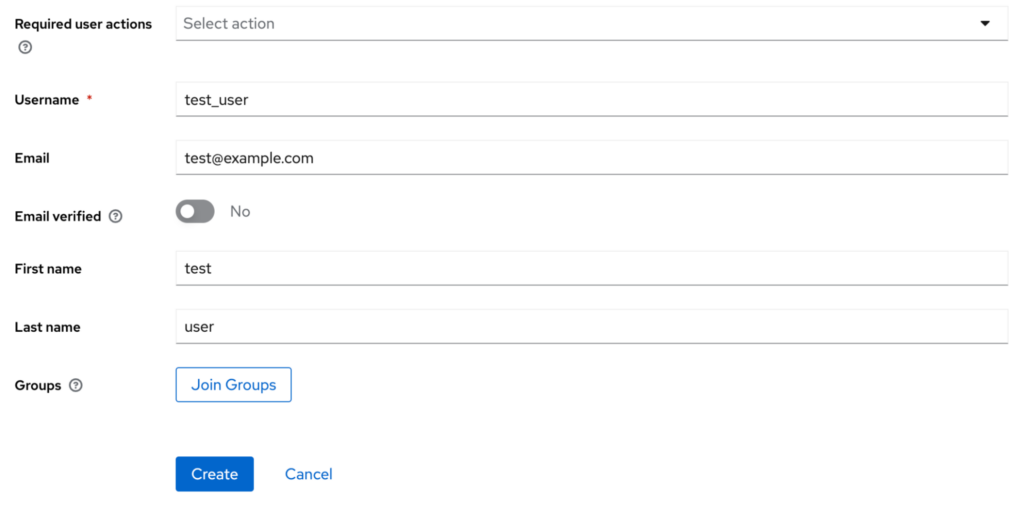

-

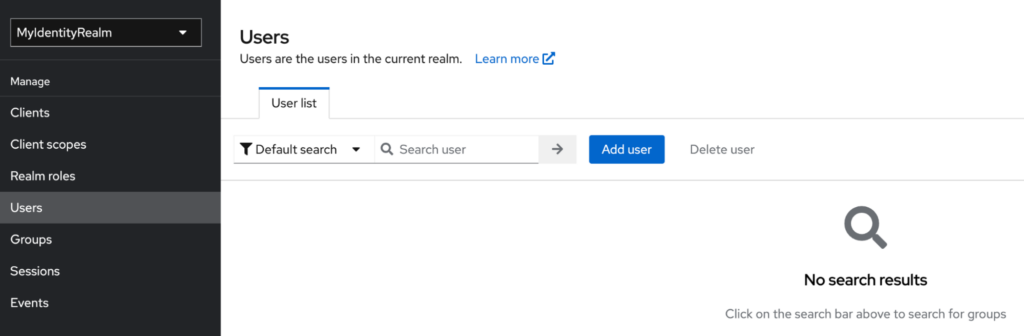

- Abrir Keycloak: Vuelva a la consola de administración de Keycloak e inicie sesión

- Seleccione Usuarios: Haga clic en la opción Usuarios del menú de la izquierda

- Pulse "Añadir usuario": Haga clic en el botón "Añadir usuario" para añadir un nuevo usuario de prueba de Keycloak

- Cree: creará un usuario en Keycloak.

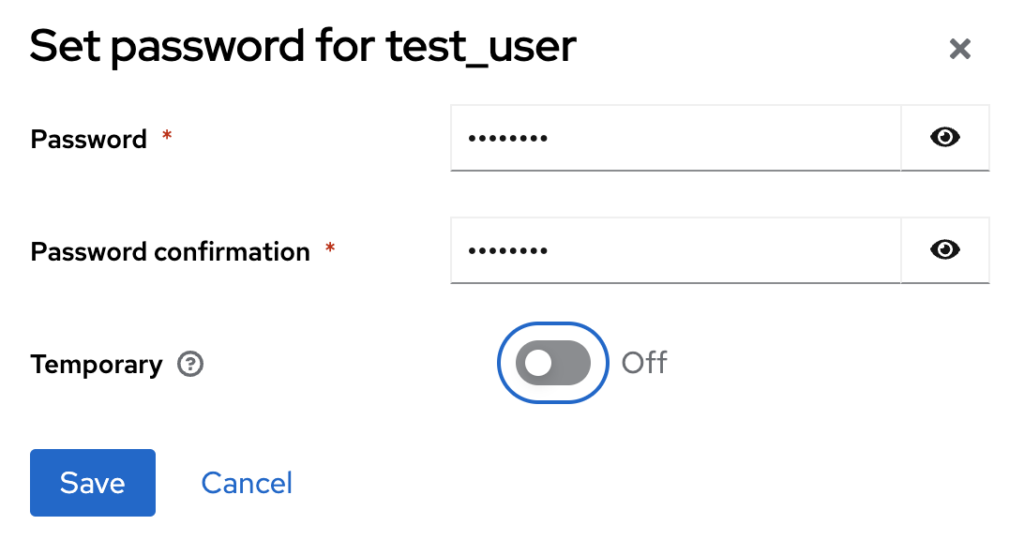

- Seleccione Credencial tab: Una vez creado el usuario, se le dirigirá a la pantalla de edición de usuarios. En esta pantalla, vaya a la pestaña Credenciales y asegúrese de establecer una contraseña para este usuario haciendo clic en Establecer contraseña:

- Haga clic en Ahorra: Guardar entonces Guardar contraseña

Añadir asignador de correo electrónico SAML

Ahora, es importante determinar qué atributos de usuario se utilizarán para mapear usuarios de Keycloak a usuarios de Couchbase. En este ejemplo, usaremos el campo email, pero también es factible usar el nombre de usuario o cualquier otro atributo de usuario.

-

- Abrir Keycloak: Vuelva a la consola de administración de Keycloak e inicie sesión

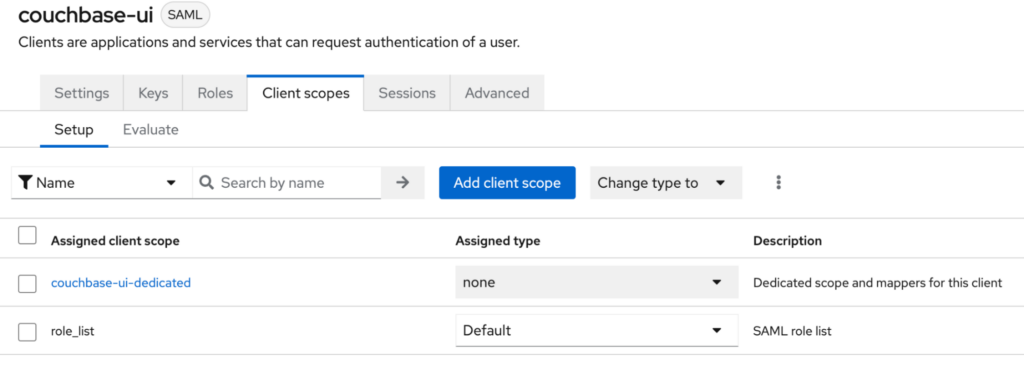

- Encuentra al cliente: Haga clic en Clientes, busque el cliente SAML que creó anteriormente y ábralo.

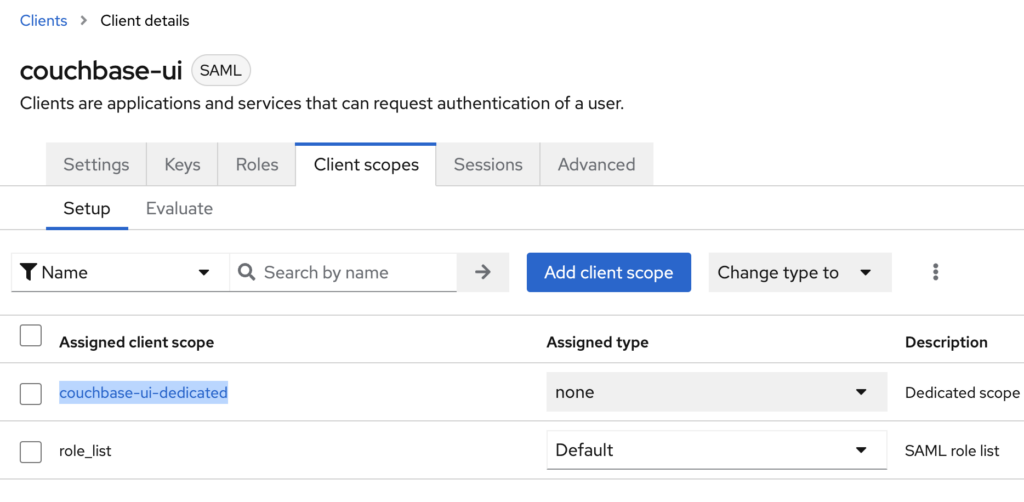

- Ámbitos Cliente abiertos: Ámbitos de cliente abiertos

- Haga clic en el enlace del ámbito de aplicación: Cada cliente tiene un ámbito por defecto que lleva el nombre del cliente, que en este caso es couchbase-ui-dedicado. Haga clic en este enlace para modificar la configuración del ámbito:

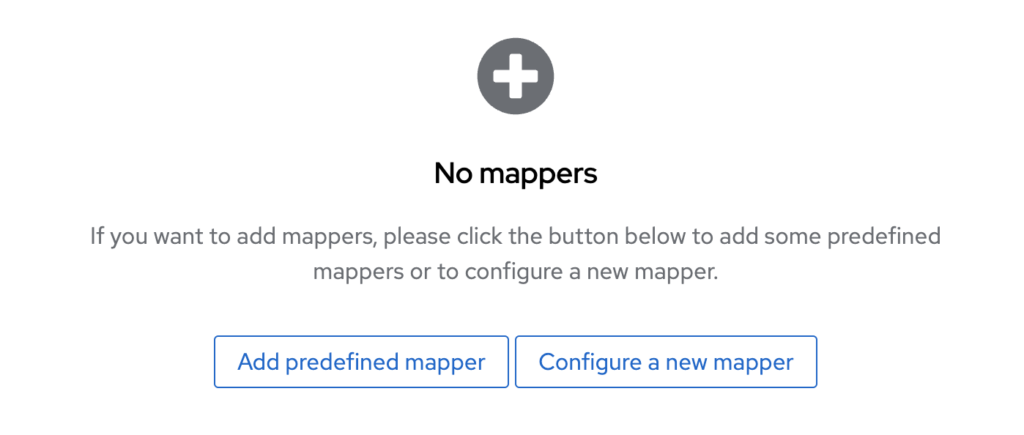

- Añadir mapeador: En la nueva pantalla que aparece tras hacer clic en el enlace del ámbito de aplicación, haga clic en "Configurar un nuevo mapeador".

- Seleccione Atributo de usuario: En la lista que aparece, seleccione "Atributo de usuario" mapeador

-

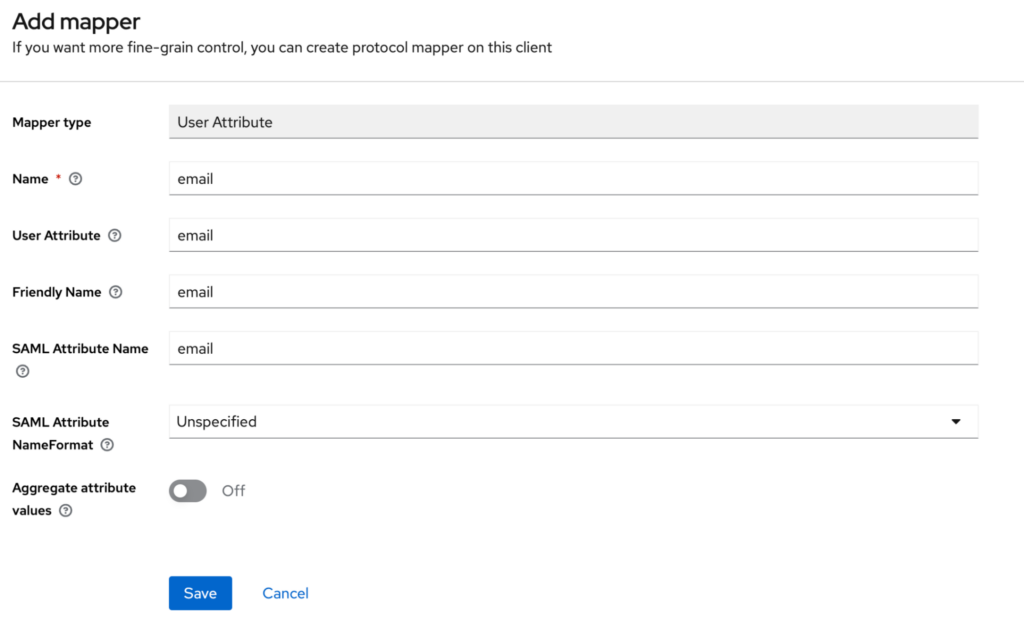

- Rellene el formulario: Cumplimente el formulario con los valores que se muestran en la imagen siguiente, prestando especial atención a que los campos Atributo SAML NameFormat se establece en sin especificar.

- Guardar: Haga clic en Guardar para añadir el mapeador al ámbito

- Rellene el formulario: Cumplimente el formulario con los valores que se muestran en la imagen siguiente, prestando especial atención a que los campos Atributo SAML NameFormat se establece en sin especificar.

Configurar Couchbase para utilizar el mapeador

El IdP está transmitiendo ahora el atributo de correo electrónico en la respuesta SAML, pero Couchbase aún no ha sido configurado para utilizar este atributo para la identificación del usuario:

-

- Accede a la interfaz de usuario de tu servidor Couchbase: Accede a la interfaz de administración del servidor Couchbase. Aquí es donde configurará los ajustes de SAML.

- Haga clic en Seguridad: Seleccione seguridad en el menú de navegación de la izquierda.

- Seleccione la pestaña SAML: Haga clic en la pestaña SAML para abrir la configuración SAML

- Desplácese hasta Ajustes: Desplácese hasta la sección Configuración y abra Inicio de sesión único para configurar la asignación de nombres de usuario

- Configurar atributo: Modifique el campo "Nombre de usuario" para que coincida con el nombre del atributo SAML especificado en Keycloak. En este ejemplo, se ha utilizado "correo electrónico".

Asignación de usuario a usuario

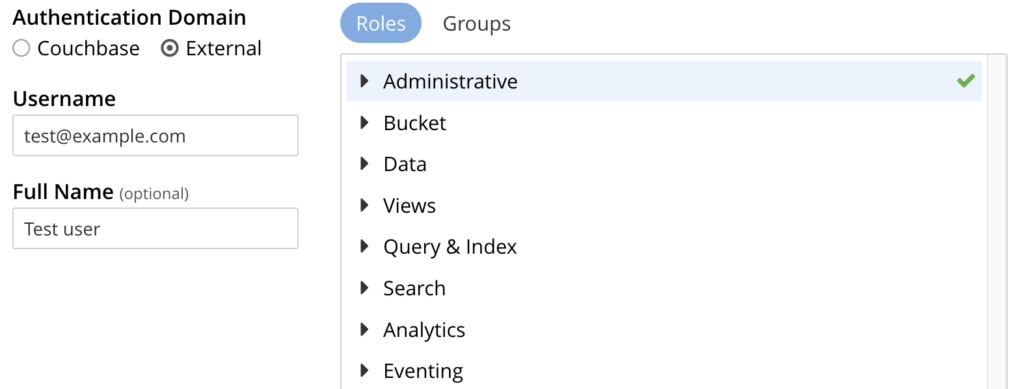

La forma más sencilla de mapear usuarios es crear usuarios externos en el servidor Couchbase que coincidan con los usuarios en Keycloak. En este ejemplo he hecho precisamente eso.

-

- Buscar correo electrónico en Keycloak: Vuelva a Keycloak y busque la dirección de correo electrónico de su usuario.

- Abrir la interfaz de usuario del servidor Couchbase: Abrir la interfaz de usuario del servidor Couchbase

- Haga clic en Seguridad: A la izquierda encontrará el enlace de seguridad

- Abrir la pestaña Usuarios: En la parte superior encontrará la pestaña Usuarios/Grupos, haga clic en ella para ver la lista de usuarios del servidor Couchbase.

- Añadir usuario: Haga clic en el botón Añadir usuario en la esquina superior derecha

- Usuario externo: Debes asegurarte de configurar tu usuario como "Externo". consulte nuestra documentación.

- Rellena el nombre de usuario: Copie el correo electrónico de Keycloak en este campo

- Establecer roles: En la parte derecha debe seleccionar las funciones exactas que debe tener su usuario

- Crear grupos: (Opcional) También puede añadir su usuario externo a cualquier grupo del servidor Couchbase que haya especificado anteriormente

En este punto estás listo para probar el inicio de sesión con este usuario de prueba. Así que dirígete a tu página de inicio de sesión de Couchbase y haz clic en Iniciar sesión mediante SSO:

Asignación de usuarios mediante grupos

Mientras que el mapeo usuario a usuario es un gran comienzo, un mejor enfoque para alinear usuarios SSO con usuarios Couchbase implica mapear grupos SSO a grupos Couchbase. Luego, utiliza estos grupos de Couchbase para asignar roles apropiados, permitiendo un control granular sin la necesidad de un mapeo individual de usuario a usuario.

Crear un nuevo grupo en Keycloak y asignarle usuarios

-

- Inicie sesión en Keycloak: Inicie sesión en la consola de administración de Keycloak y seleccione su dominio.

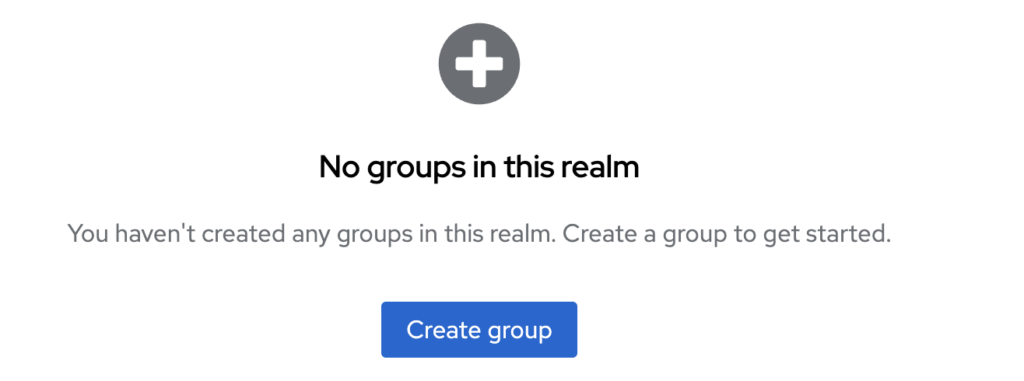

- Haga clic en Grupos: Haga clic en la opción Grupos del menú de navegación de la izquierda.

- Crear grupos en Keycloak. Voy a crear un grupo llamado ro_admin en Keycloak. Haga clic en el botón Crear grupo.

- Nombre de su grupo: Nombra tu grupo "ro_admin"

- Crear grupo: Cree el grupo pulsando el botón Crear.

- Abra su usuario de prueba: Haga clic en Usuarios en el menú de navegación de la izquierda, busque su usuario de prueba y ábralo.

- Seleccione la pestaña Grupos: Haz clic en la pestaña de grupos para ver los grupos asignados actualmente.

- Haz clic en Unirse al grupo: Haga clic en el botón Unirse al grupo para asignar el nuevo grupo que acaba de crear a este usuario de prueba.

- Marque el nombre del grupo: Marque la casilla ro_admin de la lista y haga clic en Únete a.

Configurar mapeadores de grupos SAML en Keycloak

-

- Vayan los clientes: Abra los Clientes en Keycloak y seleccione el Cliente que creó anteriormente para la integración con Couchbase.

- Seleccionar ámbitos de clientes: Seleccione la pestaña Ámbitos de cliente para editar el ámbito incorporado para este cliente.

- Ámbito abierto: Haga clic en el nombre del Ámbito que debe ser el nombre de su cliente dedicado. En nuestro caso se llama: couchbase-ui-dedicado

- Añadir mapeador: Haga clic en Añadir mapeador -> Por configuración y seleccione de la lista el Lista de grupos mapeador.

- Configurar el nuevo mapeador: Rellene los campos del formulario como se muestra en la siguiente imagen. Esto establecerá un mapeador de grupos que transfiere los grupos de usuarios a Couchbase en el atributo SAML llamado grupos.

- Haga clic en Guardar

Configurar el grupo SAML en Couchbase

-

- Inicie sesión en Couchbase: Inicie sesión en la consola de administración de Couchbase y vaya a Seguridad y abra el SAML página de configuración.

- Desplácese hasta Ajustes: Desplácese hasta la sección Configuración y abra Inicio de sesión único

- Buscar la sección de asignación de grupos: Navegue hasta Grupo y configúrelo como se muestra en la siguiente imagen. Asegúrese de marcar la casilla Atributo Grupos e introduzca el nombre del atributo que acaba de configurar en Keycloak. En mi caso se llama grupos.

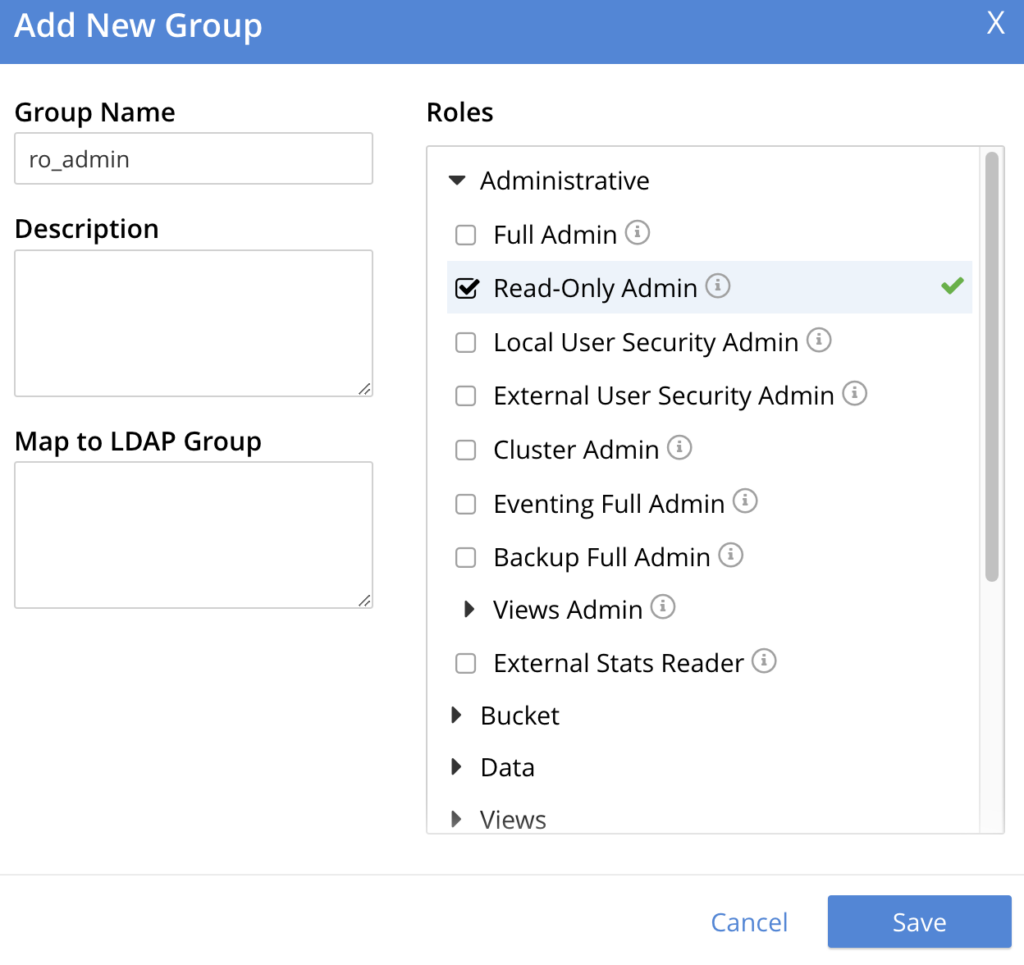

- Crear un grupo: Vaya a Seguridad y haga clic en el botón AÑADIR GRUPO en la esquina superior derecha.

- Introducir datos del grupo: Rellene el nombre del grupo y asigne también algunos roles. En este ejemplo voy a crear un grupo de administradores de sólo lectura.

- Haga clic en Guardar

- Inicie sesión en Couchbase: Inicie sesión en la consola de administración de Couchbase y vaya a Seguridad y abra el SAML página de configuración.

Ahora está preparado para realizar su prueba inicial de asignación de grupos. Si previamente creaste un usuario externo en la sección de mapeo de Usuario a Usuario, debe ser borrado para proceder con esta prueba. Cabe destacar que Couchbase realizará el aprovisionamiento de usuarios Just-In-Time (JIT) en este escenario. No hay necesidad de un usuario externo pre-existente; Couchbase creará uno automáticamente y, basado en el mapeo de grupos, asignará el rol apropiado a este usuario.

Solución de problemas

Si te enfrentas a algún problema, revisa los logs de respuestas y peticiones SAML tanto en Keycloak como en Couchbase en busca de posibles errores o malas configuraciones. Además, consulta nuestro artículo anterior sobre SAML, que ofrece numerosos consejos útiles para solucionar problemas relacionados con SAML.

Buenas prácticas de seguridad

Implementar fuertes prácticas de seguridad es crucial cuando se integra SAML con Keycloak y su Couchbase. Esta sección destaca las consideraciones clave de seguridad y las mejores prácticas para garantizar una configuración segura y robusta.

-

- Utilizar HTTPS: Utilice siempre HTTPS en lugar de HTTP para todas las comunicaciones entre Keycloak y su Couchbase, incluido el Servicio de Consumidor de Aserciones (ACS) UR

- Certificados y claves: Utilice certificados y claves de cifrado fuertes y actualizados para las afirmaciones SAML. Configure Keycloak y su Couchbase para confiar en estos certificados.

- Registros: Revise regularmente los registros tanto en Keycloak como en su Couchbase para detectar cualquier actividad inusual o brecha de seguridad.

- Registros de auditoría: Mantener registros de auditoría para acciones y cambios críticos dentro de Keycloak y Couchbase.

- Revisar la configuración predeterminada: Revise cuidadosamente y modifique las configuraciones por defecto en Keycloak y su Couchbase para mejorar la seguridad.

Conclusión

En esta guía, hemos explorado los pasos necesarios para integrar Couchbase con SAML Idp, centrándonos específicamente en las configuraciones dentro de Keycloak. Esta integración facilita una gestión de usuarios segura y eficiente, aprovechando las robustas capacidades de Keycloak como proveedor de identidades. Recuerde, la seguridad y la eficiencia en la gestión de usuarios no son sólo objetivos, sino procesos continuos. Actualice regularmente sus sistemas, manténgase informado sobre las últimas tendencias en seguridad y sea proactivo a la hora de realizar mejoras. Sus comentarios sobre esta guía son inestimables. No dude en compartir sus experiencias, retos y éxitos.